Questões de Concurso

Foram encontradas 3.008 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Assinale a opção cujos itens conpletam corretamente as lacunas do fragmento acima.

Considerando V para verdadeiro e F para falso, complete as lacunas abaixo sobre segurança de rede.

( )Use o controle de acesso para investigar cada usuário e cliente e avaliar se eles têm permissão para acessar a sua rede ou os respectivos recursos. ( )As ferramentas antimalware protegem a sua rede contra software mal-intencionado (malware). ( )Use ferramentas de análise comportamental para estabelecer o comportamento e o uso regular na rede e identificar qualquer alteração suspeita. ( )Um e-mail com aparência genuína pode pedir aos usuários para selecionar um link e fornecer detalhes que o invasor usará para acessar recursos e dispositivos na rede. Os aplicativos de e-mail nos ajudam a identificar mensagens e remetentes suspeitos. ( )Uma VPN (rede virtual privada) pode estabelecer uma conexão descriptografada de uma rede com outra na Internet, que é a forma mais segura de conexão.

Após análise, assinale a alternativa que apresenta a sequência CORRETA dos itens acima, de cima para baixo:

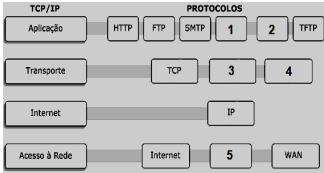

Considerando-se protocolos e arquiteturas que são usados nas diferentes camadas do modelo de referência TCP/IP, os números 1, 2, 3, 4 e 5 da figura podem ser, respectivamente:

Pode-se ter contato direto com impostores, porém algo que não ocorre é alguém tentar se passar por outra pessoa e executar ações em seu nome (1ª parte). Os sites costumam ter políticas próprias de privacidade e não podem alterá-las sem aviso prévio, tornando público aquilo que antes era privado (2ª parte). Aquilo que é divulgado na Internet nem sempre pode ser totalmente excluído ou ter o acesso controlado (3ª parte).

A sentença está: