Questões de Concurso

Foram encontradas 736 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Nesse contexto, analise as afirmativas a seguir:

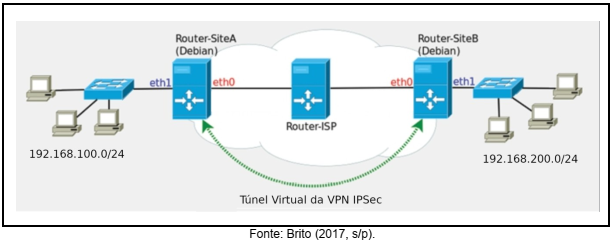

I. O comando sysctl -w net.ipv4.ip_forward=1 é necessário no processo de configuração dos roteadores de borda para indicar que o sistema operacional tem permissão para fazer roteamento entre redes.

II. Na figura, os endereços IPv4 192.168.100.0/24 e 192.168.200.0/24 correspondem, respectivamente, aos endereços da interface de rede eth1 (Intranet) dos roteadores Router-SiteA e Router-SiteB.

III. Como o IPSec é um padrão da Internet, documentado e reconhecido por meio de uma RFC, é possível estabelecer uma VPN IPSec utilizando uma ponta Linux com outra ponta, usando um equipamento Cisco baseado em IOS, por exemplo.

IV. Devido a uma limitação do sistema operacional Linux, durante o processo de estabelecimento de um túnel VPN usando IPSec, não é possível usar certificados digitais e chaves assimétricas. Nesse contexto, é necessário que as pontas compartilhem a mesma chave criptográfica.

V. Uma VPN IPSec é implementada diretamente entre os roteadores, em nível de rede, enquanto uma VPN TLS é implementada entre os software cliente/servidor, em nível de aplicação.

É CORRETO o que se afirma em

I. O acesso remoto à rede interna de uma organização pode ser realizado utilizando a tecnologia de VPN (Virtual Private Network), com a qual é possível criar uma rede de comunicação privada sobre a internet.

II. O firewall é uma ferramenta utilizada para criptografar dados enviados pela internet de modo a impedir que dados sensíveis do usuário, como senhas e números de cartões de crédito, sejam obtidos por pessoas não autorizadas e utilizados de forma indevida.

III. A tecnologia de computação em nuvem permite que usuários tenham acesso, por meio da internet, a uma quantidade de recursos computacionais para o processamento e o armazenamento de dados muito maior do que a fornecida por seus computadores pessoais, tablets ou smartphones.

IV. O recurso de navegação em modo privado ou anônimo, disponível nos principais navegadores Web, tem como principal finalidade impedir que o usuário acesse sites da Web que possam infectar o seu computador com vírus e outros softwares maliciosos.

Assinale a alternativa que preenche corretamente a lacuna.

Acerca de certificação digital e de voz sobre IP (VoIP), julgue o item a seguir.

VoIP é uma tecnologia que utiliza a Internet para realizar

chamadas telefônicas.