Questões de Concurso

Foram encontradas 532 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

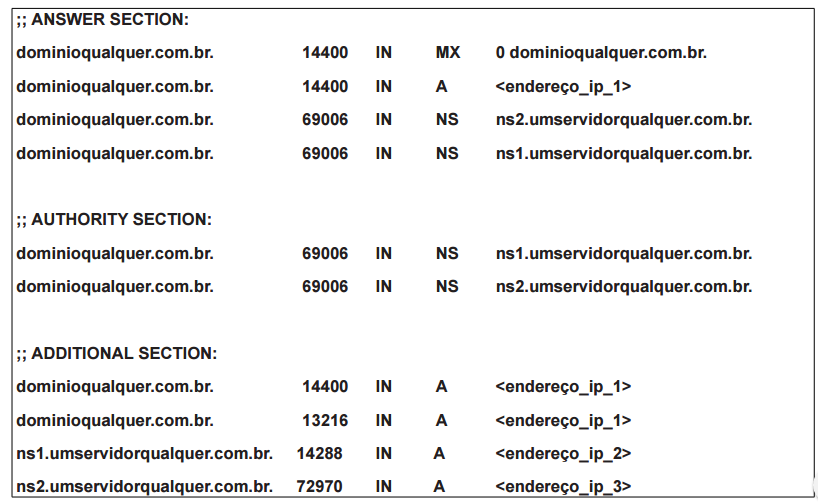

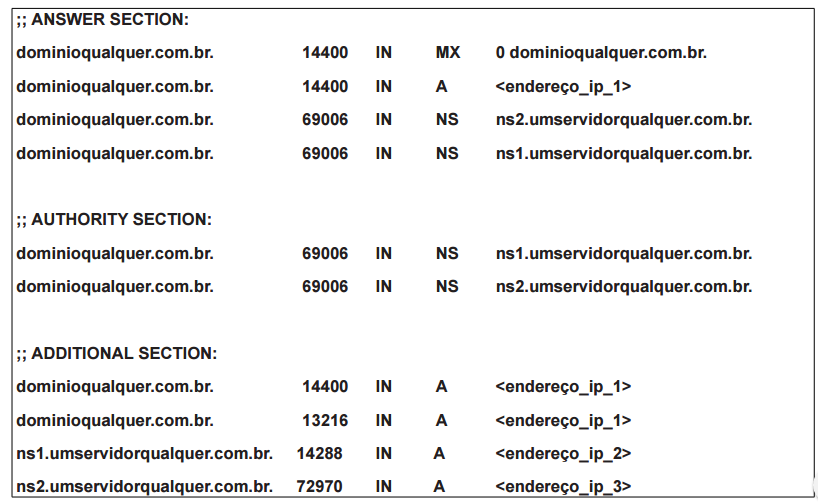

Assinale a alternativa correta com relação às informações exibidas no terminal do sistema.

Assinale a alternativa correta com relação às informações exibidas no terminal do sistema.Junte-se a mais de 4 milhões de concurseiros!

Assinale a alternativa correta com relação às informações exibidas no terminal do sistema.

Assinale a alternativa correta com relação às informações exibidas no terminal do sistema.