Questões de Concurso

Foram encontradas 2.445 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

O ataque que explora uma vulnerabilidade na autenticação da chave de grupo do WPA2, possibilitando que um invasor intercepte e manipule o tráfego de dados entre um dispositivo cliente e um ponto de acesso sem fio, é denominado

Entre estas, uma tecnologia se destaca por ser padronizada pela 3GPP (3rd Generation Partnership Project), focada em otimizar a penetração de sinal em ambientes internos e alcançar uma ampla cobertura geográfica. Essa tecnologia é especialmente projetada para suportar conexões de dispositivos IoT em rede celular, promovendo eficiência energética e conectividade confiável mesmo em locais remotos ou de difícil acesso.

Com base nessa descrição, assinale a opção que corresponde à tecnologia mencionada.

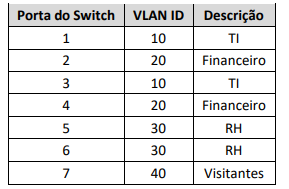

Considerando a tabela apresentada, analise as afirmativas e assinale a afirmativa correta.

Entre os elementos de interconexão, o dispositivo que é responsável por encaminhar pacotes em uma WAN é denominado