Questões de Concurso

Foram encontradas 5.279 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

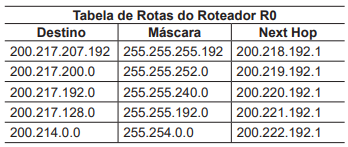

Esse roteador fará o encaminhamento desse pacote para o Next Hop com endereço

Esse cabeçalho é o

Um protocolo amplamente utilizado para troca de informação entre o autenticador e o servidor de autenticação é o

Esse servidor alvo está diante de um ataque de TCP