Questões de Concurso

Foram encontradas 2.553 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Acerca de fundamentos de comunicação de dados, meios físicos, sistemas de transmissão digital e analógica, dispositivos, sistemas de cabeamento e componentes, julgue o item que se segue.

O isolamento entre as portas e as linhas de entrada em uma

bridge proporciona desempenho superior comparativamente

ao dispositivo hub.

Para aprimorar a integridade e autenticidade de seu sistema de nomes de domínio (DNS), mitigando potenciais ameaças de falsificação de cache e reforçando a segurança da infraestrutura de rede, a empresa deve adotar

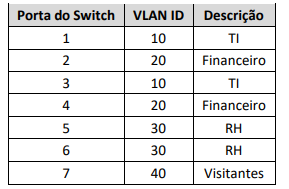

Considerando a tabela apresentada, analise as afirmativas e assinale a afirmativa correta.