Questões de Concurso

Foram encontradas 19.881 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

O administrador de uma rede com IP igual a 192.168.15.0/24 acrescentou um bite na máscara de sub-rede padrão, tornando-a igual a 255.255.255.128.

Nesse caso, o acréscimo desse bite

Com relação ao conjunto redundante de discos independentes RAID (redundant array of independent disks), julgue os itens a seguir.

I No RAID 0, todos os dados de um array podem ser perdidos se uma unidade falhar.

II No RAID 1, a redundância é obtida por meio de cálculo de paridade.

III Em caso de falha de disco, é mais difícil reconstruir o RAID 5 que o RAID 1.

IV Além de possuir baixo custo de implantação, o RAID 10 possui as vantagens do RAID 1 e do RAID 0.

V O RAID 50 utiliza técnicas de paridade em conjunto com a segmentação de dados.

Estão certos apenas os itens

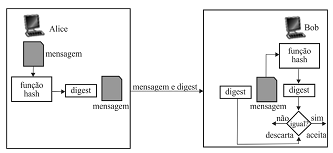

A figura precedente ilustra o esquema do serviço de segurança de

redes denominado

Com relação ao gerenciamento da segurança de redes de computadores, julgue os itens a seguir.

I Uma das formas de pôr fim aos riscos de invasão de intrusos por programas sniffers (farejadores) em uma rede wi-fi é reduzir a emissão dos identificadores de conjunto de serviços SSID (Service Set Identifiers), que identificam os pontos de acesso de uma rede sem fio.

II A técnica War Driving pode ser descrita da seguinte forma: o interessado posiciona seu carro em um local próximo a uma rede wi-fi e tenta interceptar seu tráfego.

III Os ataques por SQL injection são ameaças do tipo malware que utilizam a engenharia social como método de ataque.

IV Em um ataque distribuído de recusa de serviço (DDoS – Distributed Denial-of-Service), usam-se diversos computadores, em locais diferentes, para efetuar falsas requisições de serviço a servidores web ou de rede com o objetivo de sobrecarregá-los e inutilizar a rede.

Estão certos apenas os itens

Segundo a norma de cabeamento estruturado NBR 14565/2013, em um subsistema de cabeamento horizontal, a distância máxima no interior da sala de comunicações para o cordão de equipamento e entre o distribuidor de piso e o Patch Cord é de ___m. Já a distância entre o distribuidor de piso e a tomada de telecomunicações da área de trabalho não pode exceder___m. Por fim, o comprimento máximo do cordão flexível do usuário é de___m.

Assinale a alternativa que completa corretamente as lacunas.

A International Organization for Standardization (ISO) criou um modelo de gerenciamento de rede útil, especialmente para estruturar as áreas do gerenciamento de redes.

Associe as áreas do gerenciamento de redes na coluna à esquerda às afirmativas destacadas na coluna à direita.

(1) Gerenciamento de Falhas

(2) Gerenciamento de Configuração

(3) Gerenciamento de Contabilização

(4) Gerenciamento de Desempenho

(5) Gerenciamento de Segurança

( ) Permite que o administrador da rede especifique, registre e controle o acesso de usuários aos recursos da rede.

( ) Permite que o administrador saiba quais dispositivos fazem parte da rede administrada e quais as suas configurações de hardware e software.

( ) Tem o objetivo de medir, quantificar, analisar e controlar o desempenho de componentes da rede.

( ) Tem o objetivo de controlar o acesso aos recursos da rede de acordo com alguma política estabelecida, além de disponibilizar uma central de distribuição de chaves.

A sequência correta é

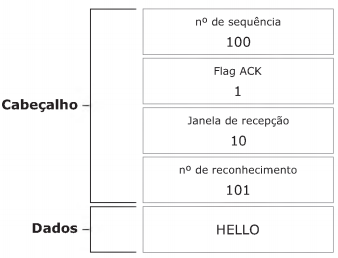

Suponha que o hospedeiro A destina ao hospedeiro B um segmento TCP, através de um meio não confiável, contendo as seguintes informações:

Com base nessas informações, assinale V (verdadeiro)

ou F (falso) em cada afirmativa.

( ) O próximo segmento enviado de B para A conterá 105 no campo "n° de reconhecimento".

( ) O próximo segmento que A enviar para B (desconsiderando retransmissões) terá 105 para o campo "n° de sequência".

( ) B, ao receber o segmento de A, poderá responder com até 10 bytes de dados.

Numa rede de comutação de pacotes, cada pacote é gerado em um sistema final e precisa passar por uma série de comutadores e enlaces até alcançar o seu destino. Ao longo desse caminho, o pacote sofre uma série de atrasos que possuem diferentes naturezas e impactam diretamente a comunicação entre sistemas finais.

Com relação à transmissão dos pacotes, considere as afirmativas a seguir.

I → O atraso de transmissão depende da tecnologia empregada no enlace e tipicamente varia bastante com a carga da rede.

II → As filas, dentro de um roteador, podem existir tanto para enlaces de entrada quanto para enlaces de saída.

III → O atraso de propagação é menor para enlaces sem fio, como é o caso das comunicações via satélite.

IV → O atraso de processamento varia de acordo com a capacidade computacional dos hospedeiros.

Está(ão) correta(s)

Com relação ao modelo ISO de gerência de redes de computadores, considere as afirmações a seguir.

I → O gerenciamento de falhas do framework FCAPS tem como objetivo reconhecer, isolar, corrigir e registrar falhas que ocorrem em uma rede.

II → O gerenciamento de segurança do framework FCAPS é responsável por definir a política de segurança da informação.

III → O gerenciamento de desempenho (Performance) do framework FCAPS é responsável somente pela medição e disponibilização das informações sobre os aspectos de desempenho dos serviços de rede.

Está(ão) correta(s)

Com relação ao endereçamento de redes de computadores, considere as afirmações a seguir.

I → O endereçamento de IPv6 é de 128 bits.

II → A fragmentação no IPv6 deixa de ser realizada pelos routers e passa a ser processada pelo hosts emissores.

III → O IPv6 utiliza broadcast para o envio de tráfego para todos os hosts da rede.

Está(ão) correta(s)

Considere as seguintes afirmações.

I → VLAN (Virtual LAN) é um método para a criação de redes lógicas diferentes e independentes em uma mesma rede física.

II → O broadcast originado em uma VLAN não é recebido pelos computadores em outra VLAN.

III → VLANs são subredes distintas; a VLAN_A e a VLAN_B são consideradas subredes completamente distintas, mesmo que estejam configuradas no mesmo switch.

Está(ão) correta(s)

Relacione a camada do Modelo OSI (coluna da esquerda) com um exemplo de protocolo correspondente (coluna da direita):

(A) camada de transporte

(B) camada de rede

(C) camada de aplicação

(D) IPsec

(E) UDP

(F) HTTP