Questões de Concurso

Foram encontradas 1.297 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Para executar essa simulação, Wallace fez uso da ferramenta:

A ETIR (Equipe de Tratamento de Incidentes em Redes) do órgão identificou que os gerentes sofreram um ataque do tipo:

A respeito das tabelas do iptables e suas funcionalidades, analise as afirmativas a seguir e assinale (V) para a verdadeira e (F) para a falsa.

( ) As definições de controle de acesso para pacotes que transitam de, para e através do Linux encontram-se na tabela filter.

( ) Na tabela nat, é realizada a tradução de endereços de rede. É possível modificar o destino de um pacote por meio de suas regras.

( ) A tabela raw permite modificar os pacotes de acordo com suas regras. Seu uso direto é bastante comum e tem como objetivo alterar a maneira como um pacote é gerenciado.

( ) A tabela mangle está presente somente em distribuições Linux com SELinux e permite o bloqueio ou não de um pacote com base em suas políticas, adicionando outra camada de filtragem sobre as regras padrão de filtragem de pacotes.

As afirmativas são, respectivamente,

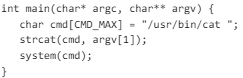

Dado que o programa opera com privilégios de administrador, a função system() é igualmente executada com tais privilégios. Quando um usuário fornece um nome de arquivo padrão, a chamada funciona como esperado. Contudo, se um invasor inserir uma string como ";rm -rf /", a chamada system() falhará ao tentar executar o comando "cat" por falta de argumentos, resultando na tentativa subsequente de

Com relação às defesas primárias recomendadas pela OWASP para esse tipo de ataque, analise as afirmativas a seguir e assinale (V) para a verdadeira e (F) para a falsa.

( ) Implementar escape em todos os dados fornecidos pelo usuário.

( ) Emprego de Stored Procedures adequadamente construídas.

( ) Utilização de Prepared Statements com consultas parametrizadas.

As afirmativas são, respectivamente,