Questões de Concurso Comentadas por alunos sobre análise de vulnerabilidade e gestão de riscos em segurança da informação

Foram encontradas 546 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Uma aplicação web pode ser atacada por meio da exploração de vulnerabilidades, como, por exemplo, quando os dados fornecidos pelos usuários não são validados, filtrados ou mesmo limpos pela aplicação; pela não renovação dos identificadores de sessão após o processo de autenticação ter sido bem-sucedido; pela elevação de privilégios, atuando como usuário sem autenticação, ou como administrador, mas tendo perfil de usuário regular. Aplicações com essas características são vulneráveis à falha de

I injeção;

II quebra de autenticação;

III quebra de controle de acesso.

Assinale a opção correta

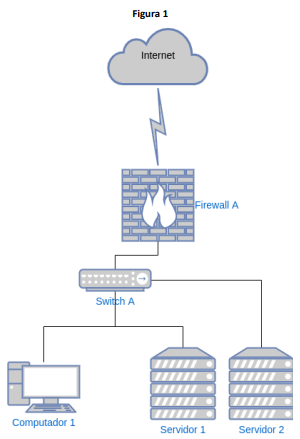

O diagrama (Figura 1) e as informações a seguir refere-se à próxima questão.

Considere que:

Os equipamentos possuem os seguintes endereços IPs e máscaras:

• Servidor 1: 10.20.1.5 /24

• Servidor 2: 10.20.1.6 /24

• Computador 1: 10.20.1.101/24

• Firewall A – LAN: 10.20.1.1/24

• Firewall A – WAN: 200.212.123.2/30

Os computadores e servidores têm como gateway padrão o IP: 10.20.1.1

O Servidor 1 possui um serviço http instalado rodando na porta 80, que está publicado para a internet através de um NAT no firewall na mesma porta.

O Servidor 2 possui um serviço ldap rodando na porta 389.

Um dos riscos indicados foi a possível interrupção do negócio mediante comprometimento do ambiente.

A esse respeito, assinale a opção que não apresenta um controle presente no Guia De Aperfeiçoamento Da Segurança Cibernética Para Infraestrutura Crítica V1.1 que pode ajudar a prevenir este risco.