Questões de Concurso Comentadas por alunos sobre noções de segurança em segurança da informação

Foram encontradas 143 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

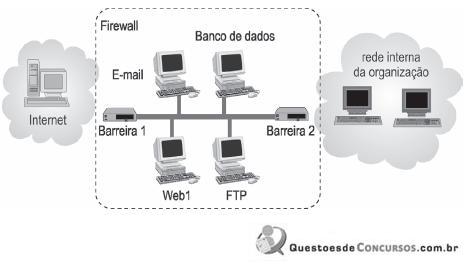

I. A zona desmilitarizada (DMZ) refere-se à parte que fica entre a rede interna, que deve ser protegida, e a rede externa.

II. O esquema evita parcialmente o problema de comprometimento da rede interna da organização, caso um ataque ao servidor de dados tenha sucesso.

III. O proxy existente no firewall protege a rede atuando como um gateway, operando na camada de rede do modelo OSI/ISO.

Assinale:

computadores.

da rede de computadores das organizações públicas para as quais

presta serviços, desenvolveu um conjunto de processos de

avaliação de segurança da informação em redes de computadores.

Empregando métodos analíticos e práticos, os auditores coletaram

várias informações acerca da rede e produziram diversas

declarações, sendo algumas delas consistentes com o estado da

prática e outras incorretas. A esse respeito, julgue os itens de 101

a 105.