Questões de Concurso

Foram encontradas 2.997 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

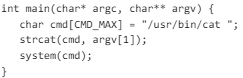

Dado que o programa opera com privilégios de administrador, a função system() é igualmente executada com tais privilégios. Quando um usuário fornece um nome de arquivo padrão, a chamada funciona como esperado. Contudo, se um invasor inserir uma string como ";rm -rf /", a chamada system() falhará ao tentar executar o comando "cat" por falta de argumentos, resultando na tentativa subsequente de

Com relação às defesas primárias recomendadas pela OWASP para esse tipo de ataque, analise as afirmativas a seguir e assinale (V) para a verdadeira e (F) para a falsa.

( ) Implementar escape em todos os dados fornecidos pelo usuário.

( ) Emprego de Stored Procedures adequadamente construídas.

( ) Utilização de Prepared Statements com consultas parametrizadas.

As afirmativas são, respectivamente,

No que concerne ao planejamento e à execução de atividades de manutenção preventiva, à identificação e à correção de falhas e de problemas e às ações corretivas para garantir a integridade e disponibilidade dos sistemas, julgue o próximo item.

A adoção de medidas de segurança cibernética, como

firewalls, antivírus, criptografia e monitoramento

de segurança contínuo, ajuda a proteger os sistemas

contra ameaças externas e internas, o que garantirá a

integridade dos dados e a disponibilidade dos serviços.

Acerca da gestão de bases de conhecimento e da implantação de atualizações e patches, julgue o item subsequente.

Uma prática fundamental ao avaliar atualizações de

software e patches de segurança é instalar todas as

atualizações imediatamente após o lançamento, sem

teste prévio.

Acerca da gestão de bases de conhecimento e da implantação de atualizações e patches, julgue o item subsequente.

As atualizações de patches de segurança de

fornecedores conhecidos não precisam ser avaliadas

em um ambiente de teste, visto que, na verdade, elas

devem ser implementadas rapidamente em produção.