Questões de Concurso

Foram encontradas 626 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Vulnerabilidade é o grau de suscetibilidade de um objeto a uma ameaça.

Na etapa de avaliação do risco, os especialistas em segurança identificam as ameaças que afetam os ativos, de acordo com seu tipo e sua origem.

No processo de gestão de risco, as ameaças que mais causam impacto na organização devem ser identificadas e as necessidades devem ser implementadas pelos controles da segurança, para que se reduza o risco de ataque.

Durante um processo de análise de risco, uma organização detectou que o uso de laptops fora da organização trazia um risco inaceitável de acesso não autorizado a sistemas internos. Por esse motivo, resolveu adotar uma ação de evitar esse risco.

Para isso, a organização decidiu

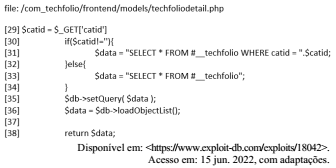

Sistemas de gestão de conteúdo (Content Management System – CMS), como Joomla, Plone e WordPress, são ferramentas muito comuns para hospedagem de portais institucionais, principalmente com a padronização da identidade visual do governo.

Entretanto, apesar de facilitar a publicação de conteúdos, o administrador, ao instalar plugins de terceiros, deve se manter sempre atento à exposição do ambiente de hospedagem a vulnerabilidades importadas juntamente com os plugins, devendo manter, em sua base, sempre as versões mais atuais e consultando, de forma recorrente, a existência de vulnerabilidades conhecidas em sua base instalada, em portais como o Exploit DB.

Acervo pessoal

Com base nas informações apresentadas, assinale a

alternativa que indica o tipo de vulnerabilidade existente.