Questões de Concurso Comentadas por alunos sobre controles de segurança em segurança da informação

Foram encontradas 424 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

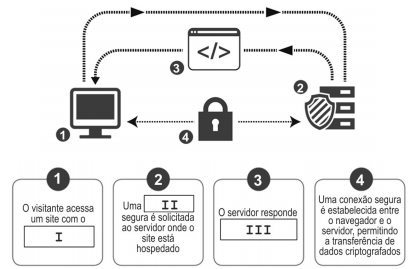

Considere a figura a seguir.

Considerando o recurso representado na figura, utilizado para proteger as comunicações entre um site, host ou servidor e os

usuários finais que estão se conectando (ou entre duas máquinas em um relacionamento cliente-servidor), as lacunas I, II e

III são correta e respectivamente preenchidas com:

O gerenciamento de usuários é uma tarefa bastante comum para os administradores de sistemas operacionais, dado que as contas de usuários delimitam fronteiras entre as pessoas que usam os sistemas e entre os processos que são nele executados, além de fornecer a cada utilizador uma área para armazenar seus arquivos de maneira segura. Tendo como base a administração de contas de usuários, analise as afirmativas abaixo.

I A utilização de grupos de usuários é uma forma de atribuir ou limitar direitos a vários usuários, de uma vez, em um sistema operacional.

II Alguns comandos do Linux, como, por exemplo, useradd, passwd e chmod, podem ser utilizados para automatizar a tarefa de criação de usuários.

III O arquivo /etc/users.conf contém os valores-padrão determinados para a criação de novas contas.

IV Na maioria das grandes organizações, as informações das contas de usuários são armazenadas em servidores de autenticação centralizada.

Dentre as afirmativas, estão corretas