Questões de Concurso Comentadas por alunos sobre ataques e ameaças em segurança da informação

Foram encontradas 960 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

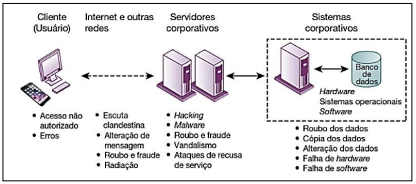

Vulnerabilidades e desafios de segurança contemporâneos.

(Laudon, 2023, p. 295.)

Considerando tais ameaças, marque V para as afirmativas verdadeiras e F para as falsas.

( ) Worms: são programas de computador independentes que se copiam de um computador para outros em uma rede.

( ) SQL injection: tiram proveito das vulnerabilidades nas aplicações da web mal codificadas para introduzir código de programa malicioso nos sistemas e redes corporativos.

( ) Ransomware: tenta extorquir dinheiro dos usuários; para isso, assume o controle de computadores, bloqueando o acesso a arquivos ou exibindo mensagens pop-up incômodas.

( ) Spoofing: é um tipo de programa espião que monitora as informações transmitidas por uma rede

( ) Sniffer: ocorre quando alguém finge ser um contato ou uma marca em quem você confia para acessar informações pessoais sensíveis. Também pode envolver o redirecionamento de um link para um endereço diferente do desejado, estando o site espúrio “disfarçado” como o destino pretendido.

A sequência está correta em