Questões de Concurso

Foram encontradas 701 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Considerando V para verdadeiro e F para falso, complete as lacunas abaixo sobre GPOs:

( )Quando você cria muitas GPOs com configurações similares, você pode fazer uso do novo recurso do Windows Server chamado "Starter GPOs" que servirá de base para as GPOS que você criar no futuro. ( )Após vincular uma GPO, você pode ainda criar filtros de usuários ou grupos, assim as diretivas somente serão aplicadas para os grupos de usuários ou computadores que você desejar. ( )Você pode criar as GPOs no Group Policy Objects e depois vincular ou você pode criar uma GPO já vinculando a uma OU ou domínio. ( )Criar uma GPO não significa que ela faz alguma coisa. Alias, você pode criar um monte de GPO que nada acontece até você configurar e vincular (linkar). ( )As diretivas não são cumulativas, assim um computador/usuário não pode receber configurações que vieram do Site, domínio e também da OU no qual ele pertence.

Após análise, assinale a alternativa que apresenta a sequência CORRETA dos itens acima, de cima para baixo:

• identificador único da evidência; • quem acessou a evidência e o tempo e local em que ocorreu; • quem checou a evidência interna e externamente nas instalações de preservação e quando ocorreu.

Esse documento é conhecido por

No que se refere a trabalho remoto, rotinas de segurança da informação e recuperação de arquivos, aplicativos para segurança e conformidade, julgue o item subsecutivo.

Muitos controles de segurança existentes no ambiente de

trabalho presencial estão presentes também no ambiente de

trabalho remoto, o que dispensa a adoção de políticas

formais e individuais pela organização.

A respeito de sistemas de detecção de intrusão e proteção contra softwares maliciosos, julgue o item subsequente.

Para diminuir o risco de vazamento de dados devido à ação de

softwares maliciosos em estações de trabalho, é correto o uso

de uma solução de antivírus com recursos de DLP (data loss

prevention).

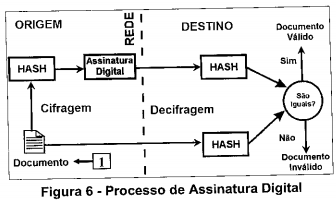

A questão baseia-se na Figura 6, que mostra, esquematicamente, um processo de Assinatura Digital, onde o documento apontado pela seta nº 1, é enviado da “ORIGEM” ao "DESTINO”, assinado digitalmente.

Considere as seguintes alternativas sobre Assinatura Digital:

I. A Assinatura Digital utiliza o método criptográfico de chave simétrica, empregando uma chave privada para a cifragem e uma pública para a decifragem do documento.

II. Para o cálculo do hash, recomenda-se a utilização de uma das seguintes funções: "MDS", "SHA-1" ou "Blowfish". Essas funções hash caracterizam-se pela robustez e segurança dos dados criptografados, sendo muito utilizada no mercado atualmente.

Ill. A assinatura digital garante os seguintes princípios da segurança da informação: integridade e autenticidade.

Quais estão corretas?