Questões de Concurso Comentadas por alunos sobre ataques e ameaças em segurança da informação

Foram encontradas 960 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

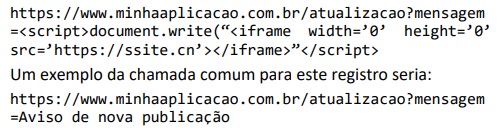

Identificou-se também que o campo mensagem é utilizado na composição do site e seu conteúdo aparece como parte do html dele.

A seguinte opção é consistente com um ataque que geraria um log deste tipo:

Julgue o item subsequente a respeito dos conceitos e noções de criptografia simétrica, criptografia assimétrica, assinatura e certificação digital.

Existem vários modelos de ataque para esquemas de

assinatura digital, classificados de acordo com os recursos

disponíveis para o invasor e a capacidade visada por um

invasor, como CMA (chosen message attack). O adversário

pode escolher mensagens para que sejam assinadas, após

conhecer a chave pública do assinante.