Questões de Concurso

Foram encontradas 510 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

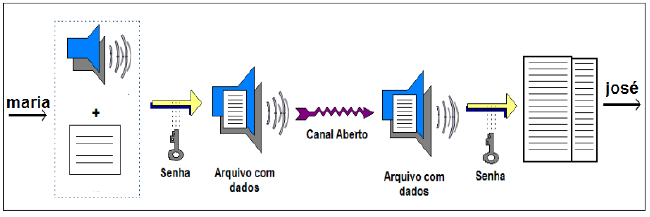

A imagem destaca um procedimento de:

O ativo de informação de uma organização pode ser um sistema de informação, assim como o seu meio de armazenamento, transmissão ou processamento.

Em um processo de segurança da informação, é importante identificar e classificar os ativos da organização, a fim de se aumentar o controle sobre eles e possibilitar a priorização de investimentos nos ativos mais críticos.

Faz parte da gestão de ativos:

− apenas usuários autorizados tenham acesso aos recursos; − os usuários tenham acesso apenas aos recursos realmente necessários para a execução de suas tarefas; − o acesso a recursos críticos seja bem monitorado e restrito a poucas pessoas; − os usuários estejam impedidos de executar transações incompatíveis com sua função ou além de suas responsabilidades.

Para isso, a organização deve implantar

Visando aumentar a segurança das informações, um Analista propôs a utilização dos seguintes mecanismos de proteção lógica, gerenciamento de acesso e proteção física:

I. contempla antivírus, filtros de pacotes, controle de acesso wireless, suporte à Virtual Private Network (VPN) e controle de intrusões na rede, chegando a gerar relatórios com diagnóstico de possíveis ameaças lógicas às quais o centro de dados possa estar vulnerável.

II. submete o usuário a mecanismos de autenticação combinados, pertencentes pelo menos às categorias: conhecimento (something you know), possessão (something you have) e herança (something you are).

III. visa fornecer energia para todos os equipamentos, sendo composto por conjuntos de nobreaks, baterias, inversores e retificadores. Os nobreaks redundantes irão assegurar o suprimento contínuo de energia, mesmo em caso de falha de transformadores ou falta de energia elétrica e as baterias são dimensionadas para garantir uma autonomia por um período mínimo de tempo.

Os mecanismos I, II e III se referem, correta e respectivamente, a