Questões de Concurso Comentadas por alunos sobre políticas de segurança de informação em segurança da informação

Foram encontradas 672 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

No que se refere a trabalho remoto, rotinas de segurança da informação e recuperação de arquivos, aplicativos para segurança e conformidade, julgue o item subsecutivo.

Em situações em que a confidencialidade é importante,

cópias de segurança devem ser protegidas por criptografia

bem como mídias de backup devem ser regularmente

testadas e armazenadas em locais remotos.

Julgue o próximo item, relativo à política de segurança da informação.

Ao desenvolver as políticas de segurança de uma organização,

o gerente deverá considerar, além do valor dos ativos a ser

protegidos, a relação entre os custos de segurança e os custos

de falha e recuperação.

Julgue o próximo item, relativo à política de segurança da informação.

Em uma organização, o planejamento para a implementação de

mecanismos de segurança deverá ter início com a definição dos

requisitos de disponibilidade e integridade e concluir-se com

a elaboração das políticas de segurança.

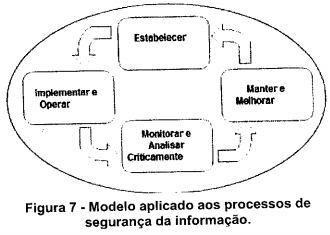

A questão baseia-se na Figura 7, que mostra, esquematicamente, e de forma reduzida, um modelo aplicado aos processos de segurança da informação.

Considere as seguintes alternativas sobre segurança da informação:

I. O modelo mostrado na Figura 7 é chamado de "PDCA" e é aplicado aos processos do Sistema de Gestão da Segurança da Informação (SGSI).

II. Ao estabelecer o Sistema de Gestão da Segurança da Informação (SGSI), a organização deve realizar diversas ações, como, por exemplo, identificar, analisar e avaliar os riscos, selecionar objetivos de controle e controles para o tratamento de riscos, assim como obter a aprovação da direção para Os riscos residuais, dentre outros.

Ill. O objetivo de controle da Política de segurança da informação é gerenciar a segurança da informação dentro da organização, enquanto o os seus controles são os seguintes, dentre outros: coordenar a segurança da informação, estabelecer acordos de confidencialidade, manter contatos apropriados com autoridades relevantes e atribuir responsabilidades para a segurança da informação.

Quais estão corretas?