Questões de Concurso

Foram encontradas 366 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I Para impedir a divulgação de informações sobre o software do navegador utilizado pelos clientes em uma intranet , que acessam sites externos através de um proxy Squid, o administrador pode configurar o arquivo squid.conf inserindo a linha “ header_access User-Agent allow all”

II Para evitar o acesso indevido às tabelas de um banco de dados MySQL, o administrador deve restringir o número de usuários com conta de acesso no sistema operacional, uma vez que o MySQL, diferentemente do PostgreSQL, vincula os usuários do banco de dados aos usuários do sistema.

III Para manter uma blacklist em um servidor de e-mails Postfix, o administrador pode criar um mapa contendo os ips e/ou domínios a serem bloqueados seguidos do parâmetro REJECT. Esse mapa deve ser convertido para o formato DB, utilizando o aplicativo postmap, antes de reiniciar o serviço .

IV Para restringir a permissão de realização de transferência de zonas DNS em servidores Bind a endereços de hosts confiáveis, os endereços IP desses hosts devem ser inseridos dentro das chaves relacionadas ao parâmet ro “allow-transfer” do arquivo de configuração named.conf.

Das afirmações, estão corretas

A recepção de respostas de mensagens que nunca foram enviadas ou que têm como destinatário o próprio remetente são indícios de falsificação de e-mail

A cifração dos dados trafegados em rede é técnica eficaz contra a interceptação de dados e ataques de negação de serviço.

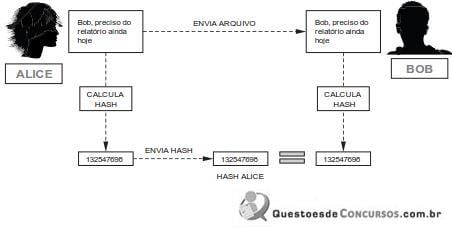

No processo de envio do arquivo, houve garantia de