Questões de Concurso Comentadas por alunos sobre controles de segurança em segurança da informação

Foram encontradas 418 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Desta forma, recomenda-se que:

I. O início de um evento seja separado de sua autorização.

II. Sejam segregadas atividades que requeiram cumplicidade para a concretização de uma fraude como, por exemplo, a emissão de um pedido de compra e a confirmação do recebimento da compra.

III. Na possibilidade de ocorrência de conluios, sejam planejados controles de tal modo que somente uma pessoa esteja envolvida, diminuindo dessa forma a possibilidade de conspirações.

Está correto o que se recomenda APENAS em

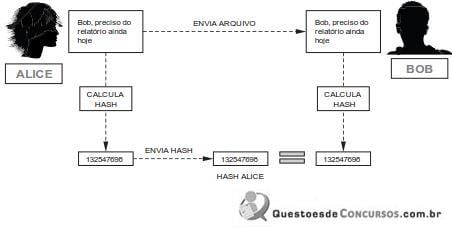

No processo de envio do arquivo, houve garantia de

Assinale a alternativa que contém uma especificação técnica para sistemas que tratam de autenticação.