Questões de Concurso

Foram encontradas 626 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Considere, por hipótese, que em um Tribunal foram detectados os seguintes problemas praticados por funcionários no exercício de suas funções:

− uma nota fiscal foi contabilizada no sistema e, posteriormente, o mesmo emitiu uma nota de empenho para receber o valor correspondente no setor financeiro.

− um processo licitatório e de compras fictícias foi inserido pelo funcionário nos respectivos sistemas de compras e de almoxarifado.

− um documento falso foi inserido no sistema e, posteriormente, o mesmo o liberou para pagamento, em benefício próprio.

− uma nota fiscal foi inserida no sistema e o mesmo funcionário atestou a validade da nota fiscal comprobatória da despesa por ele realizada.

Os problemas detectados

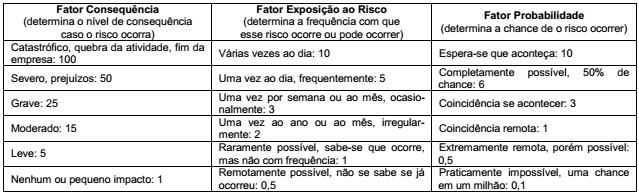

Considere a tabela abaixo.

A tabela apresenta um tipo de matriz de risco que é utilizada como parte de um método de análise de risco para cálculo do Grau de Criticidade-GC. Para calcular o GC devem-se multiplicar os 3 valores dos fatores incidentes ao risco sendo analisado, de acordo com a tabela. De acordo com a resposta do GC, obtém-se um indicador de tratamento de risco:

− GC maior ou igual a 200: correção imediata, risco tem que ser reduzido.

− GC menor que 200 e maior que 85: correção urgente, requer atenção.

− GC menor que 85: risco deve ser monitorado.

Um Analista de Sistemas precisa calcular o GC do risco de ocorrer dano físico no servidor principal do TST por falhas no fornecimento de energia elétrica e no nobreak. A consequência, caso o risco ocorra, implica em prejuízos da ordem de milhões de reais. O TST está exposto a este risco cerca de uma vez ao mês, mas é remota a probabilidade que aconteça de fato.

Com base na situação apresentada, conclui-se que o risco

Considere, por hipótese, que no ambiente do Tribunal Superior do Trabalho − TST foram detectados os seguintes problemas:

− Fraudes devido a excesso de privilégios de funcionários.

− Violações ou tentativas de violação de dados sensíveis por funcionários com diferentes perfis de acesso.

− Funcionários com elevado número de transações em sistemas, acima de 5 mil por mês.

A equipe de analistas do TST, frente a estes problemas, ponderou que algo deveria ser feito para que houvesse o mapeamento e redução de riscos em acessos elevados, com diminuição de conflitos de privilégios e implementação de políticas de prevenção de fraudes e proteção de informações sensíveis.

Para chegar ao resultado desejado, um Analista de Sistemas propôs que

No que se refere à segurança de aplicações Web, relacione a coluna da esquerda, que apresenta os nomes das vulnerabilidades mais encontradas nessas aplicações, com a coluna da direita, que apresenta as descrições dessas vulnerabilidades.

1. Cross Site Scripting (XSS)

2. Falha de Injeção de Código

3. Execução Maliciosa de Arquivo

4. Cross Site Request Forgery (CSRF)

( ) Ocorre quando o navegador no qual a vítima está autenticada

é forçado a enviar uma requisição para uma aplicação Web

vulnerável, que realiza a ação desejada em nome da vítima.

Exemplo em HTML:

<img src=”http://www.exemplo.com.br/logout.php”>

( ) Acontece quando os dados que o usuário fornece de entrada são enviados como parte de um comando ou consulta.

Exemplo em PHP e SQL:

$sql = “SELECT * FROM t1 WHERE id = ‘”

. $_REQUEST[‘entrada-do-usuario’] . ”’”;

( ) Ocorre em quaisquer aplicações que recebam dados originados do usuário e os enviem ao navegador sem primeiramente validar ou codificar aquele conteúdo.

Exemplo em PHP:

echo $_REQUEST[ ‘entrada-do-usuario’];

( ) Ocorre em aplicações que utilizam, diretamente ou por concatenação, entradas potencialmente hostis tanto em funções de arquivo quanto em stream.

Exemplo em PHP:

include $_REQUEST[‘entrada-do-usuario’];

Marque a alternativa que relaciona CORRETAMENTE as descrições da coluna da direita com os nomes da

coluna da esquerda: