Questões de Concurso

Foram encontradas 835 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I. A utilização de técnicas de sumarização (Hash) com variações (Salt) em novos campos da tabela inviabilizaria o reconhecimento dos dados.

II. A verificação de clientes utilizando certificados evitaria a conexão de usuários anônimos no servidor web.

III. A utilização do protocolo HTTPS evitaria a injeção de comandos SQL (SQL Injection).

Assinale a alternativa CORRETA.

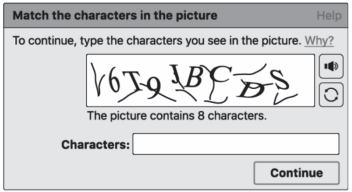

Na figura, é solicitado aos usuários que identifiquem algumas letras e alguns números. Eles aparecem distorcidos para que os bots não possam identificá-los. Para serem aprovados no teste, os usuários precisam interpretar o texto distorcido, digitar os caracteres corretos em um campo de formulário e enviar o formulário. Se as letras não estiverem corretas, os usuários serão solicitados a tentar novamente. Esses testes são comuns em formulários de login, formulários de cadastramento de contas, buscas on-line e nas páginas do caixa de comércio eletrônico.

Esse recurso é conhecido por

I. É uma moeda que existe somente em formato digital e não é emitida por nenhum governo soberano ou autoridade monetária. II. A grande maioria das criptomoedas utiliza a tecnologia blockchain, que valida as transações por uma imensa rede descentralizada de computadores. III. É um tipo de moeda que não tem estabilidade garantida por nenhum governo, e seu valor é determinado exclusivamente pelas leis de demanda e oferta.

Assinale