Questões de Concurso Comentadas por alunos sobre criptografia em segurança da informação

Foram encontradas 1.588 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Quanto à segurança em nuvem e à segurança em IoT, julgue o item subsecutivo.

A falta de padrões para autenticação e criptografia,

combinada à capacidade dos sensores e dispositivos IoT de

detectar, coletar e transmitir dados pela Internet representam

riscos à privacidade dos indivíduos.

T_pub – Chave pública do emissor T_prv – Chave privada do emissor R_pub – Chave pública do receptor R_prv – Chave privada do receptor M – dados C(M,Ch) – Operação de cifragem dos dados “M” com a chave “Ch” D(M,Ch) – Operação de decifração dos dados “M” com a chave “Ch”

Assinale a alternativa que apresenta a sequência de operações que assegura a confidencialidade e integridade dos dados enviados do emissor ao receptor, sem garantir a autenticidade.

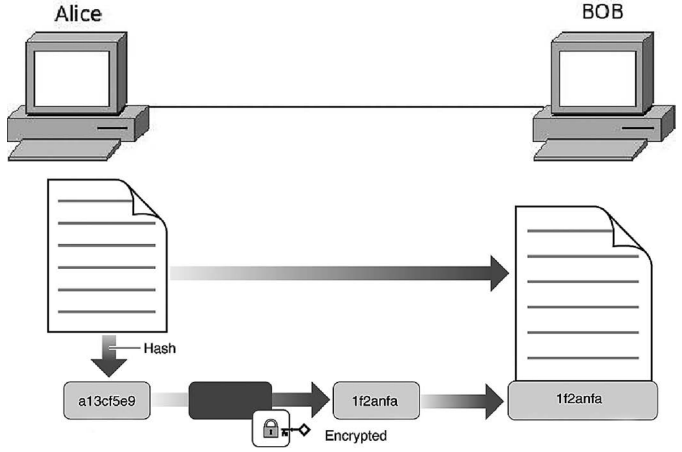

Observe a imagem abaixo:

ALICE deseja enviar uma mensagem criptografada para BOB. Utilizando-se de um hash do documento

e combinando dois processos de criptografia assimétrica, é possível prover confidencialidade, autenticidade e integridade nessa comunicação. Assinale a opção que demonstra como isso pode ser feito.