Questões de Concurso

Comentadas para cespe / cebraspe

Foram encontradas 49.625 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

According to the text, judge the following statement.

The text mentions up to five different sources of energy,

whether they are renewable or not.

Julgue o item que se segue, referente aos papéis desempenhados em uma contratação e ao disposto na Lei n.º 14.133/2021.

Cabe ao fiscal do contrato autorizar o faturamento com base

nas informações produzidas no termo de recebimento

definitivo (TRD), que, ao término desta etapa, deve ser

encaminhado ao preposto da contratada.

À luz do disposto na Lei n.º 13.303/2016 acerca de contratações de bens e serviços de tecnologia da informação (TI) no âmbito de empresas públicas e sociedades de economia mista, julgue o item que se segue.

A referida lei dispensa as empresas públicas e sociedades de

economia mista de realizar licitação para a compra de bens

de TI no valor de até cinquenta mil reais e as proíbe de

alterar esse valor para refletir variação de custos.

A respeito da gestão de riscos, julgue o seguinte item.

O processo de avaliação de riscos é realizado por meio das

atividades de identificação, análise e avaliação de riscos.

A respeito da gestão de riscos, julgue o seguinte item.

A comunicação dos riscos a todos da organização deve ser

evitada, para que não cause alardes ou situações de

insegurança, por isso todos os riscos devem ser classificados

como restritos à área responsável pela gestão de riscos.

Em relação a modelos de governança de tecnologia da informação, guias e padrões, julgue o item que se segue.

Em gerenciamento de projetos, a entrega de valor consiste

em garantir que os projetos tenham a maior margem de lucro

possível.

Em relação a modelos de governança de tecnologia da informação, guias e padrões, julgue o item que se segue.

A dimensão fluxos de valor e processos é uma das

quatro dimensões da ITIL v4.

A respeito de DNS e DHCP, julgue o próximo item.

Com o Microsoft Windows, o DNS pode ser configurado

para atualizar dinamicamente os endereços dos hosts, devido

à capacidade de integração com o Active Directory.

A respeito de DNS e DHCP, julgue o próximo item.

O serviço de fornecimento de endereços IP dinamicamente

no Microsoft Windows, garante, por um período de tempo

máximo de 12 horas, que o endereço IP fique

especificamente associado a um host, não sendo possível

mantê-lo de forma definitiva por mais tempo.

A respeito do servidor de aplicação Apache, julgue o próximo item.

O servidor de aplicação Apache tem capacidade de hospedar

múltiplos websites no mesmo servidor, utilizando o recurso

de virtual host.

Julgue o item subsequente referente a conceitos de segurança da informação, segurança de redes sem fio e gestão de riscos em tecnologia da informação.

A primeira etapa da fase de análise de risco consiste na

identificação de riscos, realizada para que se possam

conhecer e determinar eventos que podem causar perdas,

assim como a forma como esses eventos podem ocorrer.

Julgue o item subsequente referente a conceitos de segurança da informação, segurança de redes sem fio e gestão de riscos em tecnologia da informação.

Quando um incidente que envolve a segurança da

informação provém de violação de obrigações estatutárias ou

regulatórias, fica caracterizado o impacto imediato

(operacional) direto, de acordo com a ABNT NBR ISO/IEC

27005:2019.

Julgue o item subsequente referente a conceitos de segurança da informação, segurança de redes sem fio e gestão de riscos em tecnologia da informação.

Entre os componentes de um IDS (intrusion detection

system), o sensor é responsável por analisar as informações

coletadas e compará-las com um padrão conhecido, para

determinar se um evento é normal ou malicioso.

Julgue o item subsequente referente a conceitos de segurança da informação, segurança de redes sem fio e gestão de riscos em tecnologia da informação.

O protocolo de segurança para redes sem fio WPA2 atualiza

seu antecessor, o WPA, e utiliza o método de criptografia

TKIP, com eficiência matemática mais elaborada que a

criptografia de chave fixa usada pelo WPA.

Julgue o item subsequente referente a conceitos de segurança da informação, segurança de redes sem fio e gestão de riscos em tecnologia da informação.

O NIST Cybersecurity Framework (versão 1.1) consiste em

três componentes principais: o núcleo do framework; os

perfis; e os níveis de implementação; estes últimos

descrevem o grau em que as práticas de gerenciamento de

riscos de cibersegurança de uma organização exibem as

características definidas no núcleo do framework.

Considerando a norma ABNT NBR ISO/IEC 27001:2013, julgue o item a seguir.

A referida norma determina que a organização deve avaliar o

desempenho da segurança da informação e a eficácia do

sistema de gestão da segurança da informação (SGSI), bem

como estabelece, entre outros requisitos, o que precisa ser

monitorado e medido, assim como os métodos para

monitoramento, medição, análise e avaliação.

Acerca de business intelligence, julgue o item a seguir.

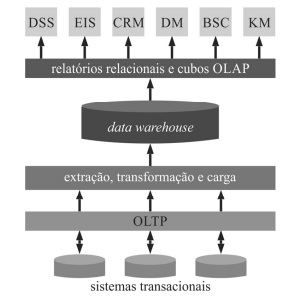

A arquitetura de business intelligence se utiliza dos componentes indicados na figura a seguir, sendo o OLTP uma ferramenta de software cuja função é a extração de dados de diversos sistemas, transformando-os, conforme regras de negócios e, por fim, carregando-os em um data mart ou um data warehouse.

Acerca de business intelligence, julgue o item a seguir.

Um data warehouse proporciona, como repositório de dados,

uma visão global, comum e integrada dos dados de uma

organização de maneira estável, coerente, confiável e com

informação histórica.

Considerando os conceitos relativos a inteligência de negócios, julgue o item a seguir.

São objetivos do business intelligence permitir o acesso

interativo e proporcionar a manipulação dos dados,

fornecendo aos gerentes e analistas de negócios a capacidade

de realizar a análise adequada.

Com relação a arquitetura e política de armazenamento de dados e engenharia de dados — ingestão e armazenamento de grande quantidade de dados Big Data, julgue o item subsequente.

Segurança e Acesso, Política de Exclusão, Documentação e

Transparência e Retenção de Dados são exemplos de

diretrizes para elaboração de uma política de armazenamento

de dados.