Questões de Concurso

Para copeve-ufal

Foram encontradas 8.419 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

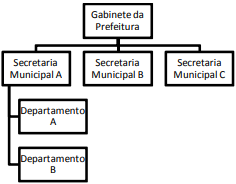

Observe o organograma e considere que seja uma estrutura organizacional comum nos Municípios.

A figura retrata uma estrutura organizacional

I. Qualquer cidadão pode propor ação popular que vise a anular ato lesivo ao patrimônio público. II. A alienação de um bem municipal necessita de lei autorizativa, licitação e avaliação do referido bem. III. O Município poderá constituir patrimônio com a aquisição de bens pela arrecadação de imóveis abandonados.

verifica-se que está(ão) correta(s)

Em relação aos princípios norteadores da Administração Pública, dadas as afirmativas,

I. Se um gestor público se promove em uma campanha publicitária do órgão público em que está lotado, ele está ferindo o princípio da legalidade.

II. Ao nomear um parente para exercer cargo comissionado, o gestor público está ferindo o princípio da impessoalidade.

III. O gestor público que não gerencia bem uma obra pública causando-lhe aumento nos custos, mesmo que não intencional, fere o princípio da eficiência.

verifica-se que está(ão) correta(s)

I. preparar pacientes para consultas, exames e tratamentos; II. realizar episiotomia e episiorrafia com aplicação de anestesia local, quando necessária; III. ministrar medicamentos por via oral e parenteral; IV. prestar apenas cuidados de higiene e conforto ao paciente.

Dos itens, verifica-se que estão corretos

I. Descentralização. II. Equidade. III. Integralidade e universalidade. IV. Regionalização e Hierarquização.

verifica-se que está(ão) correto(s)

I. participar da prática multiprofissional, interdisciplinar e transdisciplinar; II. formar e participar da Comissão de Ética de Enfermagem e comissões interdisciplinares da instituição em que trabalha; III. negar-se a ser filmado, fotografado e exposto em mídias sociais durante o desempenho de atividades profissionais; IV. manter inscrição no Conselho Regional de Enfermagem, com jurisdição na área onde ocorrer o exercício profissional.

Dos itens, verifica-se que está(ão) correto(s)

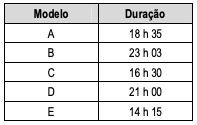

Se em um determinado instante os aparelhos dos modelos A, B, C, D e E indicam que as suas baterias estão com cargas de 60%, 50%, 70%, 60% e 100%, respectivamente, e forem mantidas as condições de uso moderado, o primeiro aparelho a descarregar é o do modelo