Questões de Concurso

Para copeve-ufal

Foram encontradas 8.289 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Acerca das Redes WiFi (Padrão IEEE 802.11), dados os itens abaixo,

I. O identificador de célula, BSSID, é definido automaticamente pelo ponto de acesso, mas pode ser feito manualmente também.

II. A velocidade nominal no padrão 802.11g é de 54Mbps.

III. O padrão 802.11n usa a tecnologia MIMO-OFDM e consegue alcançar uma velocidade nominal de até 300Mbps e operar em frequências de 2,4GHz e/ou 5GHz.

IV. Para a configuração de uma rede WiFi, deve-se configurar, obrigatoriamente, o mesmo SSID e canal para todas as estações da rede.

verifica-se que estão corretos

Sobre a camada de transporte do modelo TCP/IP, dados os itens abaixo,

I. É nesta camada que os desenvolvedores podem usar APIs de sockets para construir novas aplicações de rede.

II. O UDP é um protocolo padrão, sendo usado para aplicações que necessitam de confiabilidade e confirmação na entrega dos dados.

III. O TCP é um protocolo padrão que necessita fazer o chamado three-way-handshake para estabelecer uma conexão full-duplex de transmissão de dados.

IV. O protocolo indicado para aplicações de VoIP é o TCP.

V. É possível fazer broadcasting em uma rede local usando sockets TCP.

verifica-se que estão corretos

Malware tem sido o termo para designar uma classe de pragas que permeiam a Internet, gerando prejuízos financeiros, perda de dados e comprometendo a privacidade e segurança dos usuários na Internet. Acerca disso, dados os itens abaixo,

I. Um Vírus é considerado um programa malicioso que necessita obrigatoriamente da intervenção humana para a sua propagação.

II. Um Worm atua como um invasor automatizado, tentando explorar falhas em computadores aleatoriamente e replicando-se automaticamente.

III. Um cavalo de troia atua registrando tudo pelo usuário, sem que ele se dê conta disso.

IV. Spyware é o software que monitora qualquer comportamento do usuário, assim como conversas em mensageiros instantâneos, e depois envia o que é capturado para seu criador.

verifica-se que estão corretos

Um Firewall é uma das principais tecnologias na segurança de redes para prevenção de intrusões. Acerca dele, dados os itens abaixo,

I. Um Firewall atua apenas na camada de rede, como um filtro de pacotes.

II. Firewalls do tipo stateful são aqueles que conseguem monitorar o estado das conexões em nível de transporte, observando, por exemplo, as flags numa conexão TCP.

III. Se um Firewall atua na camada de transporte, ele tende a ser mais lento, já que precisa analisar mais informações que um mero filtro de pacotes.

IV. Um proxy nada mais é que um firewall em nível de aplicação, uma vez que ele enxerga informações nesta camada.

verifica-se que estão corretos

Controle de Acesso é uma tarefa fundamental na Administração de Redes e Sistemas, a qual visa ser bem definida dentro da Política de Segurança de uma instituição quanto à autenticação e à autorização dos recursos a serem disponibilizados aos usuários. Acerca disso, dados os itens abaixo,

I. Autenticação refere-se à identificação apropriada dos usuários perante o sistema ou rede.

II. De forma geral, a autenticação refere-se a algo que o usuário possua (como um token), saiba senha) ou seja (características físicas únicas).

III. A autorização é a parte do controle de acesso ligada a restrições impostas a usuários já autenticados também ser aplicadas a usuários não autenticados

IV. Um Firewall pode ser considerado um dispositivo de controle de acesso de usuários.

verifica-se que estão corretos

A Segurança da Informação tem por fundamento atingir objetivos como a Confidencialidade, Integridade, a Disponibilidade e a Autenticação. Dentro deste contexto, dados os itens abaixo,

I. A Confidencialidade visa manter a integridade dos dados em uma determinada comunicação, de forma a detectar que, caso o dado tenha sido alterado, é possível detectar que isso ocorreu.

II. A Disponibilidade diz respeito a manter um serviço operando consistentemente e continuamente, para usuários autorizados.

III. O requisito de Integridade é alcançado quando o emissor e o receptor conseguem comunicar-se em segredo, mesmo diante da interceptação da comunicação por um terceiro.

IV. Através da Autenticação, as partes envolvidas em uma comunicação podem garantir sua identidade de maneira única.

V. O Não-Repúdio é atingido por meio da autenticação mútua das partes, sendo que ambas não poderão negar ter participado em uma determinada transação após esta ter ocorrido.

verifica-se que estão corretos

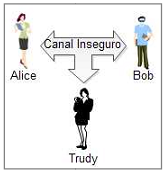

Considere a figura ilustrada abaixo, onde é mostrada a comunicação entre Alice e Bob sob um canal inseguro, como a Internet. A comunicação está sendo interceptada por Trudy. Avaliando os itens a seguir,

I. Alice e Bob poderiam usar criptografia simétrica nesta comunicação, uma vez que, mesmo Trudy interceptando a chave pública de Bob, ela não poderá deduzir a chave privada de Alice.

II. Mesmo usando criptografia assimétrica, Alice e Bob ainda estão vulneráveis a um ataque do tipo Man-in-lhe-Middle.

III. Se for usada criptografia de chave pública, é impossível para Trudy realizar qualquer tipo de ataque no intuito de decifrar a comunicação entre Alice e Bob.

IV. Para atingir um nível de confidencialidade, integridade e autenticidade confiável, Alice e Bob poderiam usar Certificados Digitais emitidos por uma Autoridade Certificadora.

verifica-se que estão corretas