Questões de Concurso

Para educa

Foram encontradas 4.944 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

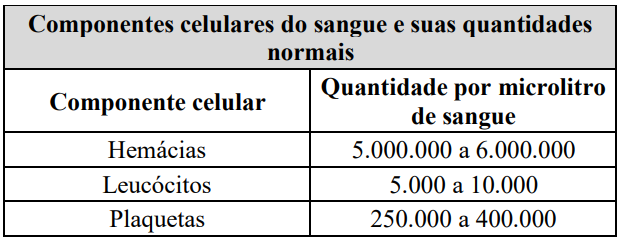

Uma transfusão de sangue é a transferência de sangue ou de um dos seus componentes de uma pessoa saudável (um doador) para uma pessoa doente (um receptor).

Sobre a Transfusão de sangue, é correto afirmar que:

I. As transfusões são administradas para aumentar a capacidade do sangue de transportar oxigênio, restaurar a quantidade de sangue no corpo (volume sanguíneo) e corrigir problemas de coagulação.

II. O que determina o tipo sanguíneo é a presença de certos antígenos (moléculas complexas de açúcar ou proteína que podem desencadear uma resposta imune) na superfície dos glóbulos vermelhos.

III. Os antígenos de células sanguíneas incluem antígenos dos grupos sanguíneos A e B e fator Rh.

IV. O sangue pode ser Rh positivo (o fator Rh está presente na superfície dos glóbulos vermelhos) ou Rh negativo (o fator Rh está ausente).

Estão CORRETAS:

A microscopia óptica é uma técnica amplamente utilizada, permitindo a visualização de estruturas e células com alta resolução. Existem vários tipos de microscópios ópticos, cada um com suas próprias características e aplicações específicas.

O microscópio utiliza um sistema de varredura a laser para obter imagens tridimensionais da amostra. O funcionamento é parecido com o microscópio de fluorescência, mas difere por criar imagens tridimensionais.

O tipo de microscópio que o texto faz referência é:

Assinale a alternativa CORRETA:

Os protocolos de internet são um conjunto de regras e padrões que definem como os dados são transmitidos e recebidos entre dispositivos conectados em uma rede, como a internet. Esses protocolos funcionam como a "linguagem" comum que permite a comunicação entre computadores, smartphones, servidores e outros dispositivos, garantindo que as informações sejam trocadas de forma ordenada, eficiente e segura.

A seguir são apresentadas 3 afirmações, cada uma

descrevendo um protocolo de Internet.

I. É o protocolo que define como os pacotes de dados são encaminhados entre computadores através de redes diferentes.

II. É o protocolo que garante que os pacotes de dados sejam entregues corretamente e na ordem correta. Ele é responsável por estabelecer conexões confiáveis e garantir a integridade dos dados.

III. É o protocolo usado para transferir arquivos entre computadores em uma rede.

Analise as afirmações apresentadas e marque a

alternativa que relaciona corretamente as afirmações e

protocolos de Internet descritos.

As topologias de rede são arranjos físicos ou lógicos que definem a forma como os dispositivos em uma rede estão interconectados. Elas determinam o layout dos cabos, a configuração dos dispositivos e a maneira como os dados são transmitidos entre eles. A escolha de uma topologia de rede afeta diretamente a eficiência, a confiabilidade e a escalabilidade da comunicação dentro da rede.

A respeito da topologia de rede, analise os itens a

seguir:

I. Todos os dispositivos estão conectados a um ponto central, geralmente um switch ou um hub. O ponto central controla e gerencia o tráfego entre os dispositivos.

II. Os dispositivos são conectados em uma sequência circular. Cada dispositivo está conectado a outros dois, um de cada lado, e os dados circulam em uma única direção (ou, em alguns casos, em ambas).

III. Todos os dispositivos estão conectados a um único cabo central. As mensagens são transmitidas ao longo deste cabo e podem ser recebidas por qualquer dispositivo conectado a ele.

Assinale a alternativa CORRETA:

“A técnica de _____________ em processadores permite a execução simultânea de várias etapas de diferentes instruções, aumentando a eficiência e o desempenho ao dividir a execução de uma instrução em múltiplas fases, como busca, decodificação e execução, que são realizadas em paralelo.”

Assinale a alternativa que preenche corretamente a

lacuna e assinale a alternativa CORRETA:

Engenharia social é uma técnica utilizada por hackers para explorar a confiança e a ingenuidade humana para obter informações confidenciais ou acesso a sistemas. Ao invés de atacar diretamente uma rede ou sistema, os hackers aproveitam-se da ingenuidade ou desconhecimento das vítimas, utilizando métodos persuasivos para enganá-las.

São exemplos de ataques de engenharia social:

Assinale a alternativa CORRETA:

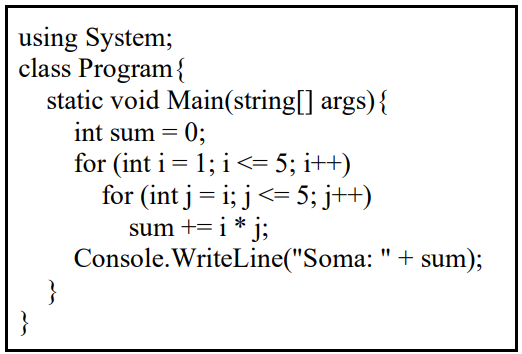

Considere o trecho de código escrito na linguagem

CSharp apresentado a seguir.

Ao executar o código acima, qual será o valor exibido

no console:

A arquitetura Zero Trust é uma abordagem de segurança de rede que desafia o modelo tradicional de segurança baseada em perímetro. Tal modelo pressupõe que tudo dentro da rede é confiável e tudo fora dela é potencialmente perigoso. Em vez disso, o Zero Trust opera com o princípio de "nunca confie, sempre verifique". Isso significa que nenhuma entidade, seja dentro ou fora da rede, é automaticamente confiável.

Sobre os princípios fundamentais da arquitetura Zero

Trust, analise os itens a seguir:

I. Microsegmentação: dividir a rede em segmentos menores, e controlar o acesso em cada um desses segmentos, mitigando movimentação lateral de atacantes que tenham penetrado a rede.

II. Maior Privilégio: Este princípio defende que usuários administradores devem ter níveis elevados de acesso para realizar quaisquer tarefas no sistema.

III. Verificação Contínua: Em vez de confiar implicitamente em usuários ou dispositivos após a autenticação inicial, o Zero Trust exige uma verificação contínua de identidades e dispositivos antes de conceder acesso a recursos.

Está(ão) CORRETO(S):

As licenças de software são acordos legais que determinam como um programa pode ser utilizado, modificado e distribuído. Existem vários tipos de licenças, cada uma com suas próprias restrições e permissões. Em licenças de software livre, por exemplo, o software é disponibilizado com seu código-fonte e pode ser usado, modificado, e distribuído livremente, desde que sejam seguidos os termos da licença.

Sobre licenças de software livre, analise os itens a

seguir:

I. A GNU General Public License (GPL) é uma licença

"copyleft", o que significa que qualquer software

derivado de um software licenciado sob a GPL

também deve ser licenciado sob a GPL.

II. A Apache License permite o uso, modificação e distribuição do software, mesmo para fins comerciais, sem a obrigação de redistribuir o códigofonte modificado sob a mesma licença.

III. A Massachusetts Institute of Technology (MIT) License permite o uso, modificação e redistribuição do software, incluindo versões fechadas (proprietárias), sem restrições.

Está(ão) CORRETO(S):

Sobre funções hash, analise os itens a seguir:

I. O SHA1 é uma função de hash que gera como resultado um resumo de 128 bytes.

II. O SHA2 é composto por uma família de algoritmos que incluem versões como SHA-224, SHA-256, SHA-384 e SHA-512.

III. SHA-3 é um subconjunto da família primitiva criptográfica Keccak.

Está(ão) CORRETO(S):

No contexto da administração de um Sistema de Gerenciador de Banco de Dados MySQL, analise o comando a seguir.

mysqldump -u root -p exemploDB > saida.sql

O efeito causado pela execução desse comando é:

Assinale a alternativa CORRETA:

Uma rede conectada a Internet possui a máscara de sub-rede 255.255.0.0.

Qual o número máximo de computadores que a rede suporta:

Assinale a alternativa CORRETA:

Em consonância com a Constituição da República Federativa do Brasil de 1988, em seu Art. 41, assegura que são estáveis após três anos de efetivo exercício os servidores nomeados para cargo de provimento efetivo em virtude de concurso público, em seu § 1º o servidor público estável só perderá o cargo:

I. Em virtude de sentença judicial transitada em julgado.

II. Mediante processo administrativo em que lhe seja

assegurada ampla defesa.

III. Mediante procedimento de avaliação periódica de

desempenho, na forma de lei complementar,

assegurada ampla defesa.

Estão CORRETAS:

São requisitos básicos para investidura em cargo público:

I. A nacionalidade brasileira.

II. O gozo dos direitos políticos.

III. A quitação com as obrigações militares e eleitorais.

IV. O nível de escolaridade exigido para o exercício do

cargo.

V. A idade mínima de dezoito anos.

VI. Aptidão física e mental.

Estão CORRETOS:

Sobre Escala é CORRETO afirmar que:

I. É a relação entre a medida de um objeto ou lugar representado no papel e sua medida real.

II. A Escala Numérica indica a relação entre os comprimentos de uma linha na carta e o correspondente comprimento no terreno, em forma de fração com a unidade para numerador.

III. A Escala Gráfica permite realizar as transformações de dimensões gráficas em dimensões reais sem efetuar cálculos. Para sua construção, entretanto, torna-se necessário o emprego da escala numérica.

IV. Pode se afirmar que a escala numérica se refere às medidas lineares. Ela indica quantas vezes foi ampliada ou reduzida uma distância.

Estão CORRETAS:

Na impossibilidade de se desenvolver uma superfície esférica ou elipsóidica sobre um plano sem deformações, na prática, buscam-se projeções tais que permitam diminuir ou eliminar parte das deformações conforme a aplicação desejada. Assim, destacam-se:

I. Equidistantes - as que não apresentam deformações lineares para algumas linhas em especial, isto é, os comprimentos são representados em escala uniforme.

II. Conformes - representam sem deformação, todos os ângulos em torno de quaisquer pontos, e decorrentes dessa propriedade, não deformam pequenas regiões.

III. Equivalentes - têm a propriedade de não alterarem as áreas, conservando assim, uma relação constante com as suas correspondentes na superfície da Terra. Seja qual for a porção representada num mapa, ela conserva a mesma relação com a área de todo o mapa.

IV. Afiláticas - não possui nenhuma das propriedades dos outros tipos, isto é, equivalência, conformidade e equidistância, ou seja, as projeções em que as áreas, os ângulos e os comprimentos não são conservados.

Estão CORRETAS:

Mosaico é o conjunto de fotos de uma determinada área, recortadas e montadas técnica e artísticamente, de forma a dar a impressão de que todo o conjunto é uma única fotografia. Os Mosaicos podem ser classificados em:

I. Controlado.

II. Não-controlado.

III. Semi-controlado

Estão CORRETAS

São características da Carta Cartográfica:

I. Representação plana.

II. Escala média ou grande.

III. Desdobramento em folhas articuladas de maneira sistemática.

IV. Limites das folhas constituídos por linhas convencionais, destinada à avaliação precisa de direções, distâncias e localização de pontos, áreas e detalhes.

Estão CORRETAS:

Dentre os levantamentos planimétricos clássicos, assinale a 2ª coluna de acordo com a 1ª:

(1) Triangulação.

(2) Trilateração.

(3) Poligonação.

( ) Baseia-se em propriedades geométricas a partir de triângulos superpostos, sendo que o levantamento será efetuado através da medição dos lados.

( ) É um encadeamento de distâncias e ângulos medidos

entre pontos adjacentes formando linhas poligonais

ou polígonos. Partindo de uma linha formada por

dois pontos conhecidos, determinam-se novos

pontos, até chegar a uma linha de pontos conhecidos.

( ) Obtenção de Figuras geométricas à partir de

triângulos formados através da medição dos ângulos

subtendidos por cada vértice. Os pontos são

denominados vértices de triangulação (VVTT). É o

mais antigo e utilizado processo de levantamento

planimétrico.

A sequência CORRETA é:

Sobre Curvas de Nível, analise os itens a seguir:

I. Representam linhas imaginárias que conectam pontos de igual elevação em um terreno, permitindo uma visualização mais precisa das características do relevo.

II. As Curvas de Nível são baseadas no princípio de que pontos conectados por uma mesma curva possuem a mesma elevação.

III. Ao conectar as curvas de nível, é possível visualizar a forma do terreno, identificar áreas planas, declives, encostas e outros detalhes importantes.

IV. As curvas de nível têm uma ampla aplicação, como por exemplo no “planejamento urbano”, pois ao analisar as curvas de níveis de uma área, é possível identificar locais adequados para construção, considerando fatores como declividade e drenagem.

Estão CORRETOS: