Questões de Concurso

Foram encontradas 32 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I - O malware sempre é detectável com facilidade, especialmente no caso de malware sem arquivo.

II - As organizações e os indivíduos devem ficar atentos ao aumento de anúncios pop-up, redirecionamentos do navegador da web, postagens suspeitas em contas de mídias sociais e mensagens sobre contas comprometidas ou segurança do dispositivo.

III - As mudanças no desempenho de um dispositivo, como execução muito mais lenta, também podem ser indicativos de preocupação.

IV - A instalação de um programa antivírus e a execução de uma verificação do dispositivo para procurar algum código ou programa mal-intencionado é uma opção para detecção e remoção de malware, em caso de suspeita de seu ataque.

Estão CORRETAS apenas as afirmativas

INSTRUÇÃO: Leia o texto a seguir para responder à questão 29.

[...] Quando um criminoso cibernético usa um ____________, ele oculta o malware em um dispositivo pelo máximo de tempo possível, às vezes até por anos, para que roube informações e recursos de modo contínuo. Ao interceptar e alterar os processos padrão do sistema operacional, pode alterar as informações que seu dispositivo reporta sobre o sistema. Por exemplo, um dispositivo infectado com ele pode não mostrar uma lista precisa dos programas que estão em execução. Também podem dar privilégios administrativos ou elevados de dispositivos a criminosos cibernéticos, para que eles possam controlar por completo um dispositivo e executar ações potencialmente mal-intencionadas, como roubar dados, espionar a vítima e instalar malware adicional. [...]

Disponível em: https://www.microsoft.com/pt-br/security/business/security-101/what-ismalware#:~:text=Quando%20um%20criminoso%20cibern%C3%A9tico%20usa,e%20recursos%20de%20modo%20cont%C3%ADnuo. Acesso em: 15 ago. 2023. Adaptado.

INSTRUÇÃO: Leia o trecho a seguir para responder a esta questão.

O protocolo [...] é um padrão técnico para transmitir correio eletrônico (e-mail) por uma rede. Assim como outros protocolos de rede, ele permite que computadores e servidores troquem dados independentemente do hardware ou software usado. Assim como o uso de uma forma padronizada de endereçamento de um envelope permite que o serviço postal opere, ele padroniza a maneira como o e-mail viaja do remetente ao destinatário, tornando possível a entrega generalizada de e-mails. [...]

Disponível em: https://www.cloudflare.com/pt-br/learning/email-security/what-issmtp/#:~:text=O%20Protocolo%20de%20Transfer%C3%AAncia%20de%20Correio%20Simples%20(SMTP)%20%C3%A9%20um,do%20har dware%20ou%20software%20usado. Acesso em: 15 ago. 2023. Adaptado.

Analise as afirmativas a seguir.

I - Esse campo contém informações contextuais sobre a mensagem que o remetente quer enviar. Ele aparece como uma linha separada acima do corpo do e-mail.

II - Esse campo permite enviar uma cópia do e-mail a outros destinatários. Os destinatários indicados no campo "Para" podem ver os endereços de e-mail no campo.

III - Esse campo permite enviar uma cópia do e-mail a outros destinatários. Os destinatários indicados no campo "Para" não podem ver os endereços de e-mail no campo.

Os campos mencionados são, respectivamente:

Avalie as seguintes funções de comando possíveis de serem utilizadas no sistema operacional Linux.

I - Lista todos os arquivos do diretório.

II - Mostra a quantidade de espaço usada no disco rígido.

III - Mostra o uso da memória.

IV - Acessa uma determinada pasta (diretório).

V - Cria um diretório.

A sequência CORRETA dos comandos mencionados é

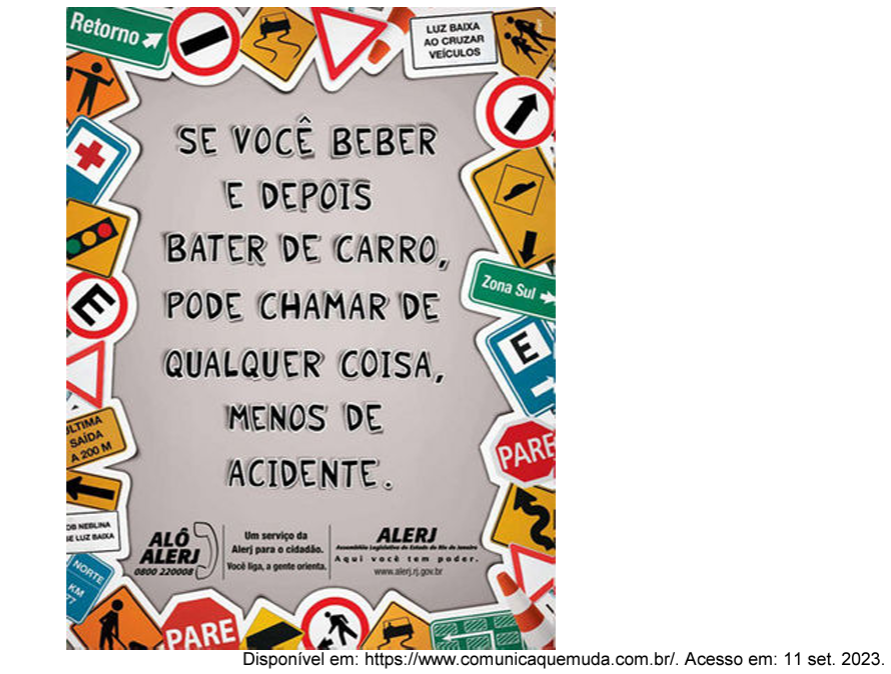

INSTRUÇÃO: Leia, com atenção, o texto 04 e, a seguir, responda à questão, que a ele se refere.

Texto 04

Analise as afirmativas a seguir, tendo em vista a estrutura do texto.

I. O termo “se” foi usado no texto como uma conjunção subordinativa e insere nele uma ideia de condição.

II. A locução verbal “pode chamar” poderia ser substituída pela forma “poderá chamar” sem alteração do sentido do texto.

III. O uso da forma verbal “beber” foi motivado pelo valor semântico inserido no texto pelo termo “se”.

IV. A terminação “r” dos verbos “beber” e “bater” indica que, no texto, eles foram usados no infinitivo não flexionado.

V. A locução verbal “pode chamar” é composta pelo verbo “poder” flexionado no presente do indicativo e pelo verbo “chamar” no infinitivo não flexionado.

Estão CORRETAS as afirmativas

INSTRUÇÃO: Leia, com atenção, o texto 03 e, a seguir, responda às questão, que a ele se refere.

Texto 03

Sobre a estrutura das falas do texto 03, analise as afirmativas a seguir.

I. o sujeito do verbo “está”, na fala do primeiro quadro, está subentendido.

II. o verbo “está” e o seu sujeito, na fala do segundo quadro, estão elípticos.

III. os verbos “põe” e “atrapalha” foram usados no modo imperativo afirmativo.

IV. os verbos “põe” e atrapalha” foram usados no modo imperativo negativo.

V. os verbos “põe” e “atrapalha” foram usados na terceira pessoa do singular.

Estão CORRETAS as afirmativas

Leia as afirmativas a seguir sobre as atribuições do ACE e classifique-as em verdadeiras (V) ou falsas (F).

( ) Executar ações de controle de doenças utilizando as medidas de controle químico, biológico, manejo ambiental e outras ações de manejo integrado de vetores.

( ) Executar ações de campo em projetos que visam avaliar novas metodologias de intervenção para a prevenção e o controle de doenças.

( ) Aferir a temperatura axilar durante a visita domiciliar, em especial quando houver suspeita de arboviroses.

( ) Estimular a participação da comunidade nas políticas públicas voltadas para a área da saúde.

Assinale a alternativa que apresenta a sequência CORRETA, considerando as atribuições de cima para baixo.

I - É um tipo de malware que ameaça a vítima destruindo ou bloqueando o acesso a dados críticos até que um resgate seja pago.

II - É um tipo de malware que conta com um usuário que faz seu download inadvertidamente, porque ele parece ser um aplicativo ou arquivo legítimo.

III - É um tipo de malware que se apresenta como uma fonte confiável a fim de roubar informações confidenciais por meio de e-mails, sites, mensagens de texto ou outras formas de comunicação eletrônica.

Assinale a alternativa que apresenta os tipos de malwares mencionados nas afirmativas, considerando-as de cima para baixo.

INSTRUÇÃO: Leia o texto a seguir para responder a esta questão.

[...] é um programa instalado no seu computador, normalmente sem o seu conhecimento explícito, que captura e transmite informações pessoais ou de navegação na internet hábitos e detalhes para o usuário. Permite que seus usuários monitorem todas as formas de comunicações no dispositivo alvo. É frequentemente usado pelas autoridades policiais, órgãos governamentais e organizações de segurança da informação para testar e monitorar as comunicações em um ambiente sensível ou em uma investigação. [...]

Disponível em https://www.mcafee.com/pt br/antivirus/malware.html#:~:text=Spyware%20%C3%A9%20um%20programa%20instalado,de%20comunica%C3%A7%C %B5es%20no%2 0dispositivo%20alvo. Acesso em:15 ago. 2023.Adaptado.

I. É o campo que contém o endereço de e-mail do remetente. Se o endereço de e-mail estiver associado a um nome de exibição, ele também pode ser mostrado nesse campo, que também é um campo de cabeçalho obrigatório.

II. É o campo que contém o endereço de e-mail do destinatário. Se o endereço de e-mail estiver associado a um nome de exibição, ele também pode ser mostrado neste campo.

Os campos mencionados são, respectivamente:

I - Permite que o usuário acesse e gerencie seus arquivos e mensagens diretamente no próprio servidor, ou seja, não é preciso esperar que as mensagens enviadas ao servidor cheguem até a máquina do cliente para mexer nelas.

II - Funciona como se fosse uma caixa-postal: um servidor de e-mail recebe e armazena diversas mensagens; então, o cliente conecta-se e autentica-se ao servidor da caixa de correio para poder acessar e ler essas mensagens lá guardadas.

III - Sai a mensagem da máquina do cliente e, depois de ter um ou mais destinatários determinados, ela é autenticada e enviada para o servidor. Lá, o(s) destinatário(s) recebe(m) as mensagens enviadas para o servidor, que são codificadas e recebidas pelo protocolo POP3.

Assinale a alternativa que apresenta os protocolos mencionados nas afirmativas, considerando-as de cima para baixo.