Questões de Concurso

Comentadas para tc-df

Foram encontradas 1.273 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Em relação a essa situação hipotética, julgue o item subsequente.

Se a empresa XYZ Tecnologia e Segurança Digital violar quaisquer das obrigações contratuais durante o período de execução do contrato, caberá ao gestor do contrato tomar providências para a formalização de processo administrativo de responsabilização para fins de aplicação de sanções.

A NBR ISO/IEC n.º 38.500:2015 estabelece princípios para o uso aceitável de TI, sendo as estruturas de governança nos órgãos que seguem esses princípios auxiliadas na gestão de riscos e no incentivo à exploração de oportunidades decorrentes do uso da TI.

Julgue o próximo item, relativos à governança de TI e à qualidade de software.

Embora não haja processo específico para o gerenciamento

de riscos no COBIT 2019, o processo segurança gerenciada

visa integrar o gerenciamento do risco corporativo

relacionado à TI com o gerenciamento geral de risco

corporativo, aliado à gestão de controle de incidentes de

segurança da informação.

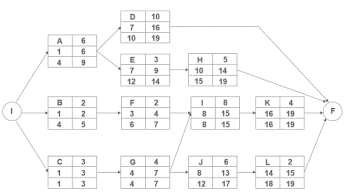

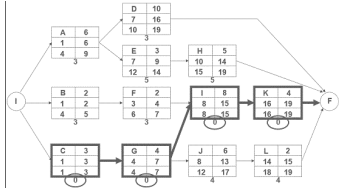

Considere-se que, no diagrama de rede a seguir, as letras A, B, ..., L correspondam a tarefas cuja duração é especificada pelo número à direita, ou seja, se o número à direita da tarefa X for 2, então a tarefa X terá duração de dois dias.

Com base no diagrama precedente, infere-se, após a análise do caminho crítico, que o caminho C-G-I-K representa a menor duração possível para o projeto.

A objetivo da prática específica para gerenciamento de projetos da ITIL v4 é garantir que todos os projetos da organização sejam entregues com sucesso, o qual pode ser alcançado por meio de planejamento, delegação, monitoramento e controle de todos os aspectos de um projeto.

Desempenho da abordagem de desenvolvimento e do ciclo de vida é um dos domínios do PMBOK 7.ª edição, sendo o resultado esperado desse domínio o alcance de um ciclo de vida de projeto que facilite a abordagem de desenvolvimento necessária para produzir os produtos entregues pelo projeto.

Julgue o próximo item, relativo ao Plano Diretor de Tecnologia da Informação (PDTI).

A responsabilidade pela elaboração do PDTI é da alta

administração, e, a despeito de suas características de plano

tático, é desnecessário observar seu alinhamento ao Plano

Estratégico de TI (PETI).

Julgue o item subsecutivo, a respeito de assinatura e certificação digital.

MD5 é um tipo de algoritmo de hash que, utilizado em

assinatura digital, é atualmente considerado seguro.

Julgue o item subsecutivo, a respeito de assinatura e certificação digital.

Recomenda-se que o algoritmo simétrico RC4 seja utilizado

com certificados digitais devido a sua resistência contra

ataques a chaves não randômicas.

No que se refere a ataques a redes de computadores, julgue o próximo item.

DNS spoofing é uma técnica que envolve a manipulação de

registros DNS por um atacante de maneira a direcionar o

usuário a um destino diferente do desejado originalmente.

O ataque de injeção LDAP é restrito ao sistema Active Directory da Microsoft; o sistema OpenLDAP possui filtros nativos contra injeção de código malicioso.

Referências inseguras a objetos permitem aos atacantes ignorar a autorização e acessar recursos diretamente no sistema, por exemplo, o acesso a registros ou a arquivos de banco de dados, conforme a característica do sistema.

A respeito do OAuth 2.0 e de tokens, julgue o item a seguir.

Os tokens de acesso devem ser lidos e interpretados pelo

cliente OAuth, que é o público-alvo do token.

A respeito do OAuth 2.0 e de tokens, julgue o item a seguir.

Os tokens Sender-constrained exigem que, para usar o

token de acesso, o cliente OAuth prove, de alguma forma, a

posse de uma chave privada, de modo que o token de acesso

por si só não seja utilizável.

A organização deverá assegurar que os processos terceirizados estejam determinados e que também sejam controlados.

A organização deverá realizar avaliações de riscos de segurança da informação somente quando alterações significativas ocorrerem.

Julgue o próximo item, no que se refere à biblioteca Pandas.

A classe pandas.Series( ) é usada para criar e

manipular matrizes coluna, enquanto a classe

pandas.DataFrame( ) é usada para criar e manipular

matrizes multidimensionais.

Julgue o próximo item, no que se refere à biblioteca Pandas.

Os métodos head( ) e tail( ) são usados para

visualizar, respectivamente, as primeiras e as últimas

posições de um objeto Pandas.

Acerca da linguagem Python, julgue o item subsecutivo.

Considere-se o código a seguir.

numeros = (1,5,7,35,50,75,80,90)

print(numeros[4])

Ao se executar o código apresentado, o resultado será a

impressão em tela do valor 50.

Acerca da linguagem Python, julgue o item subsecutivo.

Considere-se que o arquivo script.sh esteja no mesmo diretório de execução do trecho de código apresentado a seguir.

arquivo = open(‘script.sh’)

print(arquivo)

A partir dessa consideração, infere-se que a execução desse

código terá como resultado a impressão em tela do conteúdo

da variável arquivo.