Questões de Concurso

Comentadas para ufg

Foram encontradas 1.506 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

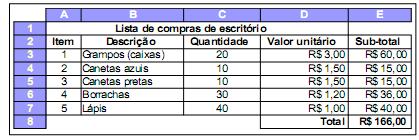

A utilização de planilhas eletrônicas nos ambientes de escritório tem proporcionado ganhos de produtividade, além de permitir aos usuários desenvolver suas atividades com mais eficiência. Analisando a planilha apresentada no aplicativo Calc do BrOffice.org 3.2.1, conclui-se que a totalização dos gastos do escritório pode ser obtida por meio da seguinte fórmula:

Neste ano, o número 1 entre os mais de 2.200 trabalhos inscritos alcançou o topo graças ao inusitado. O que parece ser as linhas de um monitor cardíaco, daqueles usados para acompanhar pacientes em hospitais, é uma foto das fibras do coração de um mosquito, realizada com o auxílio de reagentes fluorescentes e ampliada 100 vezes. “Meu trabalho é entender como os mosquitos transportam nutrientes, hormônios e doenças como a malária”, diz o autor da imagem, o pesquisador da Universidade Vanderbilt (EUA), Jonas King. Mãos à obra!

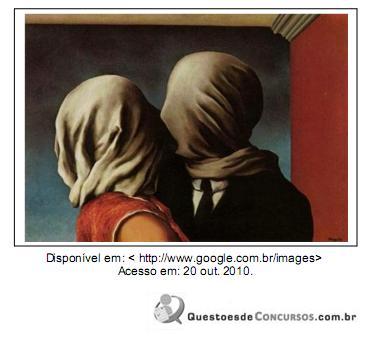

A imagem reproduz uma obra de René Magritte, um dos principais artistas surrealistas belgas. Entre a pintura e o texto “O amor é cego – literalmente” há uma aproximação quanto

depermitir a recuperação quase imediata de informações. A sintaxe desse do comando é

Essa é a essência da abordagem de projeto de testes chamada teste