Questões de Concurso

Comentadas para brde

Foram encontradas 493 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Coluna 1 1. Controle de acesso. 2. Controle de inferência. 3. Controle de fluxo.

Coluna 2 ( ) Pessoas não autorizadas acessam o sistema para obter informações ou para fazer mudanças maliciosas em uma parte do banco de dados. ( ) Um banco de dados para estatísticas de população pode oferecer informações com base em faixas etárias, níveis de renda, tamanho de residência, níveis de educação e outros critérios. Informações sobre indivíduos são acessadas, por exemplo, através da dedução de certos fatos com relação aos indivíduos baseando-se em consultas que envolvem resumos sobre grupos. ( ) Considere um sistema de banco de dados distribuído em que dois nós tenham níveis de segurança do usuário secreto (S) e não classificado (U). S e U só podem realizar operações mutuamente que sejam consistentes com a propriedade *, que afirma que, em qualquer transação, o nó S não pode gravar ou passar informações para o nó U. Se esses dois nós estabelecerem um canal secreto, uma transação poderá ser conformada de maneira incondicional pelo nó U, mas o nó S pode fazer isso de uma forma previamente combinada, passando informações do nó S para o nó U, violando a propriedade *. ( ) Informações fluem de modo que acessem usuários não autorizados, através de canais que são percursos para as informações fluírem implicitamente em caminhos que violam a política de segurança.

A ordem correta de preenchimento dos parênteses, de cima para baixo, é:

• A viabilidade de um projeto de construção, analisada acerca do retorno esperado sobre ela própria ou sobre o produto que ela propiciará, pode ser concluída através da análise conjunta de três indicadores: Valor Presente Líquido (VPL), Taxa Interna de Retorno (TIR) e Retorno do Capital (RC). Esse estudo é chamado de viabilidade econômica.

Como conclusão do estudo de viabilidade, o projeto é viável quando:

• O projeto é acertado por um preço único final. • Fica a cargo do contratado assumir riscos sobre eventuais necessidades de ajustes nas variações das quantidades de serviços a serem executados em cada etapa. • O contratado resolve sobre mudanças e revisões do projeto que tornem a sua execução mais rápida e econômica, sem mudanças nas características finais da construção. • Pode ser contratado, inclusive com as instalações mínimas, para que a construção seja colocada em operação de uso, como por exemplo, decorar, mobiliar e equipar um hotel em vez de entregar apenas a construção.

As características acima dizem respeito ao modelo de contratação:

( ) No setor primário constam: extrativo mineral, vegetal, animal, agricultura e pecuária e construção civil. ( ) No setor secundário constam: indústria de base, indústria de transformação, transportes e comunicações. ( ) No setor terciário constam: comércio, educação, saúde, segurança, serviços públicos, entretenimento e pesquisa.

A ordem correta de preenchimento dos parênteses, de cima para baixo, é:

• Equipamento: escavadeira; • Depreciação horária: R$50,00/h; • Valor residual: 20% do valor original; • Vida útil: 6 anos considerando-se uma utilização de 1.000 horas/ano.

( ) O vestiário deve estar o mais próximo possível da entrada da obra e das instalações sanitárias, com o seu acesso protegido das intempéries. ( ) É proibido cozinhar e aquecer qualquer tipo de refeição dentro do alojamento, bem como guardar alimentos perecíveis. ( ) As instalações sanitárias devem ser construídas na ocasião da instalação do próprio canteiro de obras.

A ordem correta de preenchimento dos parênteses, de cima para baixo, é:

( ) A EAP é também conhecida pela expressão em inglês work breakdown structure (WBS). ( ) Além do formato tradicional de árvore de blocos, a EAP pode também ser apresentada sob a forma de mapa mental. ( ) Uma mesma atividade pode estar em mais de um ramo da EAP. ( ) Na EAP, as atividades são relacionadas em ordem cronológica.

A ordem correta de preenchimento dos parênteses, de cima para baixo, é:

• Consiste em um gráfico simples: à esquerda figuram as atividades, e à direita, suas respectivasbarras desenhadas em uma escala de tempo. • No gráfico, o comprimento da barra representa a duração da atividade, cujas datas de início e fimpodem ser lidas nas subdivisões da escala tempo. • Em sua concepção original, tem a deficiência de não possibilitar a visualização da ligação entre asatividades, não levar em conta as folgas e não mostrar o caminho crítico.

As características acima definem a ferramenta:

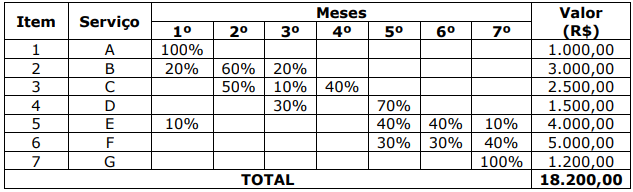

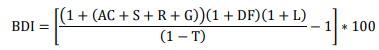

Em que:

• AC = taxa representativa das despesas de rateio da administração central; • R = taxa representativa de riscos; • S = taxa representativa de seguros; • G = taxa representativa de garantias; • DF = taxa representativa das despesas financeiras; • L = taxa representativa do lucro/remuneração; e • T = taxa representativa da incidência de tributos.

Em relação à equação apresentada, analise as assertivas abaixo, assinalando V, se verdadeiras, ou F,se falsas.

( ) Os tributos encontram-se no denominador da fórmula de cálculo do BDI, pois incidem sobre oscustos diretos da obra. ( ) Os componentes da fórmula que se encontram no numerador incidem sobre o preço de venda daobra. ( ) A incidência dos componentes da fórmula do BDI ocorre em cascata, visto que a taxa deremuneração da construtora incide sobre a taxa de despesas financeiras, que, por sua vez, incidesobre as taxas de administração central, riscos, seguros e garantias.

A ordem correta de preenchimento dos parênteses, de cima para baixo, é:

( ) Culturas como lavouras, pastagens plantadas, pastagens naturais melhoradas e florestas plantadas são consideradas benfeitorias. ( ) Obras e trabalhos de melhoria das terras são consideradas benfeitorias. ( ) Construções (por exemplo, casa, galpão, cercas) e instalações (por exemplo, rede de energia elétrica, rede de distribuição de água) são consideradas benfeitorias.

A ordem correta de preenchimento dos parênteses, de cima para baixo, é:

I. A microgeração distribuída: central geradora de energia elétrica, com potência instalada, em corrente alternada, menor ou igual a 75 kW (setenta e cinco quilowatts) e que utilize cogeração qualificada, conforme regulamentação da Agência Nacional de Energia Elétrica (Aneel), ou fontes renováveis de energia elétrica, conectada na rede de distribuição de energia elétrica por meio de instalações de unidades consumidoras. II. A minigeração distribuída: central geradora de energia elétrica renovável ou de cogeração qualificada que não se classifica como microgeração distribuída e que possua potência instalada, em corrente alternada, maior que 75 kW (setenta e cinco quilowatts), menor ou igual a 5 MW (cinco megawatts) para as fontes despacháveis e menor ou igual a 3 MW (três megawatts) para as fontes não despacháveis, conforme regulamentação da Aneel, conectada na rede de distribuição de energia elétrica por meio de instalações de unidades consumidoras. III. Sistema de Compensação de Energia Elétrica (SCEE): sistema no qual a energia ativa é injetada por unidade consumidora com microgeração ou minigeração distribuída na rede da distribuidora local, cedida a título de empréstimo gratuito e posteriormente compensada com o consumo de energia elétrica ativa ou contabilizada como crédito de energia de unidades consumidoras participantes do sistema.

Quais estão corretas?

• Concentração de determinada substância no solo ou na água subterrânea acima da qual existemriscos potenciais, diretos ou indiretos, à saúde humana, considerando um cenário de exposiçãopadronizado.

Com bases nas definições contidas na Resolução CONAMA nº 420/2009, essa é a definição de qualtermo?

Os conceitos de valor, preço e custo são distintos. O preço de um bem decorre de várias características, entre as quais se destacam sua raridade e sua utilidade para satisfazer necessidades e interesses humanos, e sofre influências por suas características singulares e condições de oferta e procura. Trata-se de um conceito econômico abstrato e não de um fato (1ª parte). O valor é uma expressão monetária que define uma transação de um bem, de seu fruto, de um direito ou da expectativa de sua transação. O valor é um fato concreto, relacionado às capacidades financeiras, às motivações ou aos interesses específicos do comprador ou do vendedor (2ª parte). O custo tem relação com o total dos gastos diretos e indiretos necessários à produção ou aquisição de um bem, fruto ou direito (3ª parte).

Quais partes estão corretas?

( ) A área equivalente pode ser maior ou menor que a área real correspondente. ( ) Para o cálculo dos coeficientes das áreas equivalentes, cada dependência deve ser considerada em três dimensões, tendo seu custo real efetivo orçado ou estimado com os mesmos critérios utilizados no orçamento padrão. ( ) Se uma edificação tem área real coberta de 100 metros quadrados e o padrão de acabamento é superior ao do projeto básico, gerando um custo cerca de 30% maior que o custo unitário básico, então a área equivalente corresponde a 70 m².

A ordem correta de preenchimento dos parênteses, de cima para baixo, é: