Questões de Concurso

Comentadas para pefoce

Foram encontradas 582 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

repita... ate... fimrepita [ REP ]

enquanto ... faca... fimenquanto [ ENQ ] ( ) O teste de controle é realizado no fim da estrutura de controle. ( ) O teste de controle é realizado no início da estrutura de controle. ( ) A condição de saída do loop ocorre quando o teste é FALSO. ( ) A condição de saída do loop ocorre quando o teste é VERDADEIRO. ( ) Se o resultado do teste for FALSO, a execução do programa permanece no loop. ( ) Se o resultado do teste for VERDADEIRO, a execução do programa permanece no loop.

Assinale a alternativa que apresente a relação correta, de cima para baixo.

I. Indica a capacidade de abstrair várias implementações diferentes em uma única interface. É o princípio pelo qual duas ou mais classes derivadas de uma mesma superclasse podem invocar métodos que têm a mesma identificação, assinatura, mas comportamentos distintos, especializados para cada classe derivada, usando para tanto uma referência a um objeto do tipo da superclasse. II. Tem por objetivo separar o programa em partes, o mais isolado possível. A ideia é tornar o software mais flexível, fácil de modificar e de criar novas implementações. Serve para controlar o acesso aos atributos e métodos de uma classe. É uma forma eficiente de proteger os dados manipulados dentro da classe, além de determinar onde essa classe poderá ser manipulada.

Os princípios descritos em I e em II são denominados, respectivamente,

De acordo com a notação de Peter Chen, utiliza os símbolos abaixo:

• ALFA, para representar entidades. • BETA, para representar atributos. • GAMA, para representar relacionamentos. • DELTA, para ligar atributos a entidades e entidades a relacionamentos.

Para ALFA, BETA, GAMA e DELTA, devem ser utilizados, respectivamente, os seguintes símbolos:

I. Representa a categoria mais simples, já que funciona praticamente da mesma forma, independentemente do fornecedor de nuvem escolhido. De forma geral, oferece uma infraestrutura de TI automatizada e escalonável – armazenamento, hospedagem, redes – de seus próprios servidores globais, cobrando apenas pelo que o usuário consome. Dessa forma, em vez de adquirir licenças de software ou servidores próprios, as empresas podem simplesmente alocar recursos de forma flexível a partir das suas necessidades. II. Representa o modelo de maior dificuldade para ser definido, sendo a ideia fornecer todos os conceitos básicos da tecnologia, assim como as ferramentas e os recursos necessários para desenvolver e gerenciar aplicativos com segurança sem precisar se preocupar com a infraestrutura. São exemplos os servidores que hospedam sites, sendo o setor dominado por gigantes da tecnologia, que têm capacidade para oferecer uma ampla gama de recursos aos clientes em uma mesma plataforma. III. Representa a categoria em que um software é hospedado por terceiros e pode ser acessado pela web, geralmente bastando um login, sendo que a empresa contrata um plano de assinatura e utiliza os programas necessários para os negócios. Nesse sentido, é uma tecnologia muito mais interessante para o uso de aplicativos específicos, como os de gestão de relacionamento com o cliente (CRM).

Os tipos descritos em I, II e III são conhecidos, respectivamente, pelas siglas

( ) Tempo de busca – é o tempo que a cabeça de leitura e gravação leva para se deslocar até uma trilha do disco ou, ainda, de uma trilha a outra. Quanto menor, melhor o desempenho. ( ) Tempo de latência – é a medida que indica o tempo necessário para que a cabeça de leitura e gravação se posicione no setor do disco que deve ser lido ou gravado. Esse parâmetro sofre influência do tempo de rotação dos discos, atualmente de 5.400, 7.200 ou 10.000 RPM. ( ) Tempo de acesso – é a medida que indica o tempo necessário para se obter uma informação do HD. Quanto maior esse intervalo de tempo, melhor.

As afirmativas são, respectivamente,

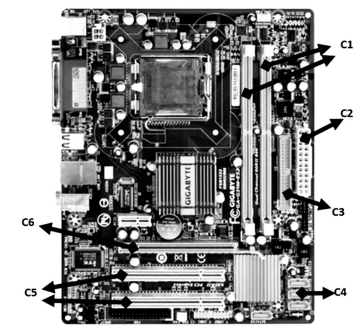

Os componentes slots de memória DDR, interface SATA e soquete do barramento PCI-Express estão identificados, respectivamente, como

I. que mostra as fases do modelo ao longo do tempo; II. que mostra as atividades realizadas no processo; III. que sugere as boas práticas a serem usadas durante o processo.

As perspectivas I, II e III são denominadas, respectivamente,

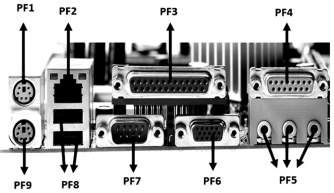

As interfaces identificadas por PF2, PF8 e PF9 são conhecidas, respectivamente, como

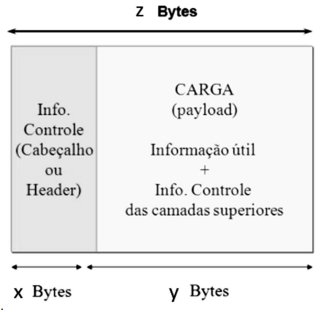

Os valores de z, x e y são, respectivamente,

• 1 sub-rede com até 32.000 hosts; • 15 sub-redes com até 2.000 hosts; e • 8 sub-redes com até 246 hosts.

Após a realização dos cálculos, chegou-se à configuração169.228.0.0/17 atribuída para a sub-rede com até 320.000hosts. Continuando com os cálculos, duas configurações válidas para uma das 15 sub-redes com até 2.000 hosts e para uma das8 sub-redes com até 246 hosts são, respectivamente,

• É uma ferramenta que permite descobrir o caminho feito pelos pacotes desde a sua origem até o seu destino, sendo utilizado em testes, medidas e gerenciamento da rede. • Pode ser utilizado para detectar falhas como, por exemplo, gateways intermediários que descartam pacotes ou rotas que excedem a capacidade de um datagrama IP. • Com esta ferramenta, o atraso da "viagem" do pacote entre a origem e gateways intermediários é reportado, permitindo determinar a contribuição de cada gateway para o atraso total da "viagem" do pacote desde a origem até o seu destino. • Versões melhoradas dele permitem a especificação de "rotaslivres da origem" para os datagramas, o que permite investigar qual o caminho de retorno que as máquinas remotas fazem até o host local.

Esse utilitário é conhecido por

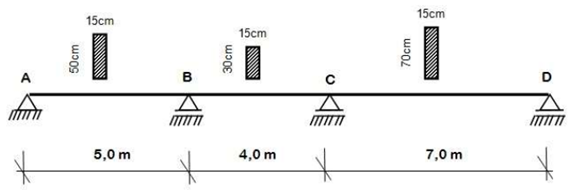

Seja a viga contínua mostrada na figura:

Tomando-se como referência a rigidez do tramo BC, o comprimento elástico dos diferentes tramos da viga são