Questões de Concurso

Comentadas para ses-rs

Foram encontradas 558 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Assinale a alternativa que completa, correta e respectivamente, as lacunas do texto acima.

I - As máscaras de rede no IPv4 limitam a quantidade de endereços IPv4 disponíveis nas sub-redes que delas derivam, ao passo que, no IPv6, as máscaras determinam a quantidade de sub-redes de um bloco IPv6.

II - Uma vantagem do IPv6 em relação ao IPv4 é a possibilidade de os computadores autoconfigurarem um endereço IPv6 sem a necessidade obrigatória de servidores DHCP específicos ao protocolo.

III- Os possíveis tipos de endereços de origem e de destino do IPv4 e IPv6 são: unicast, broadcast e anycast. A diferença está no fato de que no IPv6 o suporte nativo a endereços broadcast é obrigatório.

Quais estão corretas?

Assinale a alternativa que completa, correta e respectivamente, as lacunas do texto acima.

I - Alinhar a estratégia de TI com a estratégia do negócio.

II - Estimular que as decisões de TI sejam tomadas de forma isolada das outras áreas do negócio.

III- Propiciar que os serviços de TI estratégicos sejam delegados a controle de terceiros.

Quais são objetivos da Governança de Tecnologia da Informação (TI)?

(1) Completo (2) Incremental (3) Diferencial (4) Local

( ) Copia todos os dados presentes em um servidor para outro local.

( ) Copia de uma origem para um dispositivo físico como um HD externo.

( ) Faz cópia de segurança dos dados que foram alterados desde a última operação de backup.

( ) Copia todos os dados alterados desde o backup completo anterior.

A sequência correta de preenchimento dos parênteses, de cima para baixo, é

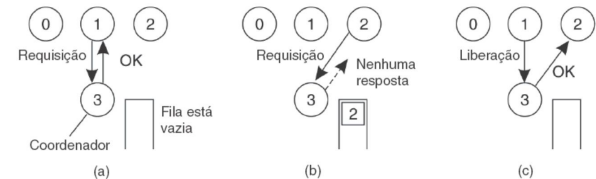

Observe a figura abaixo e considere que:

(a) o processo 1 solicita ao coordenador permissão para acessar um recurso compartilhado. A permissão é concedida.

(b) o processo 2 solicita permissão para acessar o mesmo recurso. O coordenador não responde.

(c) quando o processo 1 libera o recurso, informa ao coordenador, que não responde a 2.

Qual é o algoritmo de exclusão mútua ilustrado na figura?