Questões de Concurso

Comentadas para analista de ti - administração de dados

Foram encontradas 66 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Texto III

O alerta vermelho do trânsito está ligado há décadas, mas nunca houve tantas soluções no horizonte

Por Pâmela Carbonari

Para discutir as soluções para o trânsito, a SUPER e a QUATRO RODAS reuniram especialistas e organizaram o Fórum Mobilidade, que aconteceu no dia 20 de julho, em São Paulo.

[…]

1. Menos viadutos, mais fibra ótica

A solução para acabar com os engarrafamentos não é construir mais vias, mas rever certos vícios. A própria ideia de “hora do rush”, com todos se espremendo para ir da periferia ao centro pela manhã se fazendo o caminho inverso à tarde, é anacrônica. “Não faz sentido atravessar a cidade para conectar-se a um computador”, disse Walter Longo, presidente do Grupo Abril, na abertura do evento. Sérgio Avelleda, secretário de transportes de São Paulo, expressou o mesmo ponto de vista: “Precisamos de internet rápida longe dos grandes centros. Dessa forma, empresas de telemarketing, por exemplo, poderiam se instalar nas periferias.”

“Temos que desenvolver centros econômicos em várias regiões das cidades” Sérgio Avelleda, secretário de transportes da cidade de São Paulo

2. O fim do carro individual

Há oito anos, o Brasil tinha 24,7 milhões de carros. Hoje são 35,6 milhões infartando as veias e artérias urbanas. Pior: cada um transporta só 1,4 pessoa por dia (3 indivíduos a cada 2 automóveis). Não dá mais. Mas isso tem conserto, e ele não envolve o fim dos carros, mas o fim dos carros individuais – de modo que cada veículo sirva a uma centena de cidadãos por dia, em vez de 1,4. “O carro será cada vez mais um serviço, em vez de uma propriedade”, disse Matheus Moraes, diretor da 99. “Trata-se do uso mais eficiente possível de uma capacidade já instalada, que são os próprios veículos.”

“O vilão da mobilidade não é o

carro, mas o uso que se faz dele”

Guilherme Telles, diretor-geral do UBER Brasil

Disponível em: https://super.abril.com.br/sociedade/forum-mobilidade-2017/ Acesso em: 15/04/2018

Texto II

MINISTÉRIO DO DESENVOLVIMENTO AGRÁRIO

CONSELHO NACIONAL DE DESENVOLVIMENTO

RURAL SUSTENTÁVEL ATA EXECUTIVA DA 52ª

REUNIÃO AMPLIADA DO CONDRAF

Aos dias cinco e seis de dezembro de dois mil e doze, sendo no primeiro dia, das nove às dezoito horas, e no segundo dia, das nove horas às treze horas, foi realizada a quinquagésima segunda Reunião Ordinária do Conselho Nacional de Desenvolvimento Rural Sustentável - CONDRAF, na Esplanada dos Ministérios, Bloco A, Térreo, Brasília-DF. Estiveram presentes o Ministro de Estado do Desenvolvimento [...], os Convidados Permanentes […], os (as) Conselheiros (as) [...] os (as) Convidados (as) […]. PAUTA. PRIMEIRA PARTE: Brasil Rural Hoje: […] A Reunião teve início com uma saudação do Secretário-Executivo a todos os Conselheiros do CONDRAF, tendo apresentado e aprovado a pauta da 52ª Reunião. Em seguida, em relação a ata da 6ª Reunião Extraordinária, foi dispensada a leitura, não havendo alteração do texto, foi aprovada a ata da 6ª Reunião Extraordinária pelo Plenário. [...] Após a leitura da Minuta do Regimento Interno, em que os participantes da Reunião, conselheiros/ as e convidados foram indicando destaques à proposta, o Secretário colocou em debate os destaques indicados, em que a grande maioria foi acatada pela Mesa; foi acordado a aprovação do Regimento Interno pelo Plenário […] Por fim e nada mais havendo a ser tratado, o Secretário-Executivo do CONDRAF encerrou a reunião, agradecendo a presença de todos.

Adaptado de: http://livrozilla.com/doc/462282/ata-52%C2%AA-ro--- minist%C3%A9rio-do-desenvolvimento-agr%C3%A1rio Acesso em 15/04/2018.

Texto I

A influência da música na sociedade

Diego Kobylinski

A música é a principal arte em todo o mundo. Desde tribos indígenas, até em grandes cidades, a música é, em especial, uma forte presença artística na cultura.

O feito de cantar ou escutar uma canção pode desencadear efeitos emocionais numa pessoa. Tristeza, alegria, nostalgia, raiva, muitos são os sentimentos que veem aos ouvintes da música. Esses sentimentos, quando contidos em várias pessoas, podem gerar movimentos sociais. Como exemplo, os movimentos: punk, grunge, alternativo e emotivo (este, o mais popular no Brasil). Muitos movimentos buscavam, como meta, uma maior liberdade de expressão e uma melhor qualidade de vida na sociedade.

Portanto, a música pode ser considerada uma das artes que mais influenciam na sociedade. Por isso, muitas mídias optam pela monopolização do mercado fonográfico. Se há décadas era a censura a principal vilã, agora é a alienação, o controle do que vai ou não fazer sucesso. Isso somado ao descaso pela qualidade musical atual na sociedade brasileira, provocando um declínio cultural.

Ocorrendo o declínio cultural, ocorre juntamente o declínio da educação, com o declínio da educação, aumenta a facilidade de alienação. Situação perfeita para os monopolizadores da nossa sociedade. [...]

A população tem que entender como é preciso uma melhoria na arte nacional, pois, por meio dessa melhoria, poderão ocorrer efeitos muito significativos na educação. Projetos sociais com o intuito de incentivar as crianças a trabalhar com a música e a arte em geral, especialmente nas favelas, facilidade ao acesso a instrumentos musicais, e outras ações podem, juntas, modificar aos poucos a cultura da nossa sociedade, melhorando, assim, a nossa qualidade de vida.

Adaptado de: https://inverta.org/jornal/edicao-impressa/445/cultura/a-influencia-da-musica-na-sociedade Acesso em: 13/04/2018.

I. O operador BETWEEN permite especificar intervalos de valores. II. O Operador LIKE permite verificar se algo faz ou não parte de um conjunto de valores especificados entre parênteses. III. O operador IN permite resolver alguns problemas naturais que existem quando se pretende comprar strings. IV. As comparações de valores com NULL terão de ser realizadas utilizando o operador IS.

Estão corretas apenas as afirmativas

A definição anterior trata‐se de qual conceito?

Alguns filesystems nativos dos sistemas Linux podem suportar atributos estendidos. Como exemplo pode ser citada a família Ext, composta, atualmente, por Ext2, Ext3 e Ext4. Para manipular um conjunto de permissões extras, os comandos lsattr e chattr são utilizados e possuem diversos atributos. Relacione adequadamente as colunas acerca desses atributos.

1. a.

2. c.

3. d.

4. i.

5. u.

( ) Impede qualquer tipo de modificação do arquivo ou diretório, incluindo deleção ou ação de renomear.

( ) Exclui o arquivo ou diretório de um backup de sistema quando o filesystem é desmontado.

( ) Faz com que a área de dados de um arquivo que foi deletado seja preservada, possibilitando uma ação de undelete.

( ) Faz com que o arquivo só aceite receber acréscimo de conteúdo.

( ) Estabelece que todo o conteúdo do arquivo será comprimido antes que o mesmo seja gravado

em disco.

A sequência está correta em

O trecho a seguir contextualiza o tema tratado na questão. Leia‐o atentamente.

“Os países da Organização para a Cooperação e Desenvolvimento Econômico (OCDE) enfrentam grave crise de refugiados, com mais de 800 mil pedidos de asilo em 2014, diz relatório divulgado hoje (22) em Paris pela organização. O número de pedidos de asilo representou aumento de 46% em 2014 – índice não visto desde 1992, o segundo maior em 35 anos – e poderá ser ainda maior em 2015. Os principais países de destino são a Alemanha, os Estados Unidos, a Turquia, a Suécia e a Itália. A França está na sexta posição, depois de ficar, por longo tempo, entre os três principais países de destino.”

(Disponível em: http://agenciabrasil.ebc.com.br/internacional/noticia/2015‐09/paises‐da‐ocde‐receberam‐mais‐de‐800‐mil‐pedidos‐de‐asilo‐

em‐2014. e http://www.bbc.com/portuguese/noticias/2015/01/150103_qa_imigracao_lab.)

O trecho a seguir contextualiza o tema tratado na questão. Leia‐o atentamente.

“Os países da Organização para a Cooperação e Desenvolvimento Econômico (OCDE) enfrentam grave crise de refugiados, com mais de 800 mil pedidos de asilo em 2014, diz relatório divulgado hoje (22) em Paris pela organização. O número de pedidos de asilo representou aumento de 46% em 2014 – índice não visto desde 1992, o segundo maior em 35 anos – e poderá ser ainda maior em 2015. Os principais países de destino são a Alemanha, os Estados Unidos, a Turquia, a Suécia e a Itália. A França está na sexta posição, depois de ficar, por longo tempo, entre os três principais países de destino.”

(Disponível em: http://agenciabrasil.ebc.com.br/internacional/noticia/2015‐09/paises‐da‐ocde‐receberam‐mais‐de‐800‐mil‐pedidos‐de‐asilo‐

em‐2014. e http://www.bbc.com/portuguese/noticias/2015/01/150103_qa_imigracao_lab.)

O texto a seguir contextualiza o tema tratado na questão Leia‐o atentamente.

“Nos últimos tempos, ler o jornal se tornou uma experiência entristecedora e revoltante. Só tem desgraça: bombardeios em Gaza, conflitos com separatistas na Ucrânia, o brutal avanço do Estado Islâmico no Iraque e na Síria... Às vezes parece que o mundo inteiro está em guerra. Mas o pior é que, de acordo com especialistas, isso é verdade. De 162 países estudados pelo IEP (Institute for Economics and Peace's), apenas 11 não estão envolvidos em nenhum tipo de guerra. Para ficar ainda mais complicado: desde 2007, o mundo está ano a ano cada vez menos pacífico, como explica esta reportagem do Independent. “Ah, mas a Inglaterra não está em guerra. Nem a Alemanha”... Que nada. Apesar de não haver nenhuma guerra em curso dentro do país, os ingleses se envolveram conflitos como o do Afeganistão.”

(Disponível em: http://www.brasilpost.com.br/2014/08/15/paises‐em‐guerra‐mundo_n_5683289.html.)

I. A disputa pela região do Chaco, área útil para a criação de gado e até para produção de petróleo, gerou uma desastrosa guerra entre Paraguai e Bolívia, num grande conflito vencido pelo Paraguai. II. Uma sangrenta disputa pela posse das Ilhas Malvinas, no sul do pacífico, colocou Argentina e Inglaterra em guerra durante mais de uma década, encerrando‐se com anexação do território à Argentina. III. Chile de um lado e do outro Peru e Bolívia lutaram pelo controle de parte do deserto de Atacama, território rico em recursos minerais na denominada Guerra do Pacífico que foi vencida pelos chilenos.

Está(ão) correta(s) a(s) afirmativa(s)

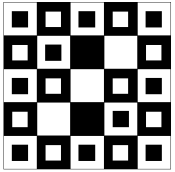

Seja a figura a seguir.

A área em negrito em relação à área total da figura corresponde a:

Segurança da Informação no mundo da Internet das Coisas

Com a rápida expansão da utilização da Internet das Coisas em todo o mundo, além da crescente disseminação de malwares para todo tipo de hardware e software (sejam sistemas operacionais ou aplicativos), a preocupação com a Segurança da Informação (dados pessoais e corporativos) também deve seguir entre as principais prioridades da indústria de Tecnologia da Informação.

A Internet das Coisas traz centenas de milhares de dispositivos trocando informações entre si pela Internet. Informações que, por exemplo, podem ter sido coletadas através de dispositivos ligados ao corpo de um paciente e que podem enviar dados sobre o seu estado de saúde e até resultados de exames para o médico, aonde quer que ele esteja localizado, podendo, inclusive, ver estas informações do seu smartphone. Estes dados podem ser facilmente interceptados, modificados ou utilizados em benefício de quem não detém direito sobre eles.

Da mesma forma, quando afirmamos que a porta da garagem, o ar condicionado ou qualquer outro dispositivo que esteja conectado à rede interna da nossa casa e que pode ser acionado apenas pela presença do smartphone de seu proprietário, também podemos afirmar que todos estes dispositivos estão sujeitos à ação de pessoas mal intencionadas. Um especialista em tecnologia, com bons conhecimentos em linguagens de programação e protocolos de redes, pode facilmente criar um malware para agir em seu benefício.

Os Malwares são programas especificamente desenvolvidos para executar ações danosas e atividades maliciosas, como por exemplo, obtenção de vantagens financeiras, coleta de informações confidenciais, vandalismo, prática de golpes, realização de ataques e disseminação de spam.

Obviamente quando destacamos as oportunidades de negócios envolvidas com Internet das Coisas, pessoas mal intencionadas também buscarão se aproveitar de alguma forma deste mercado potencial. O que fazer? Pensando no lado dos usuários finais, a prevenção ainda é a melhor prática quando tratamos o tema segurança.

Manter o firewall e os softwares antimalwares atualizados, usar sempre programas originais e atualizados, usar somente fontes confiáveis ou lojas oficiais para download de aplicativos / programas, não acessar informações confidenciais ou realizar transações financeiras usando redes wi‐fi públicas, verificar a veracidade e autenticidade de um link antes de clicar sobre ele e ter atenção quanto à autenticidade dos certificados digitais que aparecem no navegador são algumas das medidas de segurança a serem tomadas.

Já pelo lado das empresas e provedores de serviços, a principal mudança está na mentalidade. Estamos preparados para receber estes dispositivos dentro da rede da empresa? Como isolar o tráfego dos usuários e aplicativos do tráfego de dados sensíveis ao negócio da empresa? Como garantir a qualidade dos serviços? Como garantir uma largura de banda suficiente para atender a demanda das “coisas” sem impactar o core business da empresa? Enfim, todos queremos aproveitar as oportunidades que a Internet das Coisas pode proporcionar e que elas sempre possam vir acompanhadas da segurança adequada às informações.

(Adriano Balaguer, 25 de fevereiro de 2015. Disponível em:http://computerworld.com.br/tecnologia/2015/02/25/ seguranca‐da‐informacao‐no‐mundo‐da‐internet‐das‐coisas.)