Questões de Concurso Comentadas para administrador de redes

Foram encontradas 1.006 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Assinale a alternativa que indica a opção da Guia Design das Ferramentas de Cabeçalho e Rodapé, exibida ao editar o cabeçalho de um documento, que possibilitaria realizar essa ação.

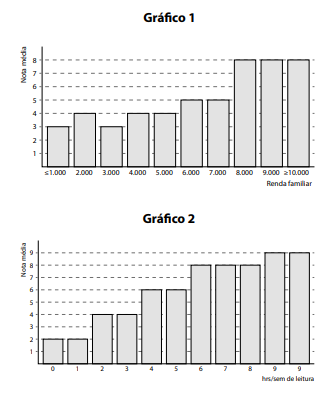

A partir da análise dos gráficos, podemos inferir que:

O “Security Development Lifecycle (SDL)” consiste em um conjunto de práticas que suportam garantia de segurança e requisitos de conformidade. O SDL ajuda os desenvolvedores a criar softwares mais seguros, reduzindo o número e a gravidade das vulnerabilidades no software. Nesse contexto, existem duas abordagens descritas a seguir:

I. Tem como objetivo identificar as vulnerabilidades no seu código-fonte antes de ele ser colocado em produção. É como uma revisão direta do código-fonte. Para isso são usadas técnicas de análise de código estático para procurar problemas sem precisar executar o código.

II. Tem por objetivo testar as interfaces expostas em busca de vulnerabilidades. Dessa forma, o teste é feito de fora para dentro, sendo que, nesse caso, a interface já é o suficiente para que o especialista realize o teste.

As abordagens descritas em I e II são conhecidas pelas siglas: