Questões de Concurso Comentadas para técnico judiciário - operação de computador

Foram encontradas 1.114 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

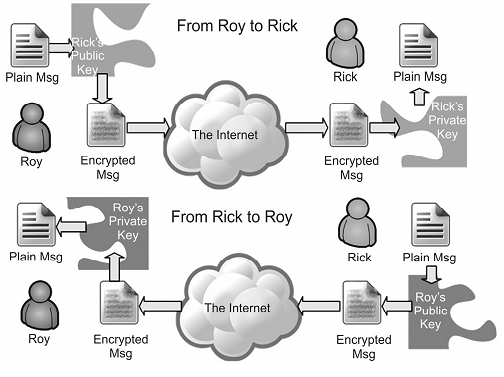

Consider the figure below.

The correct way to describe the main concepts showing by the figure is:

Considere a sequência de acontecimentos abaixo.

I. Um usuário do Tribunal tentou utilizar a função para impressão do relatório de análise de resultados das eleições de 2014 e ocorreu um travamento.

II. Novamente o mesmo travamento da função de impressão ocorreu ao ser utilizada pelo funcionário.

III. A causa-raiz do travamento da função de impressão foi descoberta e uma solução de contorno foi encontrada para o travamento da função de impressão.

Diante destes acontecimentos, um Técnico que utiliza as melhores práticas da ITIL v3 atualizada em 2011, deve

Considere que o Tribunal Regional Eleitoral está implantando as melhores práticas do COBIT 5. Uma equipe está trabalhando na criação de tabelas de mapeamento entre os objetivos corporativos e os objetivos de TI e entre os objetivos de TI e os habilitadores do COBIT 5. Este instrumento é importante, pois permite a definição das prioridades de implementação, melhoria e garantia da governança corporativa de TI com base nos objetivos estratégicos do Tribunal e no respectivo risco. Na prática, este mecanismo permite:

− Definir as metas e objetivos tangíveis e relevantes em vários níveis de responsabilidade;

− Filtrar a base de conhecimento do COBIT 5, com base nos objetivos do Tribunal, para extrair a orientação pertinente para inclusão na implementação, melhoria ou garantia de projetos específicos;

− Identificar e comunicar claramente como os habilitadores são importantes para o atingimento dos objetivos corporativos.

Este mecanismo do COBIT 5 é denominado

A criptografia digital é um mecanismo de segurança para o funcionamento dos programas computacionais. Como os dados tornam-se embaralhados, eles ficam inacessíveis a pessoas não autorizadas.

O Tribunal Superior Eleitoral usa algoritmos proprietários ..I.. , de conhecimento exclusivo do TSE.

O boletim da urna eleitoral é criptografado de forma segmentada, assinado digitalmente e transmitido.

Além da criptografia, existe a ..II.., que é o processo pelo qual são recuperados os dados previamente criptografados.

No recebimento do boletim da urna eleitoral ocorre:

− a validação da compatibilidade da chave pública de assinatura digital do boletim de urna com a chave privada do Totalizador;

− a decriptografia do boletim de urna de forma segmentada;

− a leitura do boletim de urna decriptografado;

− o armazenamento do boletim de urna criptografado e decriptografado.

(http://www.tse.jus.br/eleicoes/biometria-e-urna-eletronica/criptografia)

As lacunas I e II são, correta e respectivamente, preenchidas com