Questões de Concurso

Para tj-rn

Foram encontradas 1.044 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Leia os segmentos a seguir:

I. “... necessário para o reforço e legitimação das identidades...” Eu reforço a ideia de que devemos nos colocar sempre no lugar do outro.

II. O aluno pediu que prova fosse revisada, mas o professor ratificou a nota. O aluno pediu que a prova fosse revisada e, após isso, o professor retificou a nota.

Tomando como base os pares destacados nos segmentos I e II, podemos afirmar que eles são, respectivamente, exemplos de

( ) “... necessário” (linha 01), “provocar sentimentos perigosos” (linha 04) e “deslegitima e revoga” (linha 06) encerram três ideias que têm como implicação uma pluralidade de visões de mundo, expressa pelo conceito de etnocentrismo.

( ) “...à existência” (linha 06) funciona como objeto indireto do verbo “revogar”.

( ) A expressão “à existência” (linha 06)funciona como complemento nominal de “direito”.

( ) O advérbio “paulatinamente” (linha 08) é um marcador temporal e pode ser substituído pela expressão “aos poucos”, sem que haja prejuízo de sentido no texto.

( ) Os verbos “deslegitimam” e “revogam” (linha 06) podem ser considerados sinônimos.

( ) Os vocábulos... “que” ( linha 04) e “que” (linha 13) podem ser classificados, respectivamente, como CONJUNÇÃO e PRONOME.

A sequência correta, de cima para baixo, é

Leia os segmentos abaixo, considerando o contexto em que eles se inserem.

I. “Se o etnocentrismo pode, em certa medida... (linha 01)

II. “se levada às últimas consequências” (linha 05)

III. “... a crença no valor da própria cultura” (linha 03)

IV. “..."abrir mão” das próprias crenças...” (linha 10)

Sobre eles são feitas as seguintes afirmações:

A) A partícula SE, nos segmentos I e II, é classificada como conjunção condicional.

B) Em “se levada às últimas consequências”, a partícula SE introduz uma oração intercalada com função subordinativa.

C) “... Crença”, no segmento III, é um termo com função sintática de objeto direto.

D) “...crenças”, no segmento IV, exerce a função de objeto direto preposicionado.

Estão corretas:

I Transformar o gerenciamento de serviço em ativo estratégico.

II Fornecer princípios que serão utilizados no desenvolvimento de políticas, diretrizes e processos do ciclo de vida do serviço.

III Melhorar o impacto estratégico do gerenciamento do serviço.

Esses objetivos estão associados

Sobre o ITIL V3, analise as informações ou ações apresentadas em cada um dos itens abaixo.

I Requisitos de Nível de Serviço; Plano de qualidade dos Serviços, Monitoração, Revisão e Informação; Especificação do Serviço.

II Plano de qualidade dos Serviços, Monitoração, Revisão e Informação; Acordo de Nível de Serviço; Alinhar Ativos de Serviço com Produtos do Cliente.

III Catálogo de serviços; Acordos de Nível Operacional e Contratos; Programas de

Aperfeiçoamento do Serviço; Catálogo de serviços.

IV Monitoração, Revisão e Informação; Gerenciamento do Relacionamento com o Cliente; Acordo de Nível de Serviço.

V Portifólio de Serviços; Alinhar Ativos de Serviço com Produtos do Cliente; Catálogo de serviços.

Os itens que contêm apenas atividades do gerenciamento de nível de serviço são:

iptables -A INPUT -p icmp -s 10.56.23.46/24 -j ACCEPT

A execução desse comando libera o ping

O comando abaixo foi digitado em um servidor que usa o Iptables como Firewall em uma organização. O comando foi executado em um sistema operacional Linux Ubuntu 18.04.

iptables -I INPUT -p tcp -s 172.16.40.200/8 --dport 22 -j DROP

A execução desse comando

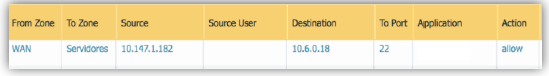

Com base nas informações apresentadas na figura, o tráfego de rede teve origem

O processo de virtualização é possibilitado por um hypervisor, que é um software instalado em cima de um servidor físico e que, a partir dele, é possível a criação de máquinas virtuais que podem, cada uma, conter sistemas operacionais diferentes.

Analise as seguintes afirmativas sobre o uso de Máquinas Virtuais e Docker.

I A virtualização permite o isolamento total do ambiente da sua aplicação, pois ela não emula a máquina virtual por completo.

II O Docker permite “empacotar” uma aplicação ou sistema dentro de um container, sendo que este container pode posteriormente ser executado em qualquer máquina que tenha o Docker instalado.

III Vários containers podem ser executados na mesma máquina e compartilhar o kernel do SO com outros containers, cada um executando como processos isolados no espaço do usuário.

IV Em um sistema de virtualização tradicional, o sistema operacional é isolado dos demais instalados dentro da máquina host.

Estão corretas apenas as afirmativas

Considerando que um analista queira criar um volume de nome my-volume dentro de um docker, ele deve executar o comando