Questões de Concurso

Para trt - 24ª região (ms)

Foram encontradas 1.424 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Consider the following AJAX code:

The readyState property holds the status of the XMLHttpRequest. So, this.readyState == 4 means that

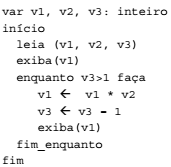

Considere o algoritmo em pseudocódigo abaixo.

Se forem lidos para as variáveis v1, v2 e v3, respectivamente, os valores 3, 3 e 4, o último valor exibido será

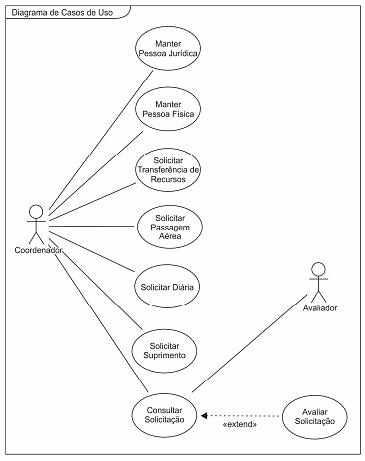

Considere o diagrama de caso de uso da figura abaixo.

Com base neste diagrama, foi realizado o levantamento dos seguintes requisitos:

I. O sistema deve permitir que os juízes solicitem transferência de recursos entre projetos.

II. O sistema deve permitir que o Coordenador realize inserção, consulta, exclusão e alteração de pessoas físicas.

III. O sistema deve permitir que o Avaliador solicite diárias.

IV. O sistema deve permitir que o Avaliador reserve passagens aéreas.

V. O Avaliador e o Coordenador devem enviar aos solicitantes, em até 24 horas, informação sobre a aprovação ou reprovação da solicitação usando SMS e e-mail.

Analisando as informações, um Técnico conclui corretamente que

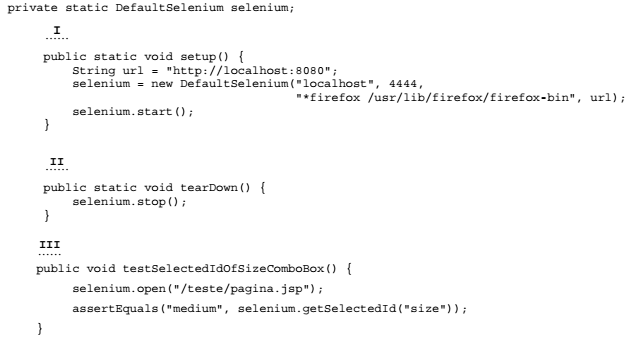

Considere que foi criado um teste de funcionalidade com o Selenium e o JUnit, no qual foram usados uma aplicação web, o Selenium server e o Selenium test client com o JUnit, em condições ideais. O objetivo é testar o tamanho de um combo box em uma página jsp. O Selenium abrirá um browser, chamará a página e testará a combo box. A página é acessível pela url: http://localhost:8080/teste/pagina.jsp. Com a aplicação web e o servidor Selenium executando adequadamente, o teste com JUnit é mostrado no trecho de código abaixo.

Neste cenário, as lacunas I, II e III são correta e respectivamente preenchidas com as anotações

Considere, hipoteticamente, uma relação de trabalho em que um funcionário pode trabalhar em várias empresas, sendo registrado em todas elas. Esta relação é representada na figura abaixo.

Nesta relação, cada funcionário pode ocupar cargos diferentes em cada empresa onde trabalha recebendo, inclusive, salários

diferentes por jornadas de trabalho variáveis. Nestas condições, quando o modelo for implementado em um Sistema Gerenciador

de Banco de Dados relacional,

Considere, hipoteticamente, que os Técnicos Maria e José trocaram informações utilizando os procedimentos abaixo.

I. Maria cifrou uma informação com a chave pública de José e enviou essa informação a ele. José decifrou a informação usando sua chave privada correspondente.

II. Maria cifrou uma informação usando sua chave privada e a enviou a José, que decifrou esta informação usando a chave pública de Maria.

Os algoritmos criptográficos de chave pública, com relação às informações por eles protegidas, permitem garantir nos casos I e II, respectivamente,

Considere a lista a seguir:

1. Um processo para ativar a resposta da organização a um incidente de interrupção e, dentro de cada procedimento documentado, seus critérios e procedimentos de ativação.

2. Um processo para desmobilizar equipes após o incidente ter passado.

3. Regras e padrões para proteção das informações, possibilitando manter a confidencialidade, integridade e disponibilidade.

4. Papéis e responsabilidades definidos para pessoas e equipes que usarão o plano.

5. Orientações e critérios sobre quem tem a autoridade de invocar os procedimentos e sob quais circunstâncias.

6. A definição clara de como serão tratadas as informações pessoais, sejam elas de clientes, usuários ou funcionários e as informações institucionais.

7. Gestão das consequências imediatas de um incidente de interrupção considerando as questões de bem-estar de pessoas afetadas, as ações para responder a interrupção e prevenção.

8. Detalhes de contato para os membros da equipe e outras pessoas com funções e responsabilidades dentro de cada procedimento.

9. Detalhes indicando como e em que circunstâncias a organização irá se comunicar com os funcionários, com as principais partes interessadas e contatos de emergência.

No Plano de Continuidade de Negócio deve estar claramente identificável o que consta em 1, 2,

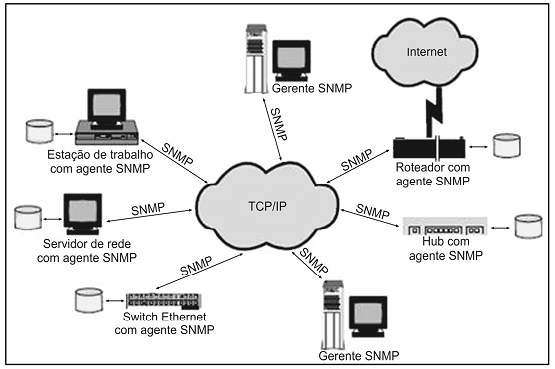

Considere a figura abaixo.

Um Técnico do Tribunal Regional do Trabalho da 24ª Região, ao analisar a figura, conclui corretamente que o SNMP, um

protocolo da camada de aplicação, facilita a troca de informações de gerenciamento entre os dispositivos de rede, com base nos

nós gerenciados (agentes), nas estações de gerenciamento (gerentes) e nas

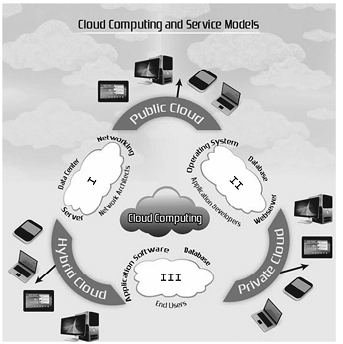

Observe the following figure.

Considering that aaS stands for as a Service I, II, and III refer, respectively, to

Considere que um Técnico do Tribunal Regional do Trabalho da 24ª Região está usando um programa cliente de e-mail para receber seus e-mails que estão armazenados no servidor de e-mail. Para isso, o programa irá efetuar um pedido para a camada C1 do TCP/IP e a tarefa será realizada pelo protocolo P1.

Após ler seus e-mails, o Técnico abriu um browser para acessar o endereço http://www.trt24.jus.br/. Neste caso o browser irá se comunicar com a camada C2 do TCP/IP, sendo atendido pelo protocolo P2.

O protocolo P1, a camada C1, a camada C2 e o protocolo P2 são, correta e respectivamente,

Consider the following text.

It is the activity of the process manager that handles the removal of the running process from the CPU and the selection of another process on the basis of a particular strategy. It is an essential part of a multiprogramming operating systems. Such operating systems allow more than one process to be loaded into the executable memory at a time and the loaded process shares the CPU using time multiplexing.

The text refers to