Questões de Concurso

Para bndes

Foram encontradas 2.687 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

A região R no plano xy é definida pelas condições x ≥ 0 e 4x3 - 3x ≤ y ≤ x.

Qual é a área da região R?

Quanto vale d?

Seja M a matriz M =

Para quantos valores inteiros de C existe um vetor não nulo v ∈ R3 com |Mv| = C|v|?

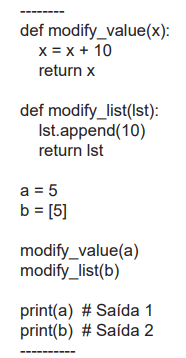

Considere o seguinte código em uma linguagem de programação hipotética, onde tipos escalares são passados

por valor e tipos dinâmicos por referência:

Considerando-se esse código e também a passagem de

valores por referência e por valor, verifica-se que

A seguir está descrito o trecho de código em uma linguagem de programação hipotética, em que a construção

“var” indica que o escopo da(s) variável(is) que ela declara é local ao bloco de comandos em que o “var” aparece.

Considerando-se esse código, o valor de a na Saída 1

será

PUSH(P ,3)

PUSH(P,5)

POP(P)

PUSH(P,7)

PUSH(P,9)

PUSH(P,6)

PUSH(P,2)

POP(P)

POP(P )

PUSH(P,8)

PUSH(P,1)

POP(P)

POP(P)

POP(P)

Qual a soma dos valores dos elementos restantes de P?

variável e que D pode ter arquivos (pré-existentes) de índices que se referenciam ao arquivo de dados, e supondo que D não possui cache, qual é a estratégia que realizará, em média, menos operações de I/O para consultar todos os registros cujo nome começa por uma determinada letra?

• utilização do protocolo HTTPS em qualquer tipo de acesso;

• antes de serem armazenadas no banco de dados, as senhas dos usuários passam por um algoritmo forte de hash;

• autenticação do usuário é realizada por login, senha e 2 perguntas aleatórias de uma base de dados composta por dados pessoais do usuário, tais como data de nascimento, nome do pai, número de telefone celular, local de nascimento etc.

Baseado nessa situação, tem-se que