Questões de Concurso

Para tce-sp

Foram encontradas 1.497 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

E-mail Spoofing

E-mail spoofing is the forgery of an e-mail header so that the message appears to have originated from someone or somewhere other than the actual source. Distributors of spam often use spoofing in an attempt to get recipients to open, and possibly even respond to, their solicitations. Spoofing can be used legitimately. However, spoofing anyone other than yourself is illegal in some jurisdictions.

E-mail spoofing is possible because Simple Mail Transfer Protocol (SMTP), the main protocol used in sending e-mail, does not include an authentication mechanism. Although an SMTP service extension (specified in IETF RFC 2554) allows an SMTP client to negotiate a security level with a mail

server, this precaution is not often taken. If the precaution is not taken, anyone with the requisite knowledge can connect to the server and use it to send messages. To send spoofed e-mail, senders insert commands in headers that will alter message information. It is possible to send a message that

appears to be from anyone, anywhere, saying whatever the sender wants it to say. Thus, someone could send spoofed e-mail that appears to be from you with a message that you didn't write.

Although most spoofed e-mail falls into the “nuisance" category and requires little action other than deletion, the more malicious varieties can cause serious problems and security risks. For example, spoofed e-mail may purport to be from someone in a position of authority, asking for sensitive data, such as passwords, credit card numbers, or other personal information – any of which can be used for a variety of criminal purposes. One type of e-mail spoofing, self- sending spam, involves messages that appear to be both to and from the recipient.

(http://searchsecurity.techtarget.com/definition/em.... Adaptado)

E-mail Spoofing

E-mail spoofing is the forgery of an e-mail header so that the message appears to have originated from someone or somewhere other than the actual source. Distributors of spam often use spoofing in an attempt to get recipients to open, and possibly even respond to, their solicitations. Spoofing can be used legitimately. However, spoofing anyone other than yourself is illegal in some jurisdictions.

E-mail spoofing is possible because Simple Mail Transfer Protocol (SMTP), the main protocol used in sending e-mail, does not include an authentication mechanism. Although an SMTP service extension (specified in IETF RFC 2554) allows an SMTP client to negotiate a security level with a mail

server, this precaution is not often taken. If the precaution is not taken, anyone with the requisite knowledge can connect to the server and use it to send messages. To send spoofed e-mail, senders insert commands in headers that will alter message information. It is possible to send a message that

appears to be from anyone, anywhere, saying whatever the sender wants it to say. Thus, someone could send spoofed e-mail that appears to be from you with a message that you didn't write.

Although most spoofed e-mail falls into the “nuisance" category and requires little action other than deletion, the more malicious varieties can cause serious problems and security risks. For example, spoofed e-mail may purport to be from someone in a position of authority, asking for sensitive data, such as passwords, credit card numbers, or other personal information – any of which can be used for a variety of criminal purposes. One type of e-mail spoofing, self- sending spam, involves messages that appear to be both to and from the recipient.

(http://searchsecurity.techtarget.com/definition/em.... Adaptado)

E-mail Spoofing

E-mail spoofing is the forgery of an e-mail header so that the message appears to have originated from someone or somewhere other than the actual source. Distributors of spam often use spoofing in an attempt to get recipients to open, and possibly even respond to, their solicitations. Spoofing can be used legitimately. However, spoofing anyone other than yourself is illegal in some jurisdictions.

E-mail spoofing is possible because Simple Mail Transfer Protocol (SMTP), the main protocol used in sending e-mail, does not include an authentication mechanism. Although an SMTP service extension (specified in IETF RFC 2554) allows an SMTP client to negotiate a security level with a mail

server, this precaution is not often taken. If the precaution is not taken, anyone with the requisite knowledge can connect to the server and use it to send messages. To send spoofed e-mail, senders insert commands in headers that will alter message information. It is possible to send a message that

appears to be from anyone, anywhere, saying whatever the sender wants it to say. Thus, someone could send spoofed e-mail that appears to be from you with a message that you didn't write.

Although most spoofed e-mail falls into the “nuisance" category and requires little action other than deletion, the more malicious varieties can cause serious problems and security risks. For example, spoofed e-mail may purport to be from someone in a position of authority, asking for sensitive data, such as passwords, credit card numbers, or other personal information – any of which can be used for a variety of criminal purposes. One type of e-mail spoofing, self- sending spam, involves messages that appear to be both to and from the recipient.

(http://searchsecurity.techtarget.com/definition/em.... Adaptado)

E-mail Spoofing

E-mail spoofing is the forgery of an e-mail header so that the message appears to have originated from someone or somewhere other than the actual source. Distributors of spam often use spoofing in an attempt to get recipients to open, and possibly even respond to, their solicitations. Spoofing can be used legitimately. However, spoofing anyone other than yourself is illegal in some jurisdictions.

E-mail spoofing is possible because Simple Mail Transfer Protocol (SMTP), the main protocol used in sending e-mail, does not include an authentication mechanism. Although an SMTP service extension (specified in IETF RFC 2554) allows an SMTP client to negotiate a security level with a mail

server, this precaution is not often taken. If the precaution is not taken, anyone with the requisite knowledge can connect to the server and use it to send messages. To send spoofed e-mail, senders insert commands in headers that will alter message information. It is possible to send a message that

appears to be from anyone, anywhere, saying whatever the sender wants it to say. Thus, someone could send spoofed e-mail that appears to be from you with a message that you didn't write.

Although most spoofed e-mail falls into the “nuisance" category and requires little action other than deletion, the more malicious varieties can cause serious problems and security risks. For example, spoofed e-mail may purport to be from someone in a position of authority, asking for sensitive data, such as passwords, credit card numbers, or other personal information – any of which can be used for a variety of criminal purposes. One type of e-mail spoofing, self- sending spam, involves messages that appear to be both to and from the recipient.

(http://searchsecurity.techtarget.com/definition/em.... Adaptado)

Em sua essência, empresas como o Google e o Facebook estão no mesmo ramo de negócio que a Agência de Segurança Nacional (NSA) do governo dos EUA. Elas coletam uma grande quantidade de informações sobre os usuários, armazenam, integram e utilizam essas informações para prever o comportamento individual e de um grupo, e depois as vendem para anunciantes e outros mais. Essa semelhança gerou parceiros naturais para a NSA, e é por isso que eles foram abordados para fazer parte do PRISM, o programa de vigilância secreta da internet. Ao contrário de agências de inteligência, que espionam linhas de telecomunicações internacionais, o complexo de vigilância comercial atrai bilhões de seres humanos com a promessa de “serviços gratuitos". Seu modelo de negócio é a destruição industrial da privacidade. E mesmo os maiores críticos da vigilância da NSA não parecem estar pedindo o fim do Google e do Facebook.

Considerando-se que, em 1945, grande parte do mundo passou a enfrentar meio século da tirania em consequência da bomba atômica, em 2015 enfrentaremos a propagação inexorável da vigilância em massa invasiva e a transferência de poder para aqueles conectados às suas superestruturas. É muito cedo para dizer se o lado “democrático" ou o lado “tirânico" da internet finalmente vencerá. Mas reconhecê-los – e percebê-los como o campo de luta – é o primeiro passo para se posicionar efetivamente junto com a grande maioria das pessoas.

A humanidade agora não pode mais rejeitar a internet, mas também não pode se render a ela. Ao contrário, temos que lutar por ela. Assim como os primórdios das armas atômicas inauguraram a Guerra Fria, a lógica da internet é a chave para entender a iminente guerra em prol do centro intelectual da nossa civilização.

(http://noticias.uol.com.br, 16.12.2014. Adaptado)

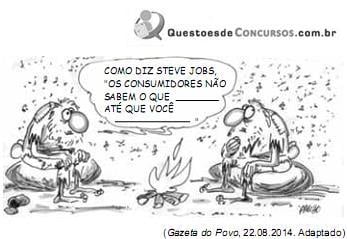

De acordo com a norma-padrão da língua portuguesa, as lacunas da frase são preenchidas, respectivamente, com:

Em sua essência, empresas como o Google e o Facebook estão no mesmo ramo de negócio que a Agência de Segurança Nacional (NSA) do governo dos EUA. Elas coletam uma grande quantidade de informações sobre os usuários, armazenam, integram e utilizam essas informações para prever o comportamento individual e de um grupo, e depois as vendem para anunciantes e outros mais. Essa semelhança gerou parceiros naturais para a NSA, e é por isso que eles foram abordados para fazer parte do PRISM, o programa de vigilância secreta da internet. Ao contrário de agências de inteligência, que espionam linhas de telecomunicações internacionais, o complexo de vigilância comercial atrai bilhões de seres humanos com a promessa de “serviços gratuitos". Seu modelo de negócio é a destruição industrial da privacidade. E mesmo os maiores críticos da vigilância da NSA não parecem estar pedindo o fim do Google e do Facebook.

Considerando-se que, em 1945, grande parte do mundo passou a enfrentar meio século da tirania em consequência da bomba atômica, em 2015 enfrentaremos a propagação inexorável da vigilância em massa invasiva e a transferência de poder para aqueles conectados às suas superestruturas. É muito cedo para dizer se o lado “democrático" ou o lado “tirânico" da internet finalmente vencerá. Mas reconhecê-los – e percebê-los como o campo de luta – é o primeiro passo para se posicionar efetivamente junto com a grande maioria das pessoas.

A humanidade agora não pode mais rejeitar a internet, mas também não pode se render a ela. Ao contrário, temos que lutar por ela. Assim como os primórdios das armas atômicas inauguraram a Guerra Fria, a lógica da internet é a chave para entender a iminente guerra em prol do centro intelectual da nossa civilização.

(http://noticias.uol.com.br, 16.12.2014. Adaptado)

Em sua essência, empresas como o Google e o Facebook estão no mesmo ramo de negócio que a Agência de Segurança Nacional (NSA) do governo dos EUA. Elas coletam uma grande quantidade de informações sobre os usuários, armazenam, integram e utilizam essas informações para prever o comportamento individual e de um grupo, e depois as vendem para anunciantes e outros mais. Essa semelhança gerou parceiros naturais para a NSA, e é por isso que eles foram abordados para fazer parte do PRISM, o programa de vigilância secreta da internet. Ao contrário de agências de inteligência, que espionam linhas de telecomunicações internacionais, o complexo de vigilância comercial atrai bilhões de seres humanos com a promessa de “serviços gratuitos". Seu modelo de negócio é a destruição industrial da privacidade. E mesmo os maiores críticos da vigilância da NSA não parecem estar pedindo o fim do Google e do Facebook.

Considerando-se que, em 1945, grande parte do mundo passou a enfrentar meio século da tirania em consequência da bomba atômica, em 2015 enfrentaremos a propagação inexorável da vigilância em massa invasiva e a transferência de poder para aqueles conectados às suas superestruturas. É muito cedo para dizer se o lado “democrático" ou o lado “tirânico" da internet finalmente vencerá. Mas reconhecê-los – e percebê-los como o campo de luta – é o primeiro passo para se posicionar efetivamente junto com a grande maioria das pessoas.

A humanidade agora não pode mais rejeitar a internet, mas também não pode se render a ela. Ao contrário, temos que lutar por ela. Assim como os primórdios das armas atômicas inauguraram a Guerra Fria, a lógica da internet é a chave para entender a iminente guerra em prol do centro intelectual da nossa civilização.

(http://noticias.uol.com.br, 16.12.2014. Adaptado)

... e é por isso que eles foram abordados para fazer parte do PRISM... (primeiro parágrafo)

Seu modelo de negócio é a destruição industrial da privacidade. (primeiro parágrafo)

Ao contrário, temos que lutar por ela. (terceiro parágrafo)

Os pronomes em destaque referem-se, respectivamente, aos termos:

Em sua essência, empresas como o Google e o Facebook estão no mesmo ramo de negócio que a Agência de Segurança Nacional (NSA) do governo dos EUA. Elas coletam uma grande quantidade de informações sobre os usuários, armazenam, integram e utilizam essas informações para prever o comportamento individual e de um grupo, e depois as vendem para anunciantes e outros mais. Essa semelhança gerou parceiros naturais para a NSA, e é por isso que eles foram abordados para fazer parte do PRISM, o programa de vigilância secreta da internet. Ao contrário de agências de inteligência, que espionam linhas de telecomunicações internacionais, o complexo de vigilância comercial atrai bilhões de seres humanos com a promessa de “serviços gratuitos". Seu modelo de negócio é a destruição industrial da privacidade. E mesmo os maiores críticos da vigilância da NSA não parecem estar pedindo o fim do Google e do Facebook.

Considerando-se que, em 1945, grande parte do mundo passou a enfrentar meio século da tirania em consequência da bomba atômica, em 2015 enfrentaremos a propagação inexorável da vigilância em massa invasiva e a transferência de poder para aqueles conectados às suas superestruturas. É muito cedo para dizer se o lado “democrático" ou o lado “tirânico" da internet finalmente vencerá. Mas reconhecê-los – e percebê-los como o campo de luta – é o primeiro passo para se posicionar efetivamente junto com a grande maioria das pessoas.

A humanidade agora não pode mais rejeitar a internet, mas também não pode se render a ela. Ao contrário, temos que lutar por ela. Assim como os primórdios das armas atômicas inauguraram a Guerra Fria, a lógica da internet é a chave para entender a iminente guerra em prol do centro intelectual da nossa civilização.

(http://noticias.uol.com.br, 16.12.2014. Adaptado)

Em sua essência, empresas como o Google e o Facebook estão no mesmo ramo de negócio que a Agência de Segurança Nacional (NSA) do governo dos EUA. Elas coletam uma grande quantidade de informações sobre os usuários, armazenam, integram e utilizam essas informações para prever o comportamento individual e de um grupo, e depois as vendem para anunciantes e outros mais. Essa semelhança gerou parceiros naturais para a NSA, e é por isso que eles foram abordados para fazer parte do PRISM, o programa de vigilância secreta da internet. Ao contrário de agências de inteligência, que espionam linhas de telecomunicações internacionais, o complexo de vigilância comercial atrai bilhões de seres humanos com a promessa de “serviços gratuitos". Seu modelo de negócio é a destruição industrial da privacidade. E mesmo os maiores críticos da vigilância da NSA não parecem estar pedindo o fim do Google e do Facebook.

Considerando-se que, em 1945, grande parte do mundo passou a enfrentar meio século da tirania em consequência da bomba atômica, em 2015 enfrentaremos a propagação inexorável da vigilância em massa invasiva e a transferência de poder para aqueles conectados às suas superestruturas. É muito cedo para dizer se o lado “democrático" ou o lado “tirânico" da internet finalmente vencerá. Mas reconhecê-los – e percebê-los como o campo de luta – é o primeiro passo para se posicionar efetivamente junto com a grande maioria das pessoas.

A humanidade agora não pode mais rejeitar a internet, mas também não pode se render a ela. Ao contrário, temos que lutar por ela. Assim como os primórdios das armas atômicas inauguraram a Guerra Fria, a lógica da internet é a chave para entender a iminente guerra em prol do centro intelectual da nossa civilização.

(http://noticias.uol.com.br, 16.12.2014. Adaptado)

Em sua essência, empresas como o Google e o Facebook estão no mesmo ramo de negócio que a Agência de Segurança Nacional (NSA) do governo dos EUA. Elas coletam uma grande quantidade de informações sobre os usuários, armazenam, integram e utilizam essas informações para prever o comportamento individual e de um grupo, e depois as vendem para anunciantes e outros mais. Essa semelhança gerou parceiros naturais para a NSA, e é por isso que eles foram abordados para fazer parte do PRISM, o programa de vigilância secreta da internet. Ao contrário de agências de inteligência, que espionam linhas de telecomunicações internacionais, o complexo de vigilância comercial atrai bilhões de seres humanos com a promessa de “serviços gratuitos". Seu modelo de negócio é a destruição industrial da privacidade. E mesmo os maiores críticos da vigilância da NSA não parecem estar pedindo o fim do Google e do Facebook.

Considerando-se que, em 1945, grande parte do mundo passou a enfrentar meio século da tirania em consequência da bomba atômica, em 2015 enfrentaremos a propagação inexorável da vigilância em massa invasiva e a transferência de poder para aqueles conectados às suas superestruturas. É muito cedo para dizer se o lado “democrático" ou o lado “tirânico" da internet finalmente vencerá. Mas reconhecê-los – e percebê-los como o campo de luta – é o primeiro passo para se posicionar efetivamente junto com a grande maioria das pessoas.

A humanidade agora não pode mais rejeitar a internet, mas também não pode se render a ela. Ao contrário, temos que lutar por ela. Assim como os primórdios das armas atômicas inauguraram a Guerra Fria, a lógica da internet é a chave para entender a iminente guerra em prol do centro intelectual da nossa civilização.

(http://noticias.uol.com.br, 16.12.2014. Adaptado)

Na fala da personagem, as aspas utilizadas indicam

De acordo com a norma-padrão da língua portuguesa, as lacunas na fala da personagem são preenchidas, respectivamente, com:

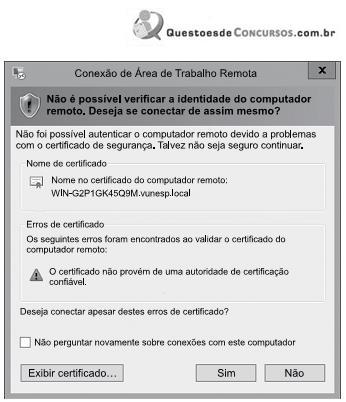

Essa mensagem foi recebida, pois