Questões de Concurso

Para bahiagás

Foram encontradas 924 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Com relação ao assunto criptografia são realizadas as seguintes afirmações:

I. Criptografia de chaves assimétricas, também conhecida como criptografia de chave pública, utiliza duas chaves distintas: uma pública, que pode ser livremente divulgada, e uma privada, que deve ser mantida em segredo por seu dono.

II. A criptografia de chave simétrica, quando comparada com a de chaves assimétricas, é a mais indicada para garantir a confidencialidade de grandes volumes de dados, pois seu processamento é mais rápido.

III. Criptografia de chave simétrica, também chamada de criptografia de chave pública, utiliza uma mesma chave tanto para codificar como para decodificar informações, sendo usada principalmente para garantir a confidencialidade dos dados.

IV. Exemplos de métodos criptográficos que usam chave simétrica são: AES, Blowfish, RC4, 3DES e IDEA.

Em relação a estas afirmações, assinale a alternativa correta:

Com relação ao Microsoft Active Directory são realizadas as seguintes afirmações:

I. O protocolo LDAP (Lightweight Directory Access Protocol) é usado para ler e gravar no Active Directory.

II. Por padrão, o tráfego LDAP é transmitido de maneira não segura. Você pode tornar o tráfego LDAP confidencial e seguro usando o protocolo LDAPsec.

III. Você pode habilitar o LDAP sobre SSL (LDAPS) instalando um certificado formatado apropriadamente de uma autoridade de certificação da Microsoft (CA) ou de uma CA que não seja da Microsoft.

Em relação a estas afirmações, assinale a alternativa

correta:

Com relação à certificação digital são realizadas as seguintes afirmações:

I. Ao acessar um site na Internet você pode receber uma mensagem de erro avisando que há um problema com o certificado de segurança de um site. A mensagem que o certificado de segurança deste site não provém de uma fonte confiável indica que o certificado foi emitido por uma autoridade de certificação que é reconhecida pelo navegador como sendo confiável, mas fora do prazo de validade.

II. O certificado digital funciona como uma identidade virtual que permite a identificação segura e inequívoca do autor de uma mensagem ou transação feita em meios eletrônicos, como a web. Esse documento eletrônico é gerado e assinado por uma terceira parte confiável, ou seja, uma Autoridade Certificadora, e associa uma entidade (pessoa, processo, servidor) a um par de chaves criptográficas.

III. Uma função de resumo criptográfico (função hashing) é uma função criptográfica que, quando aplicada sobre uma informação, independentemente do tamanho que ela tenha, gera um resultado único e de tamanho variável, chamado hash. Para verificar a integridade de um arquivo, calcula-se o hash dele e, quando julgar necessário, gera-se novamente este valor. Se os dois hashes forem iguais então você pode concluir que o arquivo não foi alterado.

Em relação a estas afirmações, assinale a alternativa

correta:

Com relação à tecnologia da virtualização são realizadas as seguintes afirmações:

I. Na virtualização podemos ter vários sistemas operacionais trabalhando em paralelo, cada um com programas específicos em execução. Cada um dos sistemas operacionais roda em uma máquina virtual e acredita que está sendo executado em um computador independente.

II. Um hipervisor (hypervisor) apresenta uma forma de virtualizar um ambiente computacional. Bare Metal, Hyperthread e Hosted são tipos de hipervisores existentes.

III. Um hipervisor Hosted é um software que executa diretamente sobre o hardware para virtualização de ambientes computacionais.

IV. Um hipervisor Bare Metal é um software que executa sobre um sistema operacional para virtualização de ambientes computacionais.

Em relação a estas afirmações, assinale a alternativa correta:

Observe as seguintes afirmações:

I. ACID é o acrônimo de Atomicidade, Consistência, Isolamento e Durabilidade.

II. O comando GRANT é utilizado prover acesso ou privilégios nos objetos do banco de dados para um determinado usuário.

III. A cláusula HAVING é utilizada para filtrar dados agrupados da cláusula GROUP BY.

Em relação a estas afirmações, assinale a alternativa correta:

Analise as seguintes afirmações com relação ao Sistema Gerenciador de Banco de Dados MS SQL Server 2008:

I. Uma Trigger é um objeto associado a uma Tabela ou a uma View. Uma Trigger é composta de evento de disparo, momento da ação de disparo e um ou mais comandos a executar.

II. Os eventos de disparo de uma Trigger são INSERT, SELECT, UPDATE e DELETE.

III. Uma View é uma consulta nomeada que pode ser chamada através de seu nome. O resultado dessa chamada é uma Visão de Tabela.

Em relação a estas afirmações, assinale a alternativa correta:

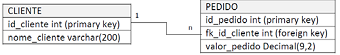

Considere a necessidade de criar duas tabelas CLIENTE e PEDIDO conforme modelo entidade relacionamento apresentado a seguir.

Quais das alternativas contém os comandos para criar

as tabelas conforme o relacionamento apresentado, no

MS SQL Server 2008?

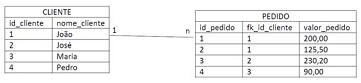

Supondo que temos duas tabelas conforme modelo a seguir:

Escolha a alternativa que, no MS SQL Server 2008, obtenha como resultado da consulta o Nome do cliente e o valor Total dos pedidos de TODOS os clientes ordenando os maiores valores Totais no início.

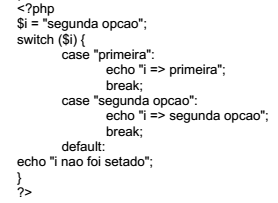

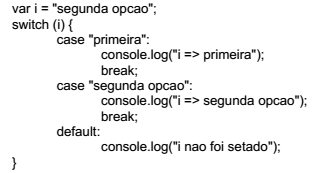

Analise os trechos de código apresentado a seguir, escritos em PHP (Para o interpretado PHP 5.3) e JAVASCRIPT (Para navegadores com suporte a ECMA- 262), respectivamente.

Código em PHP, usando o prompt de comando com o interpretador PHP 5.3

Código em JavaScript no console de depuração do navegadores que suporte a ECMA-262

Escolha a opção que será apresentada, no prompt de

comando e no console de depuração do navegador,

respectivamente, após a execução dos códigos

apresentados. (Lembre-se, em algumas linguagens de

programação, a declaração switch aceita apenas inteiros

como parâmetro)

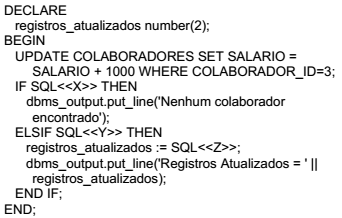

Considere o seguinte código PL/SQL.

Selecione a alternativa que contém atributos de cursor

válidos de modo a substituir <<X>>; <<Y>> e <<Z>> no

código apresentado de forma correta, respectivamente:

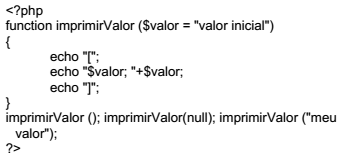

Analise o trecho de código apresentado a seguir, que está escrito em um arquivo denominado “teste.php”, na pasta atual do prompt de comando.

Sabendo que este código foi escrito para o PHP 5.3,

escolha a opção que será apresentada após a execução

do comando “php teste.php” neste prompt: