Questões de Concurso

Para mpe-ms

Foram encontradas 1.131 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Considerando o conceito de interoperabilidade com componentes que não fazem parte da plataforma Java EE versão 6, analise as afirmativas a seguir.

I. Containers EJB 3.0 podem se comunicar através dos protocolos JRMP, IIOP e HTTP.

II. Componentes CORBA podem ser acessados por componentes EJB através do protocolo IIOP (GIOP 1.2).

III. JRMP é um protocolo que permite que componentes de tecnologias externas à especificação Java EE (tais como .NET) sejam acessados remotamente por componentes Java EE.

Assinale:

Considerando o conceito de perfis (do inglês “profiles”) introduzido na especificação JEE versão 6, analise as afirmativas a seguir.

I. Um perfil é uma configuração da plataforma Java EE dirigida a (tendo como foco) uma classe específica de aplicações.

II. Todos os perfis Java EE compartilham um conjunto de características comuns, tais como a nomeação e injeção de recursos, regras de empacotamento e requisitos de segurança.

III. Perfis Java EE podem incluir qualquer conjunto de tecnologias que fazem parte da plataforma Java EE, mesmo que algumas regras da especificação Java EE, que dizem respeito às tecnologias incluídas, isoladamente ou em combinação com outras, sejam seguidas.

Assinale:

Com relação à “cloudcomputing”, analise as afirmativas a seguir.

I. Software as a Service (SaaS) usa recursos comuns e uma única instância, tanto para o código objeto de uma aplicação como para o banco de dados subjacente, para suportar diversos usuários simultaneamente.

II. Platform as a Service (PaaS) provê aos desenvolvedores todos os sistemas e ambientes, compreendendo todo o ciclo de vida de desenvolvimento, teste, aplicação e hospedagem de aplicações web sofisticadas como um serviço.

III. Infrastructure as a Service (IaaS) além de grande flexibilidade e tecnologia de ponta, oferece o benefício de um esquema de cobrança baseado na quantidade e tempo de uso dos recursos utilizados.

Assinale:

Com relação aos sistemas de armazenamento, analise as afirmativas a seguir.

I. O Armazenamento Automático em Camadas (automatedstoragetiering) é implementado para permitir a consolidação e o gerenciamento centralizado de um ambiente de TI heterogêneo.

II. O Arquivo de Conteúdo Fixo (fixedcontentarchive) é uma tecnologia para o armazenamento de longo prazo de documentos que garante a integridade e conservação dos mesmos e a sua localização sem ambiguidades. Para tanto, esta tecnologia gera um identificador único para cada arquivo com uso de uma função hash, em função do seu conteúdo.

III. No contexto dos sistemas de armazenamento, os dados podem ser classificados em diversas categorias em função da fonte, autor e requisitos de segurança dos dados.

Assinale:

Com relação aos sistemas de armazenamento, analise as afirmativas a seguir.

I. Um sistema de virtualização de “storage” permite que um sistema completo de SAN, agregando diversos fornecedores, possa ser visto como um conjunto de “storage” único, mascarando as diferenças entre dispositivos heterogêneos.

II. Não há diferença entre arquivamento e backup de dados; arquivamento de dados é parte da estratégia de backup.

III. Em um array de discos, a distribuição de dados (data striping) é uma funcionalidade implementada no nível de controlador e que assegura que os dados são espelhados em dois ou mais discos para assegurar a redundância de dados.

Assinale:

Com relação à otimização do “backup”, analise as afirmativas a seguir.

I. O processamento adicional requerido para compressão de backups em fita é eliminado pela adição de processadores especializados em realizar as operações de compressão e descompressão.

II. A técnica de deduplicação pós‐processamento é mais eficiente do que a deduplicação “inline”, mas requer mais espaço em disco.

III. A técnica de deduplicação não pode ser aplicada para backup em fitas, mesmo que o “disk staging” esteja sendo utilizado.

Assinale:

A respeito dos objetivos que pertencem especificamente à área de processo Gerência de Requisitos (Requirements Management), analise as afirmativas a seguir.

I. Obter o comprometimento dos participantes do projeto com os requisitos do projeto.

II. Manter um rastreio bidirecional dos requisitos.

III. Desenvolver um documento completo da especificação de requisitos do sistema.

Assinale:

Considere a lista de processos de desenvolvimento de software:

I. gerenciamento de configuração;

II. planejamento de projetos;

III. gerenciamento de riscos.

Os processos que pertencem ao nível 2 de maturidade do CMMI, são:

Alguns métodos utilizados nos processo de Gerenciamento de Projetos, de acordo com o PMBOK, estão relacionados a seguir.

I. Método da cadeia crítica;

II. Método do caminho crítico;

III. Método da variação de prazos. Os métodos/técnicas utilizados no processo “Desenvolver Cronograma” que visam à produção do cronograma do projeto, são:

Com relação às características dos padrões IEEE 802.11 para redes sem fio, analise as afirmativas a seguir.

I. IEEE 802.11b: atua na faixa de frequência de 5,0 GHZ e é suscetível a interferências de dispositivos como micro‐ondas.

II. IEEE 802.11g: atua na faixa de frequência de 5,0 GHZ e é compatível com o padrão IEEE 802.1b.

III. IEEE 802.11n: taxas de transferência chegam a 600 Mbps e é compatível com os padrões IEEE 802.1a, IEEE 802.1b e IEEE 802.1g.

Assinale:

Considere o endereço 150.200.120.0 com máscara 255.255.255.0. Um administrador deseja dividir essa rede em sub‐redes, cada uma com um máximo de 16 máquinas por sub‐rede.

De modo a se evitar ao máximo o desperdício de endereços, assinale a alternativa que indica a máscara de sub‐rede.

Com relação às funções dos protocolos da família TCP/IP, analise as afirmativas a seguir.

I. UDP: controle de fluxo, entrega de pacotes não confiável.

II. TCP: retransmissão de pacotes perdidos, confirmação de entrega de pacotes.

III. IP: escolha do melhor caminho, confiabilidade na entrega de pacotes.

Assinale:

COBIT estabelece modelos de referência para trinta e quatro processos genéricos de TI, que são estruturados em quatro domínios tradicionais de responsabilidade da área de TI. Nesse contexto, analise as afirmativas a seguir.

I. O domínio Planejar e Organizar (PO) se preocupa com a identificação da maneira com que TI pode melhor contribuir para atingir os objetivos de negócio, estabelecendo a estratégia e as táticas necessárias.

II. O domínio Adquirir e Implementar (AI) trata da execução da estratégia de TI, fazendo com que as soluções de TI sejam identificadas, adquiridas e implementadas nos processos de negócio.

III. O domínio Desenvolver e Suportar (DS) trata do desenvolvimento integral dos serviços solicitados, o que inclui os serviços de suporte para os usuários e o gerenciamento de dados e recursos operacionais, além do gerenciamento da segurança e da continuidade.

Assinale:

Com relação aos modelos COBIT e ITIL de Gestão e Governança de TI, analise as afirmativas a seguir.

I. COBIT preconiza que a Governança de TI seja constituída principalmente pelo alinhamento estratégico entre as operações de TI e as operações da empresa, e pela entrega de valor que TI tem que proporcionar aos negócios da empresa.

II. Objetivos de Negócio devem prevalecer sobre eventuais regras de controle. Por esta razão, o COBIT prevê procedimentos especiais em momentos onde os controles são temporariamente suspensos para que sejam preservados os Objetivos de Negócio.

III. O modelo de referência COBIT não focaliza aspectos das operações de TI, como medidas de performance e gerenciamento de recursos, que são deixados para outros modelos de referência parceiros, como o ITIL.

Assinale:

O e‐mail foi enviado por um usuário em HOST_A para um usuário em HOST_D através dos servidores HOST_B e HOST_C. De acordo com os padrões e protocolos de envio e recebimento de correio eletrônico SMTP e POP, os aplicativos envolvidos no processo que estão sendo executados em HOST_A, HOST_B, HOST_C e HOST_D são conhecidos, respectivamente, por

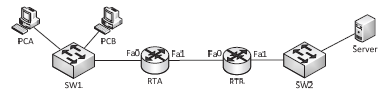

Considere também a seguinte tabela de endereçamento IP:

PCA 192.168.1.1/24

PCB 192.168.1.2/24

SW1 192.168.1.3/24

RTA Fa0 192.168.1.4/24

RTA Fa1 192.168.2.1/24

RTB Fa0 192.168.2.2/24

RTB Fa1 192.168.3.1/24

SW2 192.168.3.2/24

Server 192.168.3.3/24

O endereço IP do default gateway de PCA para poder alcançar Server é:

I. Ethernet utiliza CSMA/CD como método de acesso ao meio.

II. Se um computador falha em uma topologia do tipo ESTRELA (STAR), toda a rede fica comprometida.

III. Topologias do tipo MESH são as mais baratas e mais fáceis de manter.

Assinale:

Sobre este cabo, assinale a afirmativa correta.