Questões de Concurso

Para unemat

Foram encontradas 530 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

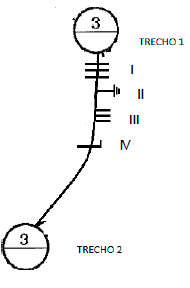

Segundo a Norma ABNT NBR 5419/2005, analise as informações abaixo:

I. Deve ser lembrado que um SPDA impede a ocorrência das descargas atmosféricas.

II. Um SPDA projetado e instalado conforme a Norma ABNT NBR 5419/2005 assegura a proteção absoluta de uma estrutura, de pessoas e bens.

III. O projeto, a instalação e os materiais utilizados em um SPDA devem atender plenamente a a Norma ABNT NBR 5419/2005. Não são admitidos quaisquer recursos artificiais destinados a aumentar o raio de proteção dos captores, tais como captores com formatos especiais, ou de metais de alta condutividade, ou ainda ionizantes, radioativos ou não. Os SPDA que tenham sido instalados com tais captores devem ser redimensionados e substituídos de modo a atender a esta Norma.

IV. Do ponto de vista da proteção contra o raio, não é indicado a utilização de um subsistema de aterramento único integrado à estrutura,

V. Uma inspeção visual do SPDA deve ser efetuada anualmente.

Assinale a alternativa que contém as

informações corretas.

Indique a alternativa correta que apresenta as informações dos condutores em duto indicados nos itens I, II, III e IV, respectivamente.

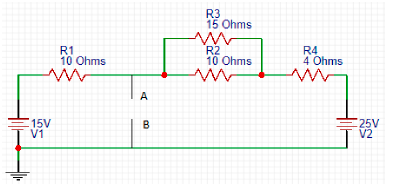

Considere a figura abaixo:

Indique a alternativa correta que apresenta respectivamente a Tensão Equivalente de Thevenin e a Resistência Equivalente de Thevenin, vistas do ponto AB.

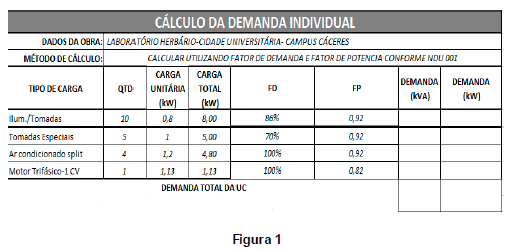

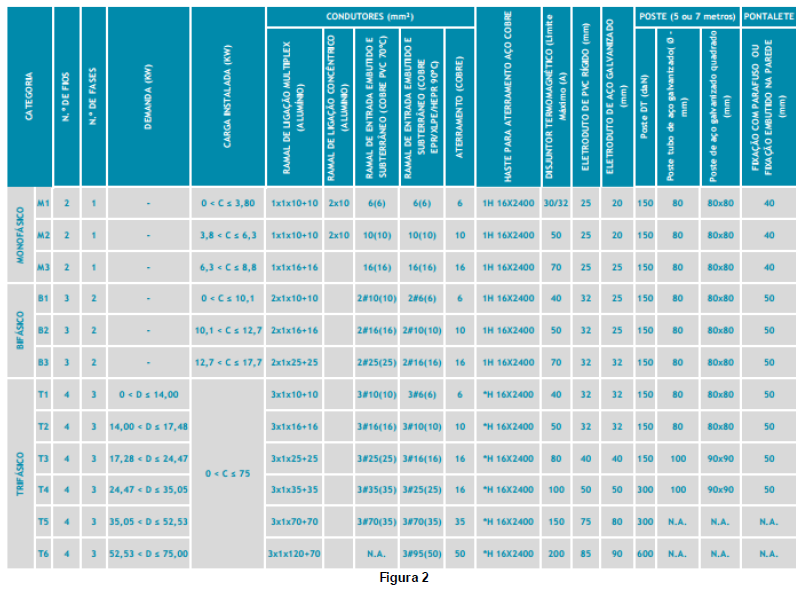

Tome como referência de cálculo a NBR 5410 e a Norma Técnica da Energisa-MT, NDU 001.

Assinale a alternativa correta que indica respectivamente a Demanda (kVA) total da UC, a Demanda (kW) total da UC e o Tipo e Categoria de atendimento a ser solicitado à concessionaria.

WannaCry, o ransomware que fez o mundo chorar na sexta-feira [12 de maio de 2017].

O WannaCry é o ransomware que colocou boa parte do mundo (incluindo o Brasil) em um caos enorme, paralisando grandes órgãos, como o Ministério Público do Estado de São Paulo (MPSP), o TJSP, o INSS e muitos outros, afetando principalmente a Europa no começo do dia.

Disponível em <https://w w w .tecmundo.com.br/malw are/116652-w annacry-ransomw are-o-mundo-chorar-sexta-feira- 12.html> Acessoem jan. 2018.

Considerando ataques de segurança do tipo Ransomware, analise as asserções a seguir.

I. Ransomware é um tipo de código malicioso que sequestra os dados do usuário armazenados em um equipamento conectado à Internet, removendo seus dados para a nuvem sob domínio do sequestrador, e então é exigido pagamento de resgate (ransom) para devolver os dados para o equipamento do usuário e restabelecer o seu acesso.

II. A infecção pelo Ransomware pode ocorrer e se propagar de diferentes maneiras, podendo ocorrer por meio de anexo de e-mails ou hiperlinks que direcionam o usuário para o código malicioso.

III. O Ransomware/Locker facilita o acesso do usuário aos arquivos infectados e o Ransomware/Crypto descompacta os arquivos e bloqueia o acesso aos dados armazenados no computador infectado.

IV. O usuário deve manter o sistema operacional e os programas instalados atualizados no seu computador, para evitar infecção pelo Ransomware, ter um antivírus instalado, atualizado, e ser cauteloso ao clicar em links ou abrir arquivos.

Sobre a infecção por Ransomware assinale a alternativa que apresenta as afirmações corretas.

Atualmente, raras são as empresas que hospedam seus websites e aplicações de rede em servidores instalados dentro delas mesmas. São utilizados servidores instalados em datacenters que oferecem a estrutura necessária para que os serviços operem de forma confiável. O gerenciamento dos servidores é feito de forma remota através de serviços e protocolos seguros.

Um dos protocolos utilizados para acesso remoto a servidores é o SSH (Secure Shell).

MORIMOTO, Carlos E. Redes guia prático: ampliada e atualizada. 2ª Ed. - Porto Alegre: Sul Editores, 2011. Pags 495 a 505.

MORIMOTO, Carlos E. Servidores Linux: guia prático. Porto Alegre: Sul Editores, 2011. Pags 511 a 550.

Considerando o acesso remoto a servidores rodando sistema operacional Linux, analise as asserções que seguem.

I. O protocolo SSH é nativo de sistemas Linux e por isso não há possibilidade de acesso remoto a partir de sistemas operacionais Windows ou outras plataformas.

II. O SSH utiliza chaves simétricas para fazer a autenticação. Uma Chave pública permite descriptografar dados, enquanto a chave privada permite criptografar esses dados.

III. O Linux permite que as configurações do sistema, instalação de novos programas, atualizações de segurança, instalação de um novo Kernel, possam ser efetuadas em “modo texto”, o que permite configurar o servidor e mantê-lo atualizado remotamente, por meio do protocolo SSH.

IV. O SSH é uma ferramenta que permite administrar máquinas remotamente, transferir arquivos de várias formas diferentes, encapsular outros protocolos, por exemplo: acessar uma sessão do VNC através de um túnel seguro.

A partir das informações acima, assinale a

alternativa que contém as afirmações corretas.

Pharming é uma ameaça de segurança do tipo phishing, que tem o intuito de direcionar o usuário para sites falsos, por meio de alterações no servidor de DNS.

Cartilha de Segurança para Internet, versão 6.0 / CERT.br – São Paulo: Comitê Gestor da Internet no Brasil, 2017.

Considerando este tipo de ataque, analise as asserções a seguir e a relação entre elas.

I. Usuários que informam o endereço URI (Universal Resource Identifier) na barra do navegador evitam ataques do tipo Pharming.

II. Usuários que informam o endereço URL (Universal Resource Locator) na barra do navegador evitam ataques do tipo Pharming.

III. Visando mitigar ameaça do tipo Pharming, o administrador de redes deve instruir o usuário a inspecionar se o certificado se segurança é valido e corresponde a instituição proprietária do site, quando utilizado o protocolo HTTPS.

IV. Quando o usuário acessa o endereço legítimo de um site em seu navegador web, sua requisição será redirecionada, de maneira transparente, para uma página falsa.

Sobre o exposto assinale a alternativa que

apresenta as afirmações corretas.

O modelo de referência OSI (Open Systems Interconnection) desenvolvido pela Organização Internacional de Padronização - ISO (do inglês, International Standardization Organization) estrutura a rede em camadas que determinam diferentes funções, serviços, protocolos e equipamentos. Esses serviços (ou ações) preparam os dados para serem enviados para outro computador através da rede. Cada camada é construída baseada nos padrões e nas atividades definidas pela camada inferior, e por sua vez vai prestar algum serviço à camada imediatamente superior a ela.

TORRES, Gabriel. Redes de Computadores Curso Completo. Rio de Janeiro: Axcel Books, 2001, pág. 33 a 46.

De acordo com o modelo ISO/OSI, as camadas que definem sua estrutura e sequência da mais alta (superior) para a mais baixa (inferior) são, respectivamente:

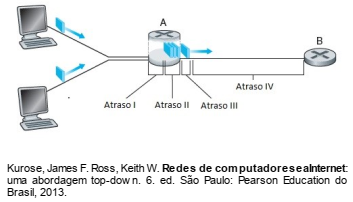

A Internet pode ser vista como uma infraestrutura que fornece serviços a aplicações distribuídas. A figura a seguir ilustra o atraso nodal total que ocorre na comunicação entre dois roteadores (A e B). O atraso nodal total corresponde ao tempo total de transferência de um pacote entre dois pontos diretamente conectados.

Considerando os atrasos ilustrados na figura acima, analise as asserções a seguir.

I. Atraso I é o tempo gasto para examinar o cabeçalho do pacote e determinar para onde direcioná-lo.

II. Atraso II é conhecido como atraso de fila, onde o pacote que chega por último é enviado primeiro.

III. Atraso III é gerado pelo tempo necessário para a propagação dos bits do roteador A até o roteador B.

IV. Atraso IV pode variar de acordo com o meio de transmissão utilizado (metálico, fibra óptica, sem fio, etc.).

Sobre os atrasos ilustrados, assinale a alternativa

que contém as afirmações corretas.

Firewalls constituem um dos principais elementos em uma arquitetura de segurança, bem como em uma estratégia de segurança em profundidade, protegendo o perímetro fixo das empresas. A abrangência dos firewalls evoluiu muito ao longo do tempo, portanto, conhecer os principais tipos e entender as suas diferenças é fundamental para profissionais de segurança.

Duas técnicas usadas na filtragem de pacotes são stateless e stateful.

Disponível em <https://ostec.blog/seguranca-perimetro/firew alldefinicao>. Acesso em Jan. 2018.

Essas técnicas consistem, respectivamente, em:

Um administrador de redes precisa definir uma solução de autenticação de usuários para acesso às estações de trabalho. O ambiente de trabalho possui computadores com sistemas operacionais diferentes (Windows e Linux-Ubuntu) e ambos devem permitir a autenticação dos usuários.

A respeito dos serviços necessários para a realização da tarefa, avalie as asserções a seguir e a relação entre elas.

I. Caso o administrador opte pelo serviço de controle de domínio Active Directory (AD) do Windows Server 2008 R2, poderá também configurar as estações Linux para autenticar no AD.

II. O serviço AD disponível nesta versão do Windows Server permite autenticação nativa de estações Linux sem a necessidade de configurações adicionais ou outros serviços nas estações Linux.

III. Controle de domínio Active Directory (AD) do Windows Server 2008 R2 descarta os pacotes de estações Linux quando é solicitada a respectiva autenticação.

IV. O serviço AD do Windows Server 2008 R2 permite a autenticação de estações Linux, desde que sejam configurados outros serviços no Linux, como Samba e Winbind.

KIRKPATRICK, Gil. Interoperabilidade: autenticar clientes Linux com Active Directory. Disponível em <https://technet.microsoft.com/ptbr/library/2008.12.linux.aspx>. Acesso em jan. 2018.

Assinale a alternativa que contém as asserções

corretas.

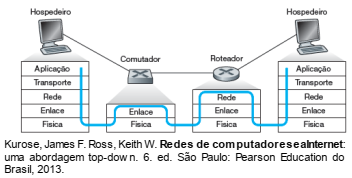

A figura a seguir ilustra o processamento de pacotes em computadores, roteadores e hospedeiros de acordo com as camadas da pilha de protocolos TCP/IP.

Observe a figura e analise as sentenças a seguir:

I. Os hospedeiros (ou hosts, em inglês) descartam a camada de transporte da pilha de protocolos TCP/IP.

II. Roteadores são comutadores de pacotes do tipo “armazena e repassa”, que transmitem pacotes usando endereços da camada de rede.

III. O comutador utiliza o endereço IP da camada de Enlace para identificar a origem e o destino do pacote.

IV. Existem equipamentos comerciais denominados switches que se comportam como comutadores (Camada 2) e também como roteadores (Camada 3).

Sobre o processamento pacotes, assinale a

alternativa que contém as afirmações corretas.

Considere a necessidade de aquisição de computadores para atender à demanda de uma instituição de ensino superior que oferta cursos na área de tecnologia, saúde e agrária. O requisito fundamental na especificação dos equipamentos é que esses devem possuir placa de rede sem fio, compatível com a frequência dos 5 GHz adotada pela instituição.

Assinale a alternativa que apresenta a interface de rede que deve atender ao padrão de comunicação sem fio.

Aconselhamento psicológico pode ser considerado genericamente como uma experiência que visa a ajudar as pessoas a planejar, tomar decisões, lidar com a rotina de pressões e crescer, com a finalidade de adquirir uma autoconfiança positiva. Pode ser considerada uma relação de ajuda que envolve quem busca auxilio de alguém disposto a ajudar e apto pra essa tarefa, em uma situação que possibilite esse dar e receber apoio.

SCORSOLINI-COMUM, F. Aconselhamento psicológico e psicoterapia: aproximações e distanciamentos. Contexto Clínic [online]. Vol 7, n.1. p. 02-14. 2014.

Com base na definição de aconselhamento psicológico do texto acima, analise as assertivas abaixo.

I. Trata-se de um processo que envolve respostas aos sentimentos e pensamentos do cliente.

II. Envolve aceitação básica e percepções e dos sentimentos dos clientes.

III. Tem caráter difamatório e existência de condições ambientais para que se estabeleça a relação de ajuda.

IV. A demanda pelo aconselhamento deve partir das pessoas que estão próximas ao paciente.

V. O foco da orientação está no processo de comunicação entre aconselhador e paciente.

A partir do exposto, assinale a alternativa que contém as assertivas corretas.

Segundo Sznelwar e Zidan (2000), “Os aspectos que foram considerados como fundamentais para a gênese do sofrimento das pessoas são os que se referem à forte pressão temporal caracterizada pela necessidade constante de se superar; insuficiência de pausas e de intervalos; fortes restrições de diálogos; restrições à livre movimentação; manutenção constante da atenção e fortes solicitações da memória; estímulo à competitividade entre os colegas; conflitos constantes entre os superiores hierárquicos e fragmentação e inserção muito limitada das tarefas no processo de produção”.

Limongi-França, Ana Cristina. Qualidade de vida no trabalho – QVT: conceitos e práticas nas empresas da sociedade pós-industrial/Ana Cristina Limongi-França. – 2.ed. – São Paulo: Atlas, 2011.

Sobre as doenças ocupacionais e os Dort (Distúrbios osteomusculares relacionados com o trabalho), assinale a alternativa correta.

A compreensão do termo QVT (Qualidade de Vida no Trabalho) vem sofrendo mudanças ao longo do tempo e das relações de trabalho, principalmente na sociedade moderna, que está em constante evolução. A QVT passou a ser um tema multifacetado, sendo discutido com enfoque multidisciplinar. Segundo LimongiFrança, há alguns desencadeadores de QVT que são típicos em nossa sociedade pós industrial. São caracterizados por: por vínculos e estrutura da vida pessoal; fatores socioeconômicos; metas empresariais; e pressões organizacionais.

Limongi-França, Ana Cristina. Qualidade de vida no trabalho – QVT: conceitos e práticas nas empresas da sociedade pós-industrial/Ana Cristina Limongi-França. – 2.ed. – São Paulo: Atlas, 2011.

Dessa forma, assinale a alternativa que descreve

corretamente o termo QVT.

A motivação é o processo que gera estímulos e interesses para a vida das pessoas e estimula comportamentos e ações, sendo o mecanismo que justifica, explica, estimula. Motivação, dentro das organizações, portanto, é vital na dinâmica entre pessoas, influenciando diretamente na eficácia das reações, e possui dois vetores: motivação externa e motivação interna. Motivação interna é caracterizada pelo conjunto de percepções que o indivíduo tem sobre sua existência, como ele valoriza e gosta dos próprios pensamentos e comportamentos, enquanto que a motivação externa é formada pelo conjunto de valores, missão e visão de um determinado ambiente que permite relações interpessoais adequadas, feitas dentro de um clima que leve à realização das pessoas nesse ambiente.

CASTRO, A.P (2002) Motivação; in BOOG, G. Manual de gestão de pessoas e equipes: estratégias e tendências, vol.1. São Paulo: Editora Gente, 2002. (Adaptado)

Diante do exposto, assinale a alternativa corretas

sobre as fontes de motivação interna.

Diversidade cultural é definida como uma representação, em um sistema social, de pessoas com diferentes identidades grupais que têm significações culturais distintas. O conceito de identidade grupal relaciona-se à identificação física e cultural com um determinado grupo social e à subsequente não identificação com outros grupos conhecidos que determinam, por sua vez, os limites do próprio grupo (Cox, 1994). O gerenciamento da diversidade está-se em grande parte tratando do desenvolvimento e estabelecimento de normas organizacionais que valorizam as diferenças entre os grupos para a melhoria da efetividade organizacional e não que promovam essa efetividade apesar das diferenças. A maioria das pessoas acredita que a diversidade no trabalho refere-se apenas ao aumento da representação racial, nacional, de gênero ou classe. Considerando apenas essas fontes, as organizações seguem um dos dois caminhos na gestão da diversidade: em nome da igualdade e da justiça ou de uma forma mais abrangente, como uma forma de obter abordagens novas e significativas ao trabalho. Essas duas perspectivas têm guiado a maioria das iniciativas de gerenciamento da diversidade em: perspectiva da discriminação e justiça; perspectiva do acesso e legitimidade e perspectiva da aprendizagem e efetividade.

José Carlos Zanelli, Jairo Eduardo Borges-Andrade e Antonio Virgílio Bittencourt Bastos. Psicologia, organizações e trabalho no Brasil. Porto Alegre: Artmed, 2004.

Sobre as perspectivas da gestão da diversidade acima expostas, assinale a alternativa correta.

Desde o nascimento e ao longo do percurso de sua existência, todo o indivíduo estabelece diferentes vínculos com pessoas, grupos, instituições, partidos políticos, ideologias, dentre outros. Sob a perspectiva psicológica, a formação de vínculos dá-se através de pressupostos da aprendizagem social, da teoria psicanalítica, da teoria cognitivo-comportamental, bem como da teoria etológica do apego. Podemos ainda encontrar explicações sobre vínculos sociais em microteorias sobre processos de identificação social, categorização social, comparação social e no princípio de iniquidade. Dentro das organizações, o vínculo entre empresa e empregado é de grande valia, existindo uma relação de troca entre empregado e organização. Nesse processo de permuta, as organizações planejam atrair, manter e incentivar seus membros trabalhadores através de políticas de gestão de pessoas.

José Carlos Zanelli, Jairo Eduardo Borges-Andrade e Antonio Virgílio Bittencourt Bastos. Psicologia, organizações e trabalho no Brasil. Porto Alegre: Artmed, 2004.

Nessa perspectiva de vínculo e sobre o processo de troca entre empregado e organizações, assinale a alternativa correta.

A entrevista de encaminhamento é utilizada em diversos contextos, inclusive na área educacional/escolar e pode ser uma decorrência da entrevista diagnóstica, por exemplo, o encaminhamento para psicoterapia. Entretanto, também existem aquelas entrevistas de encaminhamento que decorrem de uma breve entrevista inicial, que funciona como uma triagem com a finalidade apenas de avaliar a demanda do indivíduo para que se possa propor o seguimento do atendimento. É bastante comum que isso ocorra, conforme Tavares (2000), em serviços de saúde pública. A entrevista de triagem e encaminhamento servirá especialmente para avaliar a gravidade da crise, se é necessário encaminhar para avaliação psiquiátrica imediatamente, para qual profissional encaminhar e assim por diante. Nesse sentido, um aluno, ao passar pelo processo de entrevista de triagem e ser encaminhado para um psicólogo clínico, levará um documento sobre si.

SANTOS, S. G. A entrevista em avaliação psicológica. Revista Especialize On-line. Goiânia – ed. Especial vol1 n.08. 2014. Acesso em: mar. 2018.

Conselho Federal de Psicologia. Regulamentação n.007/2003.

Considerando o modelo de encaminhamento

proposto pelo psicólogo, em conjunto com a Resolução

007/2003 (Manual de Elaboração de Documentos

Escritos), o documento a ser encaminhado para o

psicólogo clinico será: