Questões de Concurso Para pefoce

Foram encontradas 1.438 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

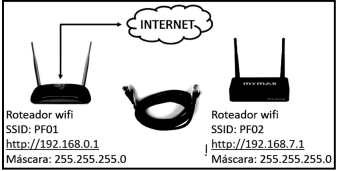

Com o objetivo de permitir o roteador acessar a internet por intermédio de PF01, é necessário configurar o roteador PF02, atribuindo-se três parâmetros, um endereço IP, uma máscara e um gateway. A máscara 255.255.255.0 é a mesma, tendo sido atribuída aos dois roteadores. Para que o esquema funcione satisfatoriamente, dois valores válidos para o gateway e o IP a serem utilizados na configuração do roteador PF02 são, respectivamente,

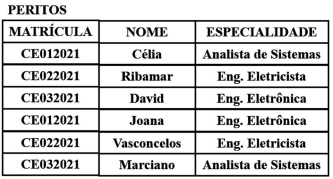

Considere a tabela abaixo, pertencente a um banco de dados SQL.

Para se obter todos as tuplas da tabela, classificadas em

ordem alfabética por ESPECIALIDADE, deve-se empregar o

seguinte comando SQL:

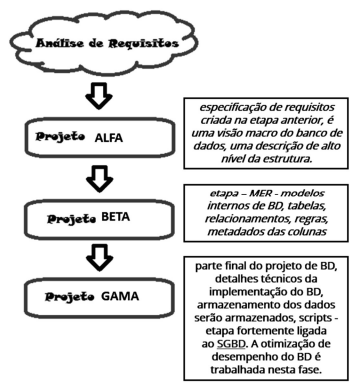

Os projetos ALFA, BETA e GAMA são denominados, respectivamente,

I. A Engenharia Reversa é uma atividade que trabalha com um produto existente, como um software, uma peça mecânica ou uma placa de computador, visando entender como esse produto funciona, o que ele faz exatamente e como ele se comporta em todas as circunstâncias. A engenharia reversa é empregada para trocar, modificar um software, com as mesmas características ou entender como ele funciona e não se tem acesso à documentação. II. Keylloger é um tipo específico de spyware, um programa capaz de capturar e armazenar as teclas digitadas pelo usuário no teclado do computador. Normalmente a ativação do keylogger é condicionada a uma ação prévia do usuário, como o acesso a um site específico de comércio eletrônico ou de Internet Banking. III. A ofuscação de um código pode ser definida como um conjunto de técnicas que facilitam a legibilidade ou análise do código-fonte ou da execução de um programa. De forma simplificada, é assegurar-se de que o código pareça ser igual ao original para que seja fácil entendê-lo.

Assinale