Questões de Concurso

Para tre-go

Foram encontradas 1.175 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Em relação às informações e estruturas do texto, assinale a opção incorreta.

Em relação ao texto acima, assinale a opção incorreta.

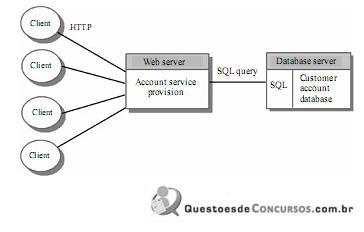

Com relação a armazenamento de dados, é correto afirmar que as figuras I e II acima ilustram, respectivamente, arquiteturas

I Hierarquia de armazenamento se refere à alocação de arquivos em diferentes tipos de armazenamento em função da sua frequência de uso.

II A tecnologia SMART (self-monitoring, analysis, and reporting technology) permite que um driver seja monitorado por si mesmo, de tal forma que possam ser enviadas alertas em caso de declínio no desempenho ou funcionamento inesperado.

III A tecnologia SCSI é muito utilizado para arrays de disco de alto desempenho e seu uso é abrangente nas instalações tipo NAS (networked attached storage), SAN (storage area network) e com maior preponderância nas instalações tipo DAS (direct attached storage).

IV A tecnologia SAN utilize as tecnologias fibre channel e iSCSI.

A quantidade de itens certos é igual a

O datamining é a tarefa de encontrar estruturas interessantes em uma estrutura de dados, por exemplo, padrões estatísticos, modelos preditivos, relacionamentos escondidos etc. Considerando a figura acima, que mostra as áreas relacionadas ao datamining, assinale a opção incorreta.

O diagrama mostrado na figura acima corresponde a uma arquitetura cliente-servidor

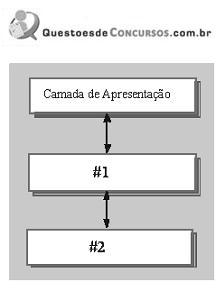

Na figura acima, que ilustra uma arquitetura cliente-servidor, os identificadores #1 e #2 correspondem, respectivamente, às camadas de

I A visibilidade, interação e causas são os conceitos chaves para descrever o paradigma SOA.

II SOA é um meio para organizar as soluções que promovem o reuso, crescimento e interoperabilidade.

III Diferentemente do paradigma de programação orientada a objeto, na qual o foco está no empacotamento de dados com operações, o foco central do SOA é a tarefa ou função de negócio.

IV O SOA não oferece a base mais viável para sistemas de grande escala, pois ele foca melhor na forma como as atividades humanas são gerenciadas.

Estão certos apenas os itens

I Uma chave privada é um valor secreto que deve pertencer a uma única pessoa e nunca ser revelado.

II A biometria é a ciência que verifica e estabelece a identidade de um indivíduo, a partir de características físicas ou comportamentais.

III A identificação descreve o método que garante que o sujeito é a entidade que ele afirma ser, enquanto que a autenticação realiza a verificação de identidade do sujeito.

IV A implementação da não repudiação garante que o participante de uma comunicação não possa negá-la posteriormente.

A quantidade de itens certos é igual a

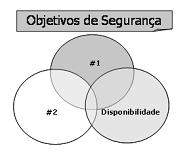

A capacidade de assegurar a prevenção ao acesso e à manipulação ilegítima da informação, ou ainda, de evitar a interferência indevida na sua operação normal pode ser interpretado como segurança computacional. A figura acima representa os três elementos fundamentais que definem os objetivos de segurança. Nessa figura, os identificadores #1 e #2 correspondem, respectivamente, a

I As arquiteturas de grid utilizadas por alguns fabricantes de bancos de dados permitem que sejam agrupados um amplo número de servidores, armazenamento e redes em um recurso computacional flexível sob-demanda para as necessidades computacionais de uma organização.

II Em nível mais alto, a ideia de grid computing é a implementação de um utilitário em que o usuário não se preocupe onde os dados estão ou que computador executa uma requisição.

III Clustering é uma tecnologia utilizada para criar infraestruturas de grid. Os grids podem consistir de vários clusters.

IV Um grid presupõe que todos os servidores nele estão executando o mesmo conjunto de aplicações. As aplicações podem ser agendadas e migradas entre os diferentes servidores do grid.

V A utilização de grid para bancos de dados é possível em função de um banco de dados ter estruturas lógicas e estruturas físicas. Como ambos os tipos de estruturas são separadas, o armazenamento físico dos dados pode ser gerenciada sem afetar o acesso às estruturas de armazenamento lógico.

A quantidade de itens certos é igual a