Questões de Concurso

Para tst

Foram encontradas 1.714 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Considere os fragmentos de texto abaixo.

Existem alguns padrões e recomendações para organizar um repositório. Muitas pessoas criam um diretório ..I.. para guardar a “linha principal” de desenvolvimento, um diretório ..II.. para guardar as ramificações, e um diretório ..III.. para guardar as versões concluídas.

(Adaptado de: https://tortoisesvn.net/...)

Em nosso dia a dia do desenvolvimento criamos ..II.. e builds dos produtos são gerados em cima deles para testes do setor de qualidade. Caso sejam encontrados problemas, a correção é feita e, em seguida, eles são transferidos para o ..I.. do produto. Quando determinados builds de produtos são aprovados pela equipe da qualidade, são criadas ..III.. para “congelar” o ponto onde os produtos e suas funcionalidades foram aprovados.

(Adaptado de: http://tsdn.tecnospeed.com.br/...)

Os fragmentos de texto tratam de questões de organização em ambientes de controle de versões com SVN. Nesses fragmentos, as lacunas I, II e III são preenchidas, correta e respectivamente, com

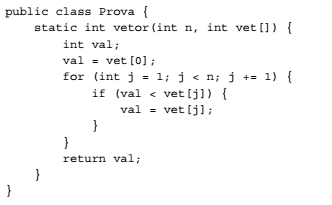

Considere a classe Java abaixo.

Para a classe Prova, foi criada uma classe de teste utilizando o JUnit, contendo o método de teste abaixo.

Para que o teste seja aprovado, a lacuna I deve ser corretamente preenchida com

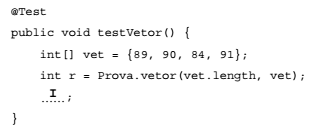

Considere o fragmento de programa Java, abaixo.

Ao ser executado em condições ideais, se o método op receber o valor 5 na variável val o valor retornado será

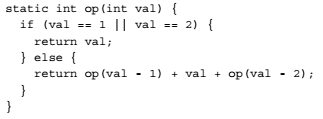

Considere o método Java, abaixo.

Para que este método retorne o maior valor contido no vetor v não vazio, a lacuna I deve ser preenchida corretamente com

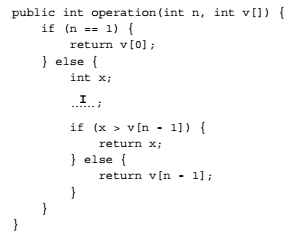

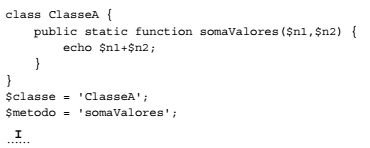

Considere o fragmento de código PHP versão 7, abaixo.

Para chamar o método somaValores e passar os valores 2 e 3 como parâmetros, a lacuna I do código deve ser

corretamente preenchida com

De acordo com o PMBOK 5ª edição, a preparação do registro dos riscos começa no processo Identificar os riscos, e, então, fica disponível para outros processos de Gerenciamento do Projeto e de Gerenciamento dos Riscos do Projeto. Um Analista de Sistemas está trabalhando na etapa de identificação de riscos em um programa de gestão de riscos de um projeto do TST, com base no PMBOK. O risco está relacionado ao evento “normatização, controle e fiscalização interna”. As informações levantadas sobre o risco são:

− Processo de Trabalho: Fase de planejamento de contratação.

− Objetivo do Processo de Trabalho: Elaborar o Termo de Referência necessário à contratação, em conformidade com a legislação vigente.

− Causa: Não observância dos requisitos legais definidos na lei que institui modalidade de licitação “pregão”, para aquisição de bens e serviços comuns.

− Evento: Provimento do pedido de impugnação do edital.

− Consequência (ou efeito): Atraso na realização da contratação pleiteada.

Com base nas informações apresentadas, o risco é descrito como:

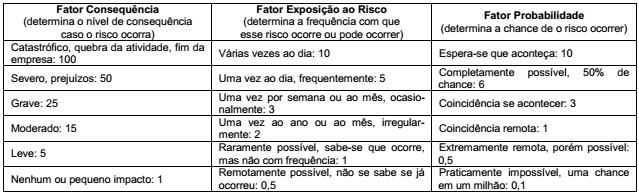

Considere a tabela abaixo.

A tabela apresenta um tipo de matriz de risco que é utilizada como parte de um método de análise de risco para cálculo do Grau de Criticidade-GC. Para calcular o GC devem-se multiplicar os 3 valores dos fatores incidentes ao risco sendo analisado, de acordo com a tabela. De acordo com a resposta do GC, obtém-se um indicador de tratamento de risco:

− GC maior ou igual a 200: correção imediata, risco tem que ser reduzido.

− GC menor que 200 e maior que 85: correção urgente, requer atenção.

− GC menor que 85: risco deve ser monitorado.

Um Analista de Sistemas precisa calcular o GC do risco de ocorrer dano físico no servidor principal do TST por falhas no fornecimento de energia elétrica e no nobreak. A consequência, caso o risco ocorra, implica em prejuízos da ordem de milhões de reais. O TST está exposto a este risco cerca de uma vez ao mês, mas é remota a probabilidade que aconteça de fato.

Com base na situação apresentada, conclui-se que o risco

Considere, por hipótese, que no ambiente do Tribunal Superior do Trabalho − TST foram detectados os seguintes problemas:

− Fraudes devido a excesso de privilégios de funcionários.

− Violações ou tentativas de violação de dados sensíveis por funcionários com diferentes perfis de acesso.

− Funcionários com elevado número de transações em sistemas, acima de 5 mil por mês.

A equipe de analistas do TST, frente a estes problemas, ponderou que algo deveria ser feito para que houvesse o mapeamento e redução de riscos em acessos elevados, com diminuição de conflitos de privilégios e implementação de políticas de prevenção de fraudes e proteção de informações sensíveis.

Para chegar ao resultado desejado, um Analista de Sistemas propôs que

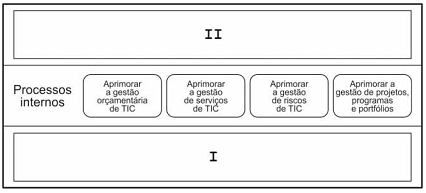

Considere o mapa estratégico de TI abaixo.

No contexto das necessidades e prioridades de um Planejamento Estratégico de TI-PETI do Tribunal Superior do Trabalho −

TST,