Questões de Concurso

Para técnico em informática

Foram encontradas 8.776 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

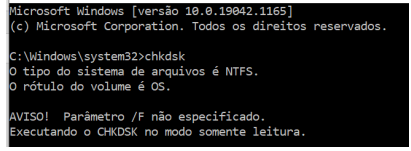

No Microsoft Windows 10, ao executar o comando __________ no Prompt de Comando, são exibidas informações de configuração de IP do Windows.

Assinale a alternativa que preenche corretamente a lacuna do trecho acima.

( ) Cada linha de uma tabela é conhecida como registro. Os registros são o local onde as informações individuais são armazenadas.

( ) As macros no Microsoft Access, por exemplo, podem ser consideradas como uma linguagem de programação simplificada que você pode usar para adicionar funcionalidade ao seu banco de dados.

( ) Uma linguagem comum que muitos fabricantes de SGBD possuem é o Structured Query Language.

( ) Os índices das tabelas, embora, sejam utilizados, requer grande esforço de processamento e acaba por deixar um sistema mais lento.

Assinale a alternativa que apresenta a sequência correta de cima para baixo.

Assinale a alternativa que preencha corretamente a lacuna

( ) Extensão MSI - Conhecidos como arquivos do pacote de instalação do Windows, são utilizados para distribuir atualizações e instalações de programas de terceiros.

( ) Extensão .pf - Windows Prefetcher é responsável por acelerar o processo de inicialização de uma determinada aplicação.

( ) Extensão .xml - É um arquivo, que em seu interior se encontra uma série de definições do objeto e de seus atributos. É conhecido por ser um formato que contém marca.

( ) Extensão .png - Arquivo que contém dados de imagem, e sua principal características, é o suporte a movimento da imagem.

Assinale a alternativa que apresenta a sequência correta de cima para baixo.

( ) O NTFS, em relação ao FAT é melhor para uso em volumes de cerca de 400 MB ou mais. Isso acontece porque o desempenho não se degrada em NTFS, como acontece em FAT, com tamanhos de volume maiores.

( ) O contrário do sistema de arquivos HPFS, o NTFS é melhor para unidades no intervalo de 200 a 400 MB.

( ) A capacidade de recuperação projetada para NTFS é tal que um usuário nunca deve ter que executar qualquer tipo de utilitário de reparo de disco em uma partição NTFS.

( ) No NTFS, em sua tabela de nomes de arquivos, são dispensados um total de 16 bits para armazenar um nome longo.

Assinale a alternativa que apresenta a sequência correta de cima para baixo.

“Os discos de armazenamento de dados conhecidos por _____ se diferenciam dos discos conhecidos por _____, pois não possuem partes móveis que se desgastam com o uso intenso da mídia.

Assinale a alternativa que preencha correta e respectivamente as lacunas.

( ) Em geral, as impressoras multifuncionais disponíveis atualmente no mercado podem ser encontradas com quatro tipos de conexão: USB, Ethernet, Infrawire e Wi-fi.

( ) São comumente encontradas resoluções de impressão de 600 dpi ou 1200 dpi.

( ) Quanto a Largura de papel, os formatos A1 e A4 são as mais conhecidas e oferecidas em lojas de eletrônicos.

( ) Se for com tecnologia Laser, a alimentação comum é 220Vac (20 A), devido a demanda energética exigida pelo cilindro fusor.

Assinale a alternativa que apresenta a sequência correta de cima para baixo.

( ) Proteção baseada em reputação – Estas configurações protegem o dispostivo contra aplicativos, arquivos e sites mal-intencionados ou potencialmente indesejados.

( ) Exploit Protection – Ajuda a proteger contra ataques, habilitando o DEP (Prevenção de Execução de Dados).

( ) DMZ – Demilitarized Zone, que atua na prevenção do RANSOWARE, pois desabilita a possibilidade de criptografar diretórios inteiros.

( ) Hashing Start – permite manter a integridade dos dados em situação de exposição de dados provocados por um ataque DOS (Deny Of Service).

Assinale a alternativa que apresenta a sequência correta de cima para baixo.

Esse recurso é conhecido por Intruder

Nesses dois casos, as portas padronizadas são, respectivamente,

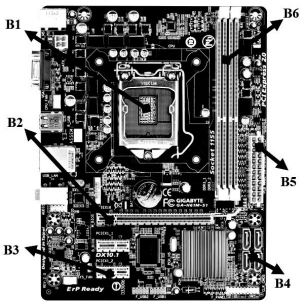

Os componentes de hardware conhecidos por barramento PCI Express e slot de memória RAM DDR estão identificados, respectivamente, como

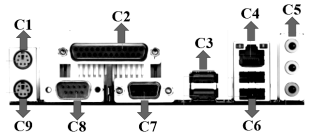

Os conectores identificados por C4 e C6 são conhecidos, respectivamente, pelas siglas

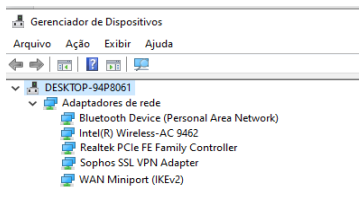

Esses dois dispositivos são, respectivamente, conhecidos por

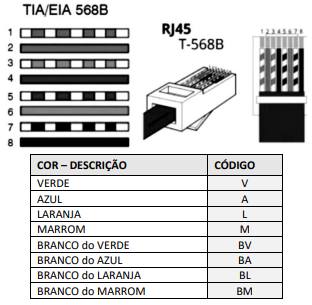

Nesse contexto, aos pinos 1 – 2 – 3 – 4 – 5 – 6 – 7 – 8 do conector RJ45 corresponderá a seguinte sequência de cores:

Analise as afirmativas a seguir:

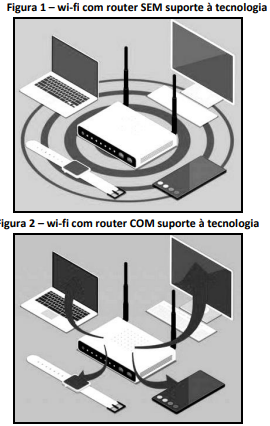

I. É uma técnica pela qual uma matriz de antenas pode ser direcionada para transmitir sinais de rádio em uma direção específica. Em vez de simplesmente espalhar o sinal do wi-fi em todas as direções, as matrizes de antenas que usam a tecnologia determinam a direção de interesse, e enviam/recebem o sinal de maneira mais forte nessa direção específica.

II. Essa técnica é amplamente utilizada em radares e sonar e particularmente em comunicações (telecomunicações, wi-fi), especialmente na tecnologia 5G, em que são necessárias taxas de dados muito altas, e a única maneira de conseguir isso é maximizando a transmissão e recebendo com eficiência.

III. Nesta técnica, cada elemento da antena é alimentado separadamente com o sinal a ser transmitido. A fase e amplitude de cada sinal é então adicionada de forma construtiva e destrutiva de tal forma que eles concentram a energia em um feixe estreito.

A descrições em I, II e III tratam de características dessa tecnologia, denominada

I. Em C11 foi inserida a expressão =PROCV(A6;A5:D9;2;0). II. Em D11 foi inserida a expressão =PROCH(B5;A5:D9;3;0).

Nessas condições, serão mostrados em C11 e D11 os seguintes conteúdos: