Questões de Concurso Para arquivista

Foram encontradas 6.869 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

( ) O protocolo HTTP faz a criptografia do transporte de dados para que estes não fiquem visíveis para usuários externos e recentemente substituiu o HTTPS, sendo atualmente o padrão para a maioria dos sites.

( ) Dentro do protocolo HTTPS existe um outro protocolo responsável por inserir a camada de criptografia, tal como o TSL, que une as forças das chaves assimétricas e simétricas durante o processo de comunicação.

( ) Enquanto o protocolo SMTP é responsável pelo envio e recebimento de e-mails entre servidores, o protocolo POP3 lida com o recebimento e o download de mensagens para o dispositivo do usuário.

( ) O protocolo IMAP enfoca o download e armazenamento de e-mails localmente, já o POP3 oferece uma abordagem para acesso e gerenciamento de mensagens de e-mail diretamente nos servidores de e-mail.

Assinale a sequência correta.

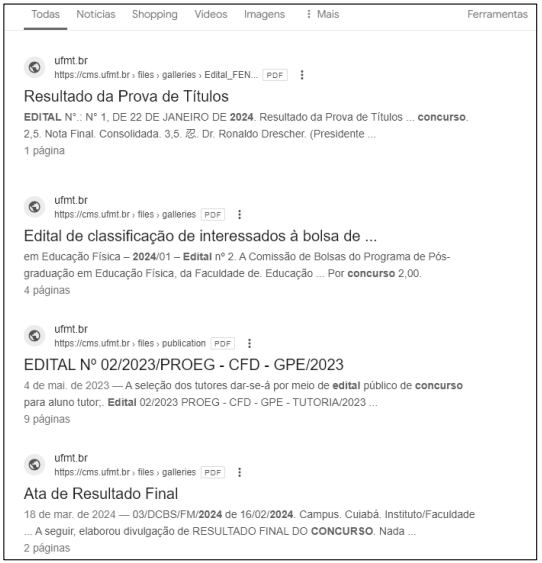

De acordo com a figura, qual termo de busca foi digitado na caixa de pesquisa do google para produzir os resultados apresentados?

I. O firewall é uma ferramenta antimalware que faz a varredura nos arquivos armazenados em um computador para detecção de arquivos infectados e eliminação dos códigos maliciosos (malware).

II. Recomenda-se usar a conta de administrador para todas as atividades no computador, mesmo aquelas mais cotidianas, como acessar sites, a fim de ajudar a limitar as ações dos códigos maliciosos.

III. O vírus propaga-se enviando cópias de si mesmo por e-mails e mensagens, e atualmente não é muito comum, mas seu nome costuma ser usado como sinônimo para qualquer tipo de código malicioso.

IV. O stalkware é projetado para espionar o dono do dispositivo, que não autorizou e não sabe que tal código está instalado, e as informações coletadas são enviadas para quem o instalou ou induziu sua instalação (stalker).

Estão corretas as afirmativas

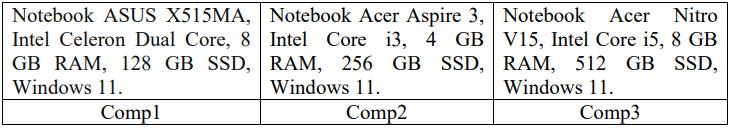

Sobre a tabela, analise as afirmativas.

I. O Comp1 possui o dobro da capacidade de memória principal que o Comp2.

II. O Comp3 possui capacidade de memória secundária superior que a do Comp1.

III. Os três possuem processadores da mesma marca, mas modelos distintos.

IV. O Comp2 possui o dobro da capacidade de memória secundária que a do Comp1.

Está correto o que se afirma em

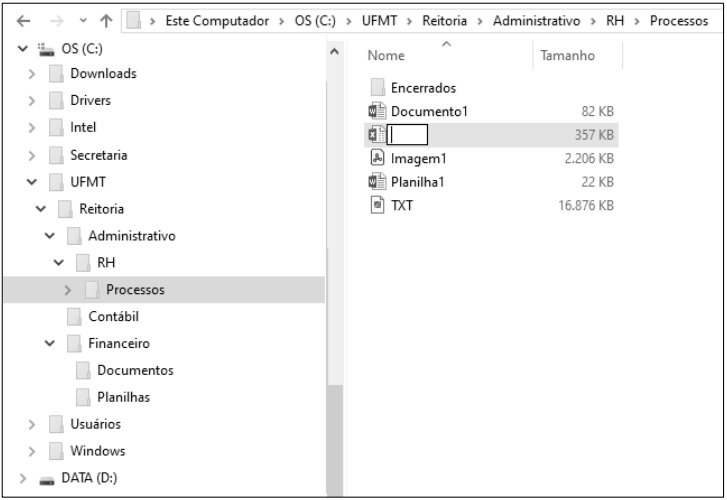

( ) A pasta Contábil não possui qualquer pasta (subpasta) em seu conteúdo.

( ) A pasta Financeiro é conteúdo (subpasta) da pasta Reitoria.

( ) A pasta Usuários é conteúdo (subpasta) da pasta UFMT.

( ) O arquivo TXT possui quase 17 MB e é conteúdo da pasta Encerrados.

Assinale a sequência correta.