Questões de Concurso

Para professor - informática

Foram encontradas 3.405 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I. Uma chave estrangeira é um campo, que faz referência para a chave primária de outra tabela ou da mesma tabela. II. Especialização é uma abstração em que os conjuntos de relacionamentos são tratados como conjuntos de entidades de nível superior e podem participar de relacionamentos. III. No relacionamento 1-para-N (um-para-muitos), a chave estrangeira situa-se na entidade de cardinalidade muitos. IV. Relacionamentos N-para-M (muitos-para-muitos) são mapeados em relações extras contendo uma chave primária criada artificialmente e as chaves primárias das relações envolvidas.

É correto afirmar que as afirmativas

I. Pequenas equipes de trabalho são organizadas de modo a maximizar a comunicação, minimizar a supervisão e maximizar o compartilhamento de conhecimento tácito informal. II. O processo precisa ser adaptável tanto a modificações técnicas quanto a negócios para garantir que o melhor produto possível seja produzido. III. Testes e documentação constantes são realizados à medida que o produto é construído.

É correto afirmar que

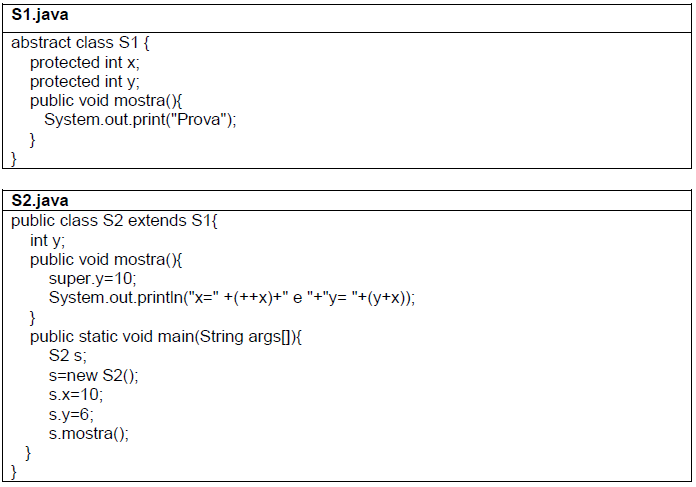

Considere a execução dos códigos Java abaixo.

A saída correta é

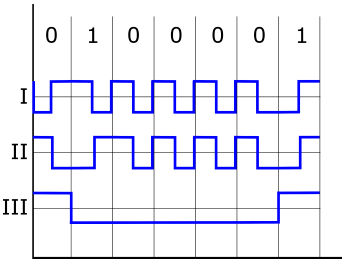

Observe o gráfico de codificação a seguir.

I. O mecanismo de herança em Java ocorre em tempo de compilação, ou seja, todo reaproveitamento de código realizado por herança é imutável em tempo de execução. II. A linguagem C++ possui herança múltipla, Java possui somente herança simples para classes concretas e abstratas, mas possui herança múltipla para a “interface”, já Javascript não possui herança como funcionalidade nativa. III. C++ é uma linguagem compilada, Java é compilada para uma linguagem de máquina intermediária chamada de bytecodes, sendo esta interpretada e Javascript é interpretada.

É correto afirmar que

I. Foi introduzida a utilização de classes a partir do ECMAScript 2015 para simplificar a utilização e manutenção de heranças baseadas no “prototype”. Porém, este recurso é apenas um embelezamento de código, uma vez que tudo ocorre dinamicamente e as classes na verdade são objetos.

II. Os objetos em Javascript são mutáveis, significa que mesmo depois de instanciados estes podem ter novas propriedades e métodos, independente dos outros objetos instanciados pelo mesmo construtor.

III. Javascript possui tipos primitivos fracamente tipados e dinamicamente tipados, sendo estes declarados com a palavra reservada “var”. Uma vez declarados com “var”, a variável tem validade dentro do escopo que foi declarado, por exemplo, se declarado dentro de uma estrutura de decisão, não será válido sua utilização fora desse escopo.

É correto afirmar que

I. Utiliza o modelo de teia de confiança, uma vez que o certificado deve ser assinado por uma autoridade certificadora de forma hierárquica. II. Utiliza técnicas de criptografia simétrica para garantir a identificação de uma entidade, por isso a chave privada deve ser mantida em sigilo. III. O certificado digital contém uma chave pública que é par da chave privada e que deve ser mantida em sigilo pela entidade que possui o certificado.

É correto afirmar que

I. O modo de tunelamento encapsula todo o pacote IP de forma criptografada em outro pacote IP. II. O modo de transporte encapsula somente o conteúdo do pacote IP de forma criptografada, deixando seu cabeçalho sem criptografia. III. O cabeçalho de autenticação (AH) provê autenticação, confidencialidade e integridade.

É correto afirmar que

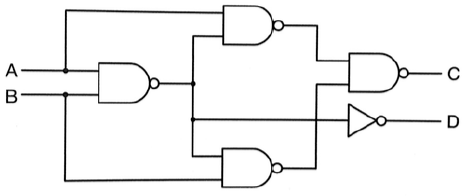

Considere o circuito digital abaixo.

É correto afirmar que

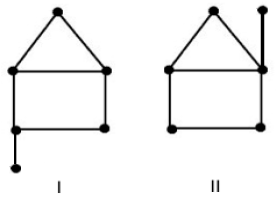

Considere os grafos I e II mostrados abaixo.

É correto afirmar que