Questões de Concurso

Para técnico judiciário - informática

Foram encontradas 1.378 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

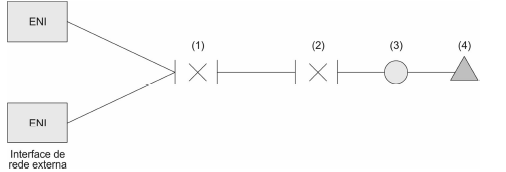

Considere que cabeamento estruturado da rede do Datacenter do Tribunal foi instalado de acordo com a Norma NBR 14565 e o Técnico foi incumbido de estudar a rede no processo de aprendizagem e de aquisição de conhecimento. Durante esse processo o Técnico encontrou o seguinte diagrama de rede:

No diagrama, o elemento (2) é identificado como

Um Técnico, em busca de informações sobre topologias de redes de computadores, se deparou com a seguinte descrição:

Rede com topologia que possui a vantagem de ser de baixo custo, fácil implantação e bastante tolerante a falhas. Os dispositivos da rede têm a função de repetidores e cada dispositivo está conectado a um ou mais dispositivos. Desta maneira é possível transmitir mensagens de um dispositivo a outro por diferentes caminhos.

A descrição se refere à rede com topologia

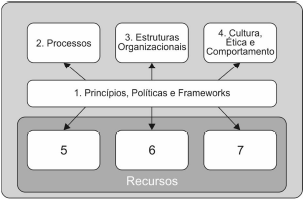

O modelo do COBIT 5 descreve 7 categorias de habilitadores conforme a figura abaixo.

Os habilitadores 5, 6 e 7 também são recursos da organização que devem ser gerenciados e governados. São eles:

De acordo com a ITIL v3 edição 2011, o Desenho de Serviços envolve uma série de conceitos e instrumentos fundamentais para seu desenvolvimento, como os definidos abaixo.

I. Acordo entre um provedor de serviço de TI e outra parte da mesma organização. Fornece apoio à entrega, pelo provedor, de serviços de TI a clientes e define os produtos ou serviços a serem fornecidos, bem como as responsabilidades de ambas as partes.

II. Vincula legalmente duas ou mais partes. É relevante que todos os serviços entregues por terceiros estejam baseados neste documento, pois tem valor legal entre as partes.

III. Acordo entre um provedor de serviço de TI e um cliente. Descreve o serviço de TI, documenta metas de serviço e especifica as responsabilidades do Provedor de Serviço de TI e do cliente. Um único acordo pode cobrir múltiplos serviços de TI ou múltiplos clientes.

As definições I, II e III correspondem, correta e respectivamente, a

Considere que o Tribunal adote as melhores práticas da ITIL v3 edição 2011. Uma das atividades que deve ser realizada se refere à definição de papéis e habilidades técnicas dos grupos de suporte e também à definição das ferramentas, processos e procedimentos necessários para fornecer suporte aos serviços de TI e ao gerenciamento de infraestrutura de TI. As principais perguntas que se busca responder são:

− Que competências e habilidades são necessárias para executar o serviço?

− O Tribunal possui pessoas com essas competências e habilidades?

− É possível capacitar as pessoas ou será necessário abrir concurso?

− Qual é o custo-benefício entre capacitar e abrir concurso para conseguir pessoas capacitadas?

− Os recursos certos estão sendo utilizados para suportar os serviços certos?

Estas atividades são pertinentes

O ciclo que se inicia com uma falha em um disco de um conjunto espelhado, nunca antes ocorrida, até se chegar a sua resolução é representado no esquema abaixo.

De acordo com a ITIL v3 edição 2011, I, II, III e IV representam, correta e respectivamente,

Considere que um Técnico editou o texto abaixo utilizando o Microsoft Word 2010, em português.

No sistema operacional Windows Server 2012, o comando dsacls exibe e altera as permissões (Access Control Entries − ACEs) na Access Control List − ACL dos objetos no Active Directory Domain Services − AD DS. É uma ferramenta de linha de comando, disponível caso esteja instalada a função de servidor AD DS. Para usá-la, um Técnico deve executar o comando dsacls em um prompt de comando elevado, como Administrador. Em condições ideais, sem erros de sintaxe e sem considerar diferenças de maiúsculas e minúsculas, o Técnico utilizou o seguinte comando:

dsacls CN=AdminSDHolder, CN=System, DC=winsoft, DC=msft /G [email protected]:RPWP;member

Neste comando,Em um computador com o Red Hat Enterprise Linux, um usuário pode se autenticar no sistema e usar qualquer aplicação ou arquivo que tenha permissão para acessar, após a criação de uma conta de usuário normal. O Red Hat Enterprise Linux determina se um usuário ou grupo pode acessar estes recursos baseado nas permissões a eles atribuídas. Considere que um Técnico, cujo nome de usuário é pedro, criou um arquivo executável chamado apptrf e utilizou o comando ls -l apptrf que resultou em:

-rwxrwxr-x 1 pedro pedro 0 Sep 26 12:25 apptrf

Considerando a saída do comando e o funcionamento das permissões e contas de usuário no Red Hat Enterprise Linux, é correto afirmar:

Considere que um Técnico em Informática precisa utilizar comandos que permitam modificar contas e alterar senhas de usuários do Tribunal em máquinas com Linux Debian. Para isso ele pode utilizar comandos com as funcionalidades abaixo.

I. Permite que um usuário comum altere sua senha; em consequência, atualiza o arquivo /etc/shadow.

II. Reservado para o superusuário (root), modifica o campo GECOS.chsh, permitindo que o usuário altere seu shell de login, contudo, as opções se limitam às opções listadas em /etc/shells; o administrador, por outro lado, não tem essa restrição e pode definir o shell para qualquer programa de sua escolha.

III. Permite ao administrador alterar as configurações de expiração da senha.

IV. Força a expiração da senha; este comando requer que a usuária maria altere sua senha na próxima vez que iniciar uma sessão.

Os comandos I, II, III e IV são, correta e respectivamente,

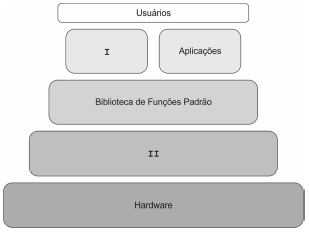

Considere a figura abaixo que mostra a arquitetura do sistema operacional Linux

A caixa

Um Técnico em Informática estava usando um computador com o sistema operacional Windows 7 em português e, através de um caminho via Painel de Controle, clicou em “O que é uma conta de usuário?“. O sistema exibiu uma janela com a seguinte informação:

Uma conta de usuário é uma coleção de dados que informa ao Windows quais arquivos e pastas você pode acessar, quais

alterações pode fazer no computador e quais são suas preferências pessoais, como plano de fundo da área de trabalho ou

proteção de tela. As contas de usuário permitem que você compartilhe um computador com várias pessoas, enquanto mantém

seus próprios arquivos e configurações. Cada pessoa acessa a sua conta com um nome de usuário e uma senha. Há três tipos

de contas, cada tipo oferece ao usuário um nível diferente de controle do computador: